MinhSec

Writer

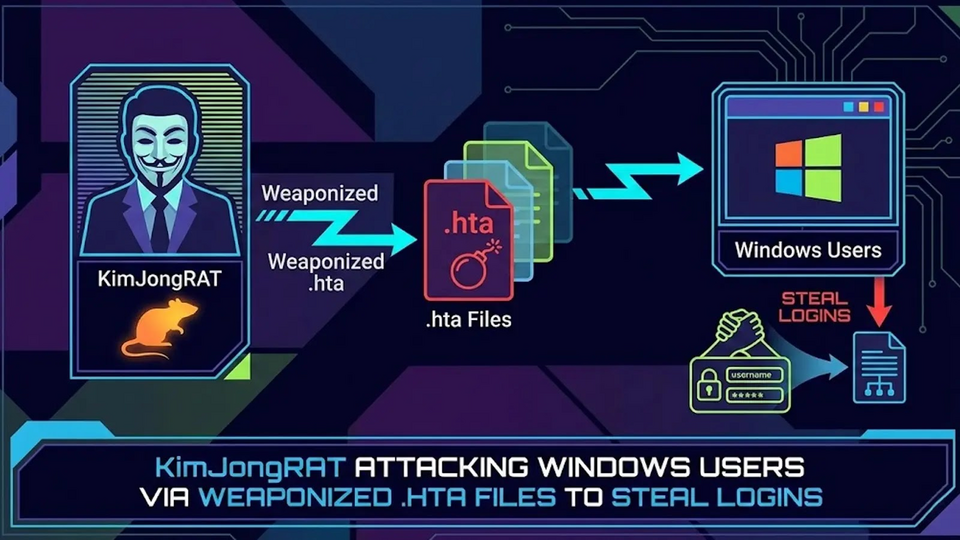

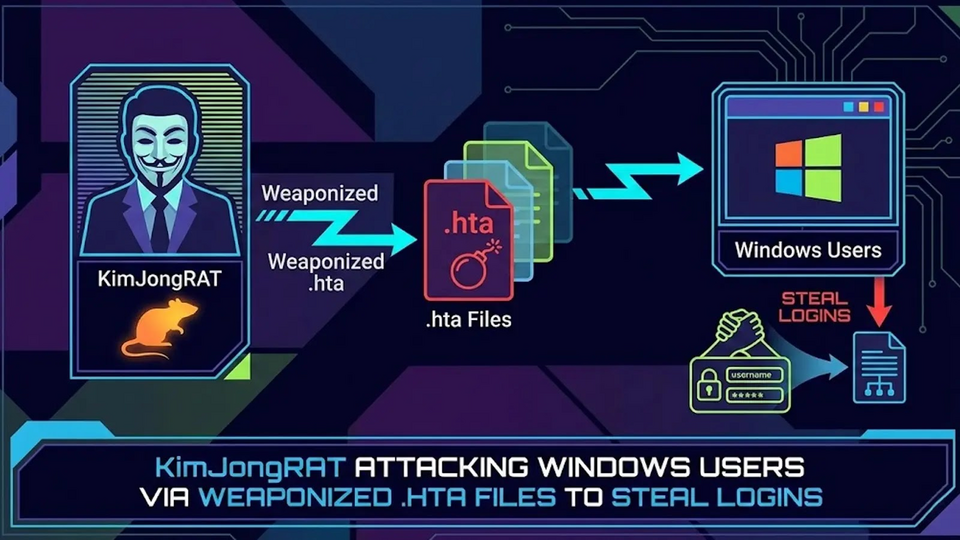

Một chủng trojan truy cập từ xa mới mang tên KimJongRAT vừa được phát hiện và đang trở thành mối đe dọa nghiêm trọng đối với người dùng Windows. Mã độc này được cho là do nhóm Kimsuky triển khai một nhóm tin tặc khét tiếng bị nghi ngờ có hậu thuẫn của nhà nước.

Tại đây, mã độc âm thầm tải xuống một thành phần bổ sung có tên tax.hta, vượt qua nhiều lớp kiểm tra bảo mật thông thường. Theo phân tích của Alyac, KimJongRAT sử dụng VBScript để triển khai trình tải, kết hợp nhiều kỹ thuật né tránh như lưu trữ file độc hại trên Google Drive nhằm giảm khả năng bị phát hiện.

Khi được kích hoạt đầy đủ, trình tải sẽ kéo về cả tài liệu thuế giả để đánh lừa người dùng lẫn các tệp nhị phân độc hại phục vụ giai đoạn tấn công tiếp theo.

Điểm đặc biệt nhất của trojan này là khả năng “tùy biến” theo môi trường. Trước khi tiếp tục quá trình lây nhiễm, nó kiểm tra xem Windows Defender có đang hoạt động hay không bằng các lệnh VBScript. Nếu Defender bị tắt, nó tải xuống tệp v3.log để triển khai tải trọng chính. Nếu Defender bật, nó dùng một tệp khác là pipe.log để tránh bị phát hiện.

Dù đi theo nhánh nào, KimJongRAT vẫn đảm bảo duy trì sự tồn tại của mình bằng cách tự thêm vào registry của hệ thống, giúp nó khởi động lại tự động và liên tục gửi dữ liệu đánh cắp về máy chủ điều khiển.

Danh sách các ví tiền điện tử bị nhắm tới cho thấy rõ mục tiêu tài chính mà chiến dịch này hướng đến, đồng thời hé lộ mức độ tinh vi và có chủ đích của mã độc mới này.(cybersecuritynews)

cybersecuritynews.com

cybersecuritynews.com

Mồi nhử bằng email thuế và kỹ thuật lẩn tránh tinh vi

Chiến dịch tấn công bắt đầu từ những email lừa đảo gửi kèm tệp lưu trữ có tên Thông báo thuế quốc gia. Khi nạn nhân mở tệp này, họ sẽ thấy một tệp lối tắt được nguỵ trang như tài liệu PDF. Chỉ cần kích hoạt, tệp lối tắt lập tức chạy lệnh ẩn, giải mã một URL Base64 và dùng tiện ích HTML Application hợp pháp của Microsoft để kết nối tới máy chủ từ xa.

Tại đây, mã độc âm thầm tải xuống một thành phần bổ sung có tên tax.hta, vượt qua nhiều lớp kiểm tra bảo mật thông thường. Theo phân tích của Alyac, KimJongRAT sử dụng VBScript để triển khai trình tải, kết hợp nhiều kỹ thuật né tránh như lưu trữ file độc hại trên Google Drive nhằm giảm khả năng bị phát hiện.

Khi được kích hoạt đầy đủ, trình tải sẽ kéo về cả tài liệu thuế giả để đánh lừa người dùng lẫn các tệp nhị phân độc hại phục vụ giai đoạn tấn công tiếp theo.

Đánh cắp dữ liệu tiền điện tử và tự điều chỉnh để né Windows Defender

Mục tiêu của KimJongRAT là dữ liệu nhạy cảm: thông tin hệ thống, dữ liệu trình duyệt, khóa mã hóa, ví tiền điện tử và thông tin đăng nhập các nền tảng nhắn tin như Telegram và Discord. Điều này khiến nó trở thành công cụ nguy hiểm phục vụ hành vi trộm cắp danh tính và gian lận tài chính.Điểm đặc biệt nhất của trojan này là khả năng “tùy biến” theo môi trường. Trước khi tiếp tục quá trình lây nhiễm, nó kiểm tra xem Windows Defender có đang hoạt động hay không bằng các lệnh VBScript. Nếu Defender bị tắt, nó tải xuống tệp v3.log để triển khai tải trọng chính. Nếu Defender bật, nó dùng một tệp khác là pipe.log để tránh bị phát hiện.

Dù đi theo nhánh nào, KimJongRAT vẫn đảm bảo duy trì sự tồn tại của mình bằng cách tự thêm vào registry của hệ thống, giúp nó khởi động lại tự động và liên tục gửi dữ liệu đánh cắp về máy chủ điều khiển.

Danh sách các ví tiền điện tử bị nhắm tới cho thấy rõ mục tiêu tài chính mà chiến dịch này hướng đến, đồng thời hé lộ mức độ tinh vi và có chủ đích của mã độc mới này.(cybersecuritynews)

KimJongRAT Attacking Windows Users via Weaponized .hta Files to Steal Logins

KimJongRAT, linked to Kimsuky, spreads via phishing archives titled ‘National Tax Notice,’ using fake PDF shortcuts to infect Windows.

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview