Trung Quốc phát triển "thần công" DDoS để kiểm duyệt Internet?

Trung Quốc đang triển khai một công cụ có thể được dùng để phát động những cuộc tấn công từ chối dịch vụ (DDoS) quy mô lớn. Các nhà nghiên cứu đặt tên cho công cụ kiểm duyệt/ngăn chặn nội dung số này là "Great Cannon" (tạm dịch: khẩu thần công).

Lần đầu tiên công cụ này bị phát hiện là khi nó được sử dụng trong các cuộc tấn công DDoS quy mô lớn nhắm vào hệ thống GitHub vào tháng trước. Đợt tấn công này đã gửi đi một lưu lượng truy cập cực lớn nhắm vào trang web của GitHub, vốn là địa chỉ đứng ra tổ chức các dự án chống lại sự kiểm duyệt của chính quyền Trung Quốc. Nó lập tức được ghi nhận là vụ tấn công lớn nhất từ trước tới nay vào trang web này.

Cuộc tấn công ban đầu được cho là có sự sắp đặt dựa trên hệ thống tường lửa có tên là "Great Firewall" của chính quyền Trung Quốc. Great Firewall là một hệ thống kiểm soát khép kín rất phức tạp nhờ vào các trang thiết bị phần cứng và các bộ lọc bằng phần mềm mà chính phủ Trung Quốc sử dụng để kiểm soát chặt chẽ các truy cập Internet trong nước. Hệ thống tường lửa này được dùng để chặn các trang như Facebook, Twitter cũng như một số các dịch vụ truyền thông khác "không thân thiện" với chính phủ Trung Quốc.

Trong một bản báo cáo vào ngày hôm qua (10/04), các nhà nghiên cứu tại Đại học California, Đại học Berkeley và Đại học Toronto cho rằng, dù cơ sở hạ tầng của Great Cannon được đặt cùng một nơi với hệ thống tường lửa Great Firewall, nhưng thực ra nó là một hệ thống tấn công riêng biệt, được thiết kế với những mụcđích khác nhau.

Tấn công MITM?

Công cụ Great Cannon này không chỉ đơn giản là một phần mở rộng của hệ thống tường lửa Great Firewall. Nó còn là một công cụ riêng biệt cho phép tấn công lưu lượng truy cập vào các địa chỉ IP riêng lẻ, và tùy ý thay thế các nội dung không được mã hóa bằng cách đặt nó vào giữa máy chủ web và người dùng cuối – một giao thức được biết đến với tên gọi là man-in-the-middle (MITM, người đứng giữa). Hệ thống này được dùng để "nhào nặn" và kiểm soát hệ thống lưu thông dữ liệu ra ngoài của Trung Quốc, các trình duyệt được "âm thầm" lập trình để tạo ra các cuộc tấn công DDoS quy mô lớn.

Nhiều người dùng Trung Quốc bị chính phủ nước này sử dụng làm công cụ tấn công DDoS mà không hề hay biết.

MITM là gì? Có thể hiểu kiểu tấn công này như một kẻ nghe trộm. MITM sẽ thiết lập các kết nối đến máy tính nạn nhân và chuyển tiếp các thông tin giữa chúng. Khi bị tấn công, người dùng vẫn tin rằng họ đang giao tiếp trực tiếp với người đối diện, trong khi thực chất thì lúc đó các luồng dữ liệu của họ bị chuyển tới máy chủ (host) của kẻ tấn công. Kết quả là các host này không chỉ thông dịch dữ liệu nhạy cảm mà còn có thể thay đổi luồng dữ liệu để kiểm soát những nạn nhân của nó.

Các phương pháp được triển khai để tấn công Github sẽ trực tiếp lây nhiễm các mã độc Javascript vào trình duyệt đang kết nối với công cụ tìm kiếm Baidu của Trung Quốc. Một khi Great Cannon xác định truy vấn đối với file Javascript của Baidu rằng máy chủ đó thường được dùng để chạy các script phân tích, giao tiếp mạng xã hội hay quảng cáo, nó sẽ tự tạo ra hai hành động:

Đầu tiên, nó sẽ chuyển các truy vấn này tới các máy chủ của Baidu như thông thường, xảy ra ở mức 98% thời lượng truy cập; hoặc nó sẽ chặn các truy vấn trước khi tiếp cận với Baidu và thay vào đó nó sẽ gửi một đoạn mã độc tới người truy cập, hành động này chiếm khoảng 1,75% tổng thời lượng truy cập.

Trong trường hợp thứ hai, người phát động/truy vấn có thể là một cá nhân ở ngoài Trung Quốc, đang duyệt một website sử dụng một cơ sở hạ tầng máy chủ của Baidu, như các trang dưới danh nghĩa là phục vụ cho mạng lưới quảng cáo của Baidu. Khi tấn công DDoS nhắm vào GitHub, các mã độc đã được dùng để "tranh thủ tận dụng" các truy vấn của những người dùng vô thức, bản báo cáo cho biết.;

Những phát hiện này hoàn toàn phù hợp với một bản phân tích của Quỹ Electronic Frontier Foundation (EFF) về những phương pháp được dùng trong cuộc tấn công vào tuần trước. Theo EFF, cuộc tấn công rõ ràng đã được dàn xếp bởi những kẻ có quyền truy cập vào hệ thống định tuyến (router) "xương sống" của Trung Quốc và đó là khả năng duy nhất, bởi Baidu đã chỉ ra các script có trong các trang web này không được mã hóa theo mặc định (sử dụng giao thức HTTPS).

Các nhà phân tích đến từ Đại học Berkeley và Toronto xác nhận về mối nghi ngờ về nguồn gốc của cuộc tấn công, họ tuyên bố đã có bằng chứng thuyết phục về việc chính phủ Trung Quốc thực thi công cụ "đại pháo" này. Bản báo cáo cho biết, họ đã thử nghiệm hai liên kết Internet quốc tế tới Trung Quốc từ hai nhà cung cấp dịch vụ (ISP) khác nhau, và đều nhận thấy rằng trong cả hai trường hợp thì công cụ "Great Cannon" đều có cùng vị trí với Great Firewall. Điều này thêm phần khẳng định về vai trò của chính phủ Trung Quốc trong cuộc tấn công "bẩn" này.

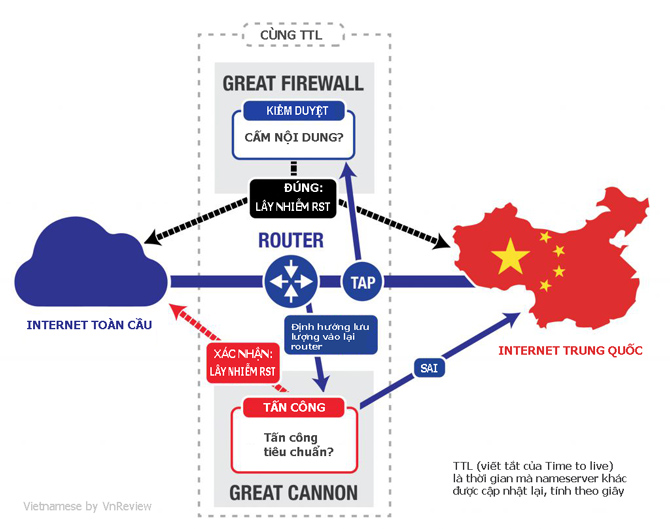

Sơ đồ tấn công từ hệ thống Great Cannon của Trung Quốc

Tấn công bằng... "thần công" DDoS

Ngược với DDoS, hệ thống Great Cannon có thể được sử dụng một cách tinh vi hơn. Chính xác là một sự thay đổi đơn giản về mặt cấu hình kỹ thuật, chuyển đổi hệ thống để hoạt động trên lưu lượng truy cập từ một địa chỉ IP đặc tả hơn là từ một địa chỉ cụ thể, điều này sẽ cho phép chính quyền Bắc Kinh thoải mái phát tán mã độc (malware) tới bất kỳ máy tính nào nằm ngoài lãnh thổ Trung Quốc để giao tiếp với bất kỳ máy chủ Trung Quốc nào không dùng biện pháp mã hóa cao.

Một hệ thống tương tự cũng được các tổ chức tình báo như Cơ quan An ninh quốc gia Mỹ (NSA) và Cơ quan Chỉ huy liên lạc chính phủ Anh (GCHQ) sử dụng để khai thác thông tin mà họ gọi là QUANTUM, các nhà nghiên cứu cho biết.

"Việc triển khai hoạt động Great Cannon cho thấy sự leo thang đáng kể trong việc kiểm soát thông tin ở cấp chính phủ: Bình thường hóa việc sử dụng rộng rãi một công cụ tấn công để thực thi việc kiểm duyệt nội dung bằng chính trang thiết bị của người dùng", các nhà nghiên cứu nhận định. Thêm vào đó, những phát hiện này nhấn mạnh sự cấp thiết của việc thay thế giao thức web cũ kỹ như HTTP, để chuyển sang các phiên bản được mã hóa mạnh mẽ hơn như HTTPS.

Hữu Thắng

Theo PCWorld USA