Tủ lạnh Samsung có thể làm rò rỉ thông tin đăng nhập Gmail

Cách thực hiện bảo mật SSL chưa tốt khiến cho tủ lạnh RF28HMELBSR của Samsung đối mặt với nguy cơ tấn công man-in-the-middle.

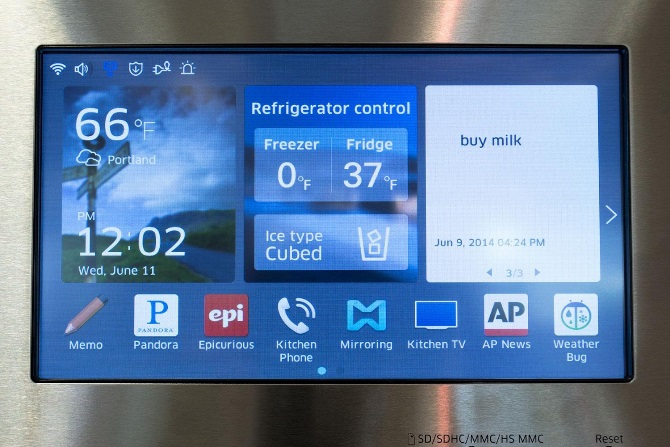

RF28HMELBSR, mẫu tủ lạnh 4 cửa hỗ trợ Wi-Fi và màn hình LCD của Samsung.

Trong khuôn khổ sự kiện DEFCON vừa diễn ra gần đây, một nhóm nghiên cứu đến từ Pen Test Partners đã phát hiện ra một lỗ hổng dạng man-in-the-middle (viết tắt là MiTM, cho phép hacker lấy thông tin từ kết nối trong khi vẫn "đánh lừa" được cả bên gửi và bên nhận) trên chiếc tủ lạnh thông minh RF28HMELBSR của Samsung.

Chiếc tủ lạnh này là một trong các sản phẩm nhà thông minh được điều khiển từ ứng dụng di động Smart Home của Samsung. Trong khi Samsung vẫn thực hiện bảo mật SSL trên tủ thông minh của mình, hãng điện tử Hàn Quốc này đã không thực hiện xác thực các chứng thực (certificate) SSL, cho phép nhóm nghiên cứu có thể thực hiện tấn công MiTM trên gần như là tất cả các kết nối.

Theo thiết kế, tủ lạnh RF28HMELBSR có khả năng tải thông tin Gmail Calendar (lịch làm việc) lên màn hình tích hợp. Lỗ hổng MiTM cho phép hacker có cùng mạng kết nối với tủ lạnh có thể thu thập thông tin từ Gmail, bao gồm cả thông tin đăng nhập tài khoản Google.

Màn hình trên RF28HMELBSR.

Chuyên gia bảo mật Ken Munro của Pen Test Partners khẳng định: "Chiếc tủ lạnh này có thể hiển thị thông tin Gmail Calendar lên màn hình. Cách hoạt động có vẻ tương tự với những thiết bị có khả năng hiển thị thông tin Gmail Calendar khác. Một người dùng đã đăng nhập sẽ thực hiện thay đổi thông tin lịch làm việc của mình lên Gmail, và sau đó các thay đổi này được cập nhật lên thiết bị hiển thị thông tin Gmail Calendar.Trong khi vẫn thực thi SSL, tủ lạnh của Samsung lại không xác nhận chứng thực SSL. Do đó, các hacker đang kết nối vào cùng một mạng với tủ lạnh (có lẽ là qua ăn cắp thông tin đăng nhập hoặc giả dạng mạng Wi-Fi) có thể tấn công MiTM và ăn cắp thông tin đăng nhập từ hàng xóm của mình chẳng hạn".

Vẫn còn lỗ hổng tiềm ẩn

Trong bài viết tường thuật lại quá trình hack tủ lạnh thông minh của Samsung, Pen Test Partners cho biết đã nhiều lần đi vào ngõ cụt trước khi khai thác thành công lỗ hổng MiTM nói trên. Do mẫu RF28HMELBSR hiện vẫn chưa được bán tại châu Âu, Pen Test đã không có đủ thời gian để tấn công kết nối giữa phần mềm trên tủ lạnh và máy chủ phát hành cập nhật của Samsung. Các nỗ lực nhằm thực hiện tấn công thông qua cập nhật firmware cũng không thành công. Tuy vậy, ứng dụng Smart Home của Samsung vẫn còn tiềm ẩn các nguy cơ bảo mật khác.

Cũng giống như giải pháp từ các hãng khác, ứng dụng di động là trọng tâm trong trải nghiệm nhà thông minh của Samsung.

Tên một file có trong mã nguồn của ứng dụng di động này cho thấy file này có thể chứa chứng thực (certificate) dùng để mã hóa kết nối giữa tủ lạnh và ứng dụng. Chứng thực này được đặt mật khẩu một cách chính xác, nhưng thông tin đăng nhập thì lại được lưu trên ứng dụng di động ở trạng thái không mã hóa. Do đó, tất cả những gì hacker cần làm chỉ là lần ra mật khẩu, dùng dữ liệu chứng thực để đăng nhập vào tủ lạnh và gửi lệnh từ ứng dụng di động.

Chuyên gia Pedro Venda của Pen Test cho biết thêm: "Chúng tôi muốn tháo rời phần hệ thống thông minh ra khỏi tủ lạnh để có thể tiếp cận những thứ như cổng USB, số serial hoặc truy cập JTAG, nhưng lại không đủ thời gian. Dù sao, chúng tôi vẫn tìm ra nhiều bug thú vị, đòi hỏi được nghiên cứu thêm. Riêng lỗ hổng MiTM đã là đủ để chiếm được tài khoản Gmail của người dùng".

Trong trả lời chính thức tới The Register, Samsung cho biết hãng đang tiến hành nghiên cứu các lỗ hổng trên tủ lạnh thông minh của mình: "Chúng tôi đang nghiên cứu vấn đề này nhanh hết mức có thể. Việc bảo vệ quyền riêng tư của người dùng là ưu tiên hàng đầu của Samsung".

Lê Hoàng

Theo The Register