Xuất hiện mã độc tống tiền mới không cần tới Internet

Bằng cách sử dụng tới 2 lớp mã hóa RSA, loại mã độc tống tiền mới xuất hiện có thể thực hiện mã hóa mà không cần kết nối tới máy chủ.

(*) Mã độc tống tiền (ransomware) là một hình thức tấn công mà trong đó, dữ liệu của nạn nhân sẽ bị mã độc trên mã hoá lại (tương tự các trình nén dữ liệu có đặt mật khẩu), khiến cho họ không truy cập các tài liệu của mình. Kẻ tấn công sẽ đòi người bị hại trả tiền chuộc để nhận lại dữ liệu của họ. Trong những trường hợp "ngặt nghèo", dữ liệu có thể bị xoá vĩnh viễn nếu nạn chân chậm chi trả hoặc có hành vi chống đối kẻ tấn công.

Trong quá khứ, các ransomware thường lưu chìa khoá mã hoá lên bộ nhớ của máy tính, cho phép các công ty bảo mật có thể tìm ra khoá trên và tạo ra các công cụ giải mã cũng như gỡ bỏ mã độc tống tiền. Khoảng vài năm trở lại đây, các hacker đứng đằng sau ransomware lại tận dụng khả năng kết nối Internet gần như liên tục của các thiết bị vào mục đích xấu xa của mình. Sau khi mã hoá dữ liệu của người dùng, các;ransomware sẽ gửi chìa khoá mã hoá lên máy chủ của hacker, buộc nạn nhân phải bỏ tiền nếu như muốn lấy lại tài liệu cũ.

Một biến thể của dòng mã độc tống tiền không cần kết nối Internet

Nhưng theo phát hiện mới của công ty bảo mật Check Point, mã độc tống tiền đã lại tiến hoá thêm một lần nữa khi không cần phải có kết nối Internet và cũng không cần lưu chìa khoá trên bộ nhớ của thiết bị đã nhiễm mã độc. Với công nghệ mới, dữ liệu của nạn nhân sẽ được đặt trong nhiều tầng mã hoá, bao gồm tới 2 lớp RSA (mã hoá sử dụng 2 chìa khoá) riêng biệt.

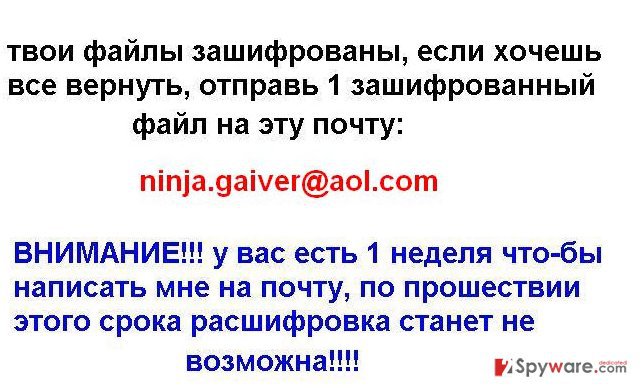

Cụ thể hơn, loại ransomware mới sẽ tạo ra một chìa khóa RSA công khai và lưu trong phần metadata (thông tin ngoài) của các file. Khi nạn nhân muốn lấy lại dữ liệu của mình, họ sẽ phải gửi file đã bị mã hóa cho hacker đứng đằng sau loại ransomware này. Tiếp đó, hacker sẽ xem nội dung metadata của các file đã bị mã hoá để lấy ra khoá RSA công khai rồi kết hợp với khoá RSA ẩn do chúng nắm giữ.

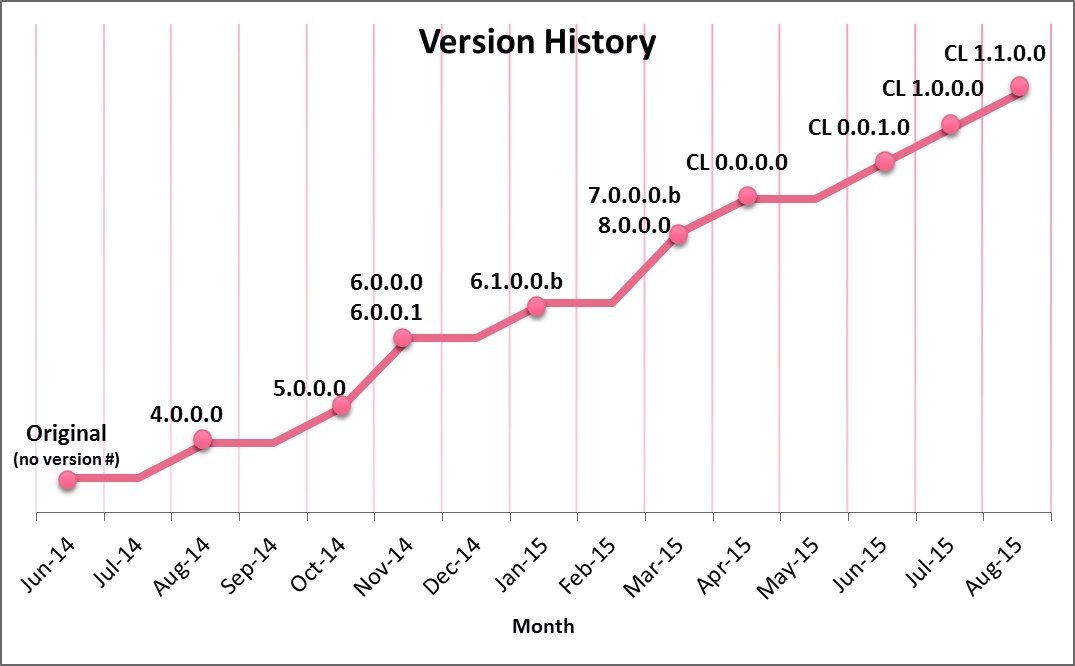

Lịch sử tiến hoá của loại ransomware trên

Check Point cũng khẳng định khả năng dùng cách thức dò tìm mật khẩu brute-force để tìm ra chìa khoá của các loại mã độc này là rất thấp. Quá trình giải mã có thể lên tới 2 năm và đòi hỏi phải có một cụm máy tính mạnh mẽ vốn nằm ngoài tầm với của phần đông người dùng thông thường.

Chi phí để mở khoá loại mã độc mới là vào khoảng 20.000 đồng Ruble (tức khoảng 6,4 triệu đồng). Theo Check Point, loại mã độc tống tiền có nguồn gốc từ nước Nga này đã xuất hiện từ tháng 6/2014. Một số tên gọi được các công ty bảo mật đặt cho loại mã độc này là Win32.VBKryjetor.wfa (Kaspersky), Ransomcrypt.U (Symantec) và Ninja Ransomware (Enigma Software).

Gia Bảo

Theo Softpedia