NSA và câu chuyện 'mờ ám' đằng sau các lỗ hổng bảo mật

Nhằm loại bỏ cáo buộc về việc che giấu các lỗ hổng máy tính để phục vụ cho hành vi nghe lén, NSA đã lên tiếng khẳng định rằng họ đã tiết lộ tới 91% thông tin về lỗi phần mềm đã tìm thấy với các công ty công nghệ.

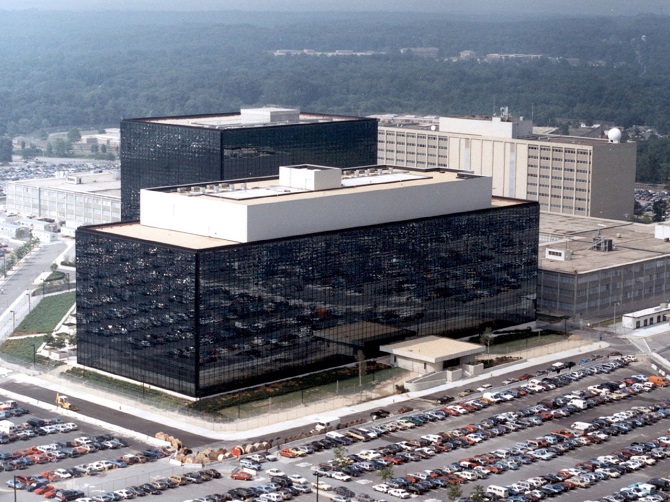

NSA là cơ quan đứng đầu trong cuộc chiến số của Mỹ

Tuy vậy, tuyên bố của NSA có thể coi là một lời nói dối khá tài tình. Bởi cơ quan này thường sử dụng các lỗ hổng tìm thấy để thực hiện tấn công trước rồi mới hé lộ tới các công ty công nghệ để họ sửa lỗi và phát hành bản vá tới người dùng. Thông tin này được cả các quan chức đương nhiệm và đã nghỉ hưu của chính phủ Mỹ khẳng định.

Chủ đề tranh cãi chính ở đây là các lỗ hổng "zero-day" - các lỗ hổng chưa được nhà phát triển phát hiện ra và do đó sẽ có giá trị lớn với tất cả các bên trong một cuộc chiến số. Cụm từ "zero" có nguồn gốc từ khoảng thời gian mà người dùng có thể thực hiện để vá lỗ hổng cho máy tính của họ để tăng cường bảo mật - một lỗ hổng "2 ngày" sẽ ít nguy hiểm hơn bởi nó chỉ được công bố 2 ngày sau khi đã được vá.

Lỗ hổng zero-day nổi tiếng nhất trong lịch sử có thể kể tới Stuxnet, loại virus được NSA và tình báo Israel phát triển để tấn công vào chương trình hạt nhân của Iran và phá hỏng các lò làm giàu uranium của quốc gia này. Trước khi được phát hiện vào năm 2010, Stuxnet gây hại bằng cách tận dụng các lỗ hổng có trong phần mềm của Microsoft và Siemens để xâm nhập vào hệ thống của các cơ sở hạt nhân, qua mặt tất cả các phần mềm bảo mật.

Thị trường mua và bán các lỗ hổng zero-day đã phát triển khá mạnh mẽ. Theo thông tin của Reuters vào tháng 5/2013, NSA là một trong những khách hàng đứng đầu thế giới. Cơ quan này cũng tìm kiếm các lỗ hổng thông qua các chương trình nội bộ. Một vài lỗ hổng tìm thấy sẽ được sử dụng để xâm nhập vào các hệ thống máy tính, viễn thông quốc tế trong các nhiệm vụ tình báo quan trọng.

Stuxnet được coi là một trong những loại mã độc nổi tiếng nhất của thế giới bảo mật

Một số lỗ hổng zero-day có giá trị cao hơn các lỗ hổng còn lại, tuỳ thuộc vào các yếu tố như mức độ khó khăn gặp phải khi đi tìm lỗ hổng này hoặc độ phổ biến của phần mềm chứa lỗ hổng. Trong khi một vài lỗ hổng zero-day chỉ có giá vào khoảng 50.000 USD, trong tuần vừa qua một công ty trung gian mua bán lỗ hổng trên thị trường zero-day cho biết đã đồng ý bỏ ra 1 triệu USD cho một nhóm hacker tìm ra cách để jailbreak từ xa chiếc iPhone đã được cập nhật lên bản iOS mới nhất. Chaouki Bekrar, giám đốc của công ty môi giới nói trên (Zerodium) khẳng định với Reuters rằng kỹ thuật hack nói trên "có thể sẽ chỉ được bán cho các khách hàng người Mỹ", bao gồm cả các khách hàng đến từ chính phủ và "các tập đoàn lớn".

Một số quan chức chính phủ khẳng định rằng sự mâu thuẫn về việc sử dụng zero-day trong các điệp vụ tấn công hay hé lộ chúng tới các công ty công nghệ và khách hàng của họ để giúp tăng cường các biện pháp bảo mật là chuyện có thật và hoàn toàn tự nhiên.

Sau khi scandal nghe lén bùng nổ vào năm 2013, và sau khi có tin NSA đã bỏ tiền ra để yêu cầu các công ty bảo mật sử dụng thuật toán mã hóa có chứa cửa sau (backdoor) do cơ quan này chế tạo được Reuters hé lộ, một phiên họp tại Nhà Trắng đã đưa ra đề nghị thay đổi chính sách của chính phủ Mỹ về hướng phòng vệ.

Michael Daniel, giám đốc chương trình bảo mật số của chính quyền Obama

Người điều khiển chương trình bảo mật của chính phủ Obama, Michael Daniel, cho biết sẽ "làm mới" quá trình đánh giá nhằm ra quyết định sẽ làm gì mỗi khi chính phủ phát hiện ra các lỗ hổng bảo mật mới. Các chi tiết của quá trình này vẫn được giữ bí mật, nhưng các cuộc phỏng vấn cho thấy các thay đổi được đề ra đã đẩy cao vai trò của Bộ An ninh Nội địa, cơ quan chịu trách nhiệm thực hiện phòng vệ số trước đó vốn không được coi là trọng tâm của các cuộc tranh luận giữa các chính phủ về vấn đề tình báo số.

Sau khi Daniel hé lộ sơ bộ về quá trình đánh giá nói trên, tổ chức Tiền phong Điện tử đã khởi kiện vì chương trình này đi ngược lại với Bộ luật Tự do Thông tin của Mỹ. Tài liệu quan trọng nhất được hé lộ sau vụ kiện này là một bản ghi chú 13 trang về cách các cơ quan chính phủ xử lý thông tin về các lỗ hổng phần mềm. Ghi chú này cho biết đơn vị chuyên nhiệm vụ phòng vệ của NSA, Văn phòng Đảm bảo Thông tin, sẽ đóng vai trò điều khiển quá trình xử lý thông tin lỗ hổng.

Một phần trong bản ghi chú nói trên đã liệt kê tên các cơ quan tham gia vào quá trình đánh giá này. Các cơ quan của chính phủ Mỹ có thể bị yêu cầu tham gia vào từng trường hợp lỗ hổng bao gồm có Bộ An ninh Nội địa, Bộ Ngoại giao, Bộ Tư pháp, Bộ Tài chính và Bộ Thương mại.

Trụ sở của NSA tại Fort Meade, Maryland

Hai cựu quan chức của Nhà trắng cho biết ghi chú được hé lộ này chủ yếu nói về quá trình đánh giá cũ, trước khi Daniel tiến hành cải tổ vào khoảng một năm rưỡi trước đây. Trong một cuộc phỏng vấn, Daniel khẳng định với Reuters rằng Bộ An ninh Nội địa sẽ đóng vai trò quan trọng hơn trong quá trình đánh giá lỗ hổng, vốn được điều hành bởi Hội đồng An ninh Quốc gia (NSC) của Nhà Trắng.

Khi được hỏi về chính sách của mình, đại diện của NSC và NSA đã "đá bóng" qua lại lẫn nhau.

Trên website của mình, NSA khẳng định rằng cơ quan này hiểu được yêu cầu sử dụng lỗ hổng phần mềm cho vấn đề phòng thủ: "Trong nhiều trường hợp, việc hé lộ các lỗ hổng mới được tìm thấy một cách có trách nhiệm rõ ràng là có lợi ích cho quốc gia".

"Nhưng rõ ràng là việc hé lộ lỗ hổng có những lợi thế và nhược điểm nhất định. Và các đánh đổi giữa việc hé lộ nhanh chóng và giữ bí mật về thông tin lỗ hổng trong một thời gian ngắn có thể đem đến những hệ lụy to lớn. Việc hé lộ một lỗ hổng cũng có nghĩa rằng chúng ta bỏ qua một cơ hội để thu thập các thông tin tình báo tối quan trọng có thể giúp ngăn ngừa tấn công khủng bố, chống đánh cắp thông tin mật của quốc gia hoặc để tìm ra các lỗ hổng nguy hiểm hơn đang được dùng để tấn công mạng lưới của chúng ta", NSA khẳng định.

Cơ quan này cho biết thêm: "Theo thống kê lịch sử, NSA đã phát hành thông tin của hơn 91% các lỗ hổng được tìm thấy trên các sản phẩm được chúng tôi đánh giá nội bộ và được làm ra hoặc sử dụng tại Mỹ". Theo NSA, phần còn lại bao gồm các lỗ hổng đã được vá hoặc các lỗ hổng được giữ kín "cho mục đích an ninh quốc gia".

Bộ An ninh Nội địa được cho là thường xuyên đấu tranh để đòi công bố các lỗ hổng phần mềm giúp tăng cường phòng thủ số

Một cựu quan chức Nhà trắng đưa ra lưu ý rằng NSA đã không hé lộ về thời điểm công bố thông tin về các lỗ hổng với quan điểm rằng sẽ là "suy đoán hợp lý" khi cho rằng phần lớn trong số 91% các lỗ hổng nói trên đã được NSA sử dụng để thu thập thông tin trước khi báo cho các công ty phần mềm. Người này cũng cho biết con số nói trên bao gồm cả các lỗ hổng mua từ bên ngoài. Đại diện của NSA và NSC từ chối bình luận về 2 khẳng định này.

Theo giám đốc pháp lý và kinh doanh của Mozilla Foundation (tác giả của trình duyệt Firefox), khoảng thời gian từ khi lỗ hổng được sử dụng cho mục đích tấn công cho tới khi được công bố để phòng thủ là không thể đoán được.

Quãng thời gian này càng lớn thì khả năng các tổ chức tình báo hoặc các hacker mũ đen tìm ra lỗ hổng này cũng càng nhiều. Kể cả trong trường hợp họ không tự tìm ra lỗ hổng thì đối tượng bị NSA dùng lỗ hổng để tấn công cũng có thể phát hiện ra phương thức tấn công và tái sử dụng chúng để tấn công ngược lại vào nước Mỹ.

Lê Hoàng

Theo Reuters