Hacker sử dụng sóng radio đánh lừa công cụ nhận diện giọng nói

Các tin tặc giờ đây có thể dễ dàng đánh lừa các công cụ ra lệnh bằng giọng nói trên iOS hoặc Android thông qua một cách mới nhưng cũng không quá xa lạ, đó chính là sóng radio.

Thông qua sóng radio, các tin tặc đã có thể truy cập dễ dàng và ra lệnh dễ dàng cho trợ lý ảo Siri. Đặc biệt tin tặc không cần phải sử dụng quá nhiều thao tác phức tạp để có thể hack thành công.

Các nhà nghiên cứu tại tổ chức an ninh ANSSI đã phát hiện ra cách phát sóng radio tới mico trên các thiết bị iOS hoặc Android từ khoảng cách gần 5 mét. Theo công bố, họ đã sử dụng máy phát sóng radio để truy cập trái phép vào điện thoại thông qua chiếc headphone có mic được cắm vào điện thoại. Nói cách khác, cáp trên chiếc headphone đóng vai trò như một ăng-ten chính để tin tặc có thể điều khiển từ xa.

Sóng radio sẽ âm thầm mô phỏng các nút bấm để đánh thức và ra lệnh cho Siri. Thông qua câu lệnh được gửi tới Siri, tin tặc có thể dễ dàng khai thác thông tin, thậm chí là chiếm giữ thông tin trái phép, gây bất lợi cho người dùng.

Để chứng minh khả năng hoạt động, các nhà nghiên cứu đã sử dụng sóng radio để nhận sóng đài FM trên iPod nano. Nhóm nghiên cứu tại ANSSI tin rằng, thủ thuật này sẽ có thể khai thác được lỗ hổng, đồng thời đánh lừa các thiết bị Android hoặc iPhone khiến chúng nhận diện nhầm chủ nhân của âm thanh được phát ra từ micro.

Theo nhà nghiên cứu;José Lopes Esteves và Chaouki Kasmi, việc sử dụng các can thiệp nhiễu điện tử có chủ ý là tốt nhưng cũng tiềm ẩn những nguy cơ rất lớn tới người dùng.

Trang Wired giải thích: "Không cần phải nói một câu nào, tin tặc có thể sử dụng sóng radio để nói với Siri hoặc Google Now, bắt chúng thực hiện cuộc gọi hoặc gửi tin nhắn, biến điện thoại thành một thiết bị nghe trộm, chuyển trình duyệt tới một website độc hại hoặc gửi thư rác, tin nhắn lừa đảo qua email, Facebook, Twitter".

Điều đáng nói là hình thức tấn công của tin tặc khá nhỏ nhẹ và dễ dàng. Tin tặc chỉ cần trang bị một bộ phát sóng radio và không khó để tiếp cận với người dùng.

Hiện tại, phương thức tấn công chỉ hoạt động trên iPhone có kết nối headphone và Siri được bật sẵn từ màn hình khóa - đây là thiết lập mặc định của Apple. Thậm chí, chúng có thể hoạt động với cả model iPhone 6s mới nhất (trang bị tính năng luôn lắng nghe Hey Siri) hoặc các model thiết bị cũ hơn nhằm giả mạo nút bấm để kích hoạt Siri.

Mặc dù vậy, một số các thiết bị Android hỗ trợ trợ lý ảo Google Now vẫn có thể ngăn chặn được phương thức tấn công này. Trong khi đó, Siri lại không có những chức năng năng đó.

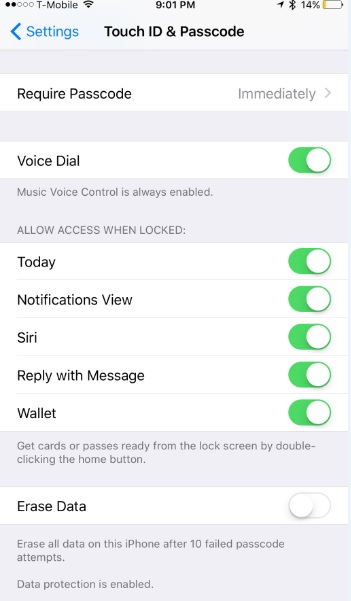

Trong khi chưa có giải pháp thực sự triệt để, người dùng có thể thực hiện theo cách dưới đây để ngăn chặn tin tặc vô tình tấn công bằng sóng radio. Phương pháp giải quyết được lựa chọn là vô hiệu hóa truy cập từ màn hình khóa.

Người dùng cần truy cập vào Cài đặt (Settings) -> nhấn mục Touch ID & Passcode và kéo xuống để bỏ dấu tick tùy chọn Allow Access When Locked. Ở đó, người dùng sẽ có thể vô hiệu hóa truy cập vào màn hình Today, Notifications View, Reply With Message và Wallet.

Nếu muốn bảo mật sâu hơn, người dùng có thể truy cập Cài đặt (Settings) -> nhấn chọn Control Centrer và vô hiệu hóa Access on Lock Screen. Tùy chọn này sẽ giúp ngăn chặn kẻ đánh cắp iPhone chuyển Chế độ máy bay (Airplane Mode) mà không cần tắt máy.

ANSSI đã trình bày vấn đề với Google và Apple, đồng thời đề đạt yêu cầu cần quan tâm hơn tới việc áp dụng những biện pháp phần cứng như che chắn tai nghe tốt hơn, thậm chí trong tương lai nên bổ sung thêm cảm biến điện từ để tăng tính bảo mật.

Bên cạnh đó, cả hai hãng có thể khắc phục vấn đề này thông qua phần mềm. Bằng cách cho phép người dùng có thể tạo ra giọng nói tùy chỉnh cá nhân để đánh thức Siri hoặc Google Now, độ bảo mật hứa hẹn sẽ được gia tăng đáng kể.

Tiến Thanh

Theo Techcrunch và AppleInsider