Nhà máy nước của Mỹ bị bỏ thêm hoá chất khi hacker 'vô tình' đột nhập vào đây

Vụ tấn công vào hệ thống xử lý của nhà máy nước tại Mỹ không nhằm mục đích ác ý nhưng suýt chút nữa đã gây ra những hậu quả nghiêm trọng.

Ảnh minh họa

Theo trang Softpedia, một nhóm tin tặc từng dính líu tới nhiều chiến dịch tấn công mạng đã vô tình thay đổi hệ thống ICS/SCADA của nhà máy xử lý nước Kemuri (KWC) tại Mỹ. Chúng thậm chí đã vô tình thay đổi lượng hóa chất dùng để xử lý nước vốn gây nguy hiểm cho sức khoẻ người dùng.

Vụ tấn công lạ lùng này được phơi bày qua báo cáo tổng hợp các vụ tấn công dữ liệu 2016 của Verizon. Báo cáo tập hợp rất nhiều các vụ điều tra do nhóm RISK của công ty tiến hành.

Nhóm điều tra của Verizon cho biết,;KWC đã phát hiện những thay đổi bất thường trong lượng hoá chất xử lý nước cách đây vài tuần. Nghi ngờ có vấn đề nhưng các chuyên viên IT của công ty không thể xác định được nguyên nhân. Do đó, KWC đã phải cầu viện tới đội điều tra của Verizon nhằm tìm ra chân tướng vụ việc.

Vạch áo cho người xem lưng

Đội điều tra đã phát hiện ra nhiều manh mối quan trọng và những sự thật vô cùng bất ngờ.

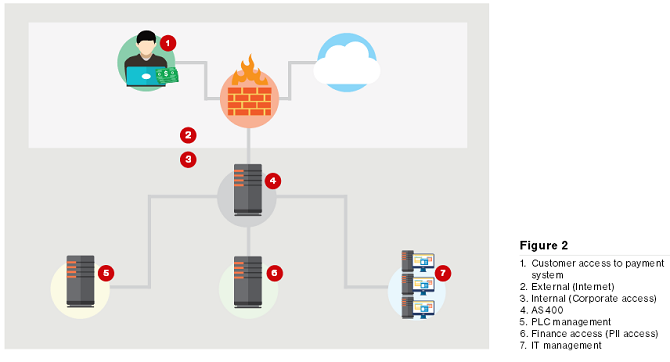

Ít ai biết rằng, KWC hiện đang sử dụng hệ thống máy tính cực kỳ lạc hậu, một trong số đó vẫn chạy hệ điều hành Windows XP. Ngoài ra, toàn bộ mạng IT đều được kết nối tới hệ thống AS400. Hệ thống này có nhiệm vụ kết nối mạng nội bộ của công ty và hệ thống SCADA (hệ thống có vai trò quản lý các cơ sở xử lý nước).

Tệ hơn, AS400 được kết nối với Internet và trực tiếp tới một web server. Tại đó khách hàng có thể kiểm tra hoá đơn tiền nước hàng tháng, lượng nước tiêu thụ, thậm chí trả tiền thông qua một ứng dụng thanh toán chuyên dụng do KWC cung cấp.

Bên cạnh đó, nhóm điều tra tình cờ phát hiện thấy, chỉ có duy nhất một nhân viên của KWC đủ khả năng quản lý hệ thống AS400. Điều này có nghĩa rằng, vụ tấn công được thực hiện trong lúc nhân viên này vắng mặt và không ai đủ khả năng kiểm soát.

Tin tặc chẳng hề hay biết đã gây nên tai hại gì

Sau khi thu thập mọi chi tiết về kiến trúc mạng cơ bản, đội điều tra RISK tiếp tục kiểm tra các bản ghi (log) của hệ thống AS400. Tiến hành so sánh địa chỉ IP truy cập từ thiết bị, các chuyên gia an ninh nhanh chóng phát hiện thấy 4 địa chỉ IP có dính líu tới vụ tấn công.

Đi sâu vào điều tra, nhóm RISK phát hiện tin tặc đã tấn công vào hệ thống thông qua ứng dụng thanh toán web. Mục đích chính của tin tặc nhằm tìm kiếm và đánh cắp các thông tin nhạy cảm của khách hàng.

Nhiều khả năng tin tặc đã khám phá ra lỗ hổng trong hệ thống thanh toán, được sử dụng để truy cập vào máy chủ web. Tại đó, tin tặc cũng tìm thấy các tập tin INI chứa thông tin quản trị ở dạng văn bản thuần túy (clear text). Chúng thậm chí đã truy cập vào hệ thống AS400, tắt hệ thống SCADA và khởi động quy trình sửa đổi các thông số ngẫu nhiên, qua đó thay đổi giá trị xử lý nước.

May mắn thay, biện pháp an ninh dự phòng của KWC đã kịp thời ngăn chặn nguy cơ gây ngộ độc cho khách hàng. Chức năng cảnh báo đã hoạt động đúng lúc và cảnh báo nguy hiểm liên quan đến nồng độ hoá chất bất thường trong nước.

Kết thúc vụ điều tra, nhóm RISK trấn an KWC rằng, tin tặc dường như không cố tình thay đổi lượng hoá chất xử lý nước. Đồng thời, nhóm khẳng định hơn 2,5 triệu hồ sơ cá nhân và tài chính của khách hàng đã bị tin tặc đánh cắp.

Cách đây vài tuần, báo cáo của Verizon cũng tiết lộ một vụ tấn công mạng đặc biệt khác. Theo đó, cướp biển đã thuê tin tặc đột nhập vào hệ thống CMS của một công ty vận chuyển để đánh cắp thông tin tuyến tàu, lên kế hoạch tấn công và cướp hàng. Tuy nhiên may mắn vụ tấn công đã kịp thời bị ngăn chặn.

Phi Thiên