Duy Linh

Writer

Các chuyên gia an ninh mạng tại Lookout vừa phát hiện bốn biến thể mới của DCHSpy – một phần mềm giám sát Android tinh vi được cho là do nhóm tin tặc MuddyWater phát triển. Nhóm này có liên hệ với Bộ Tình báo và An ninh Iran (MOIS). Những biến thể mới xuất hiện ngay sau căng thẳng giữa Iran và Israel leo thang, cho thấy phần mềm độc hại này liên tục được điều chỉnh theo tình hình địa chính trị.

DCHSpy lần đầu bị phát hiện vào năm 2024, hoạt động như một mô-đun cấy ghép nhằm đánh cắp dữ liệu toàn diện từ thiết bị nạn nhân. Phần mềm thu thập thông tin đăng nhập, danh bạ, tin nhắn SMS, tệp lưu trữ, vị trí địa lý, nhật ký cuộc gọi, ghi âm âm thanh và ảnh từ camera. Đáng chú ý, DCHSpy còn có khả năng thu thập dữ liệu WhatsApp, tăng mức độ xâm nhập quyền riêng tư.

MuddyWater là nhóm tin tặc nổi tiếng nhắm vào các tổ chức viễn thông, quốc phòng, năng lượng và chính phủ ở Trung Đông, Châu Á, Châu Phi, Châu Âu và Bắc Mỹ. DCHSpy được cho là công cụ chủ lực của nhóm này để phục vụ cho các chiến dịch gián điệp chống lại các quốc gia và lực lượng đối địch với Iran.

Các phân tích của Lookout cho thấy cơ sở hạ tầng DCHSpy chia sẻ địa chỉ IP chỉ huy và kiểm soát với phần mềm gián điệp Android SandStrike (được Kaspersky phát hiện năm 2022), cũng như trojan truy cập từ xa PowerShell do MuddyWater sử dụng. Nhóm này áp dụng các chiến thuật phát tán phần mềm qua URL độc hại, thường được chia sẻ qua ứng dụng Telegram.

Phiên bản mới nhất của DCHSpy không chỉ thu thập dữ liệu WhatsApp mà còn nâng cao khả năng nhận dạng và trích xuất tệp mục tiêu. Dữ liệu bị đánh cắp được nén, mã hóa bằng mật khẩu từ máy chủ điều khiển và tải lên thông qua giao thức SFTP, giúp kẻ tấn công duy trì sự bí mật.

Kiến trúc mô-đun cho phép DCHSpy được tùy chỉnh dễ dàng để theo kịp tình hình thời sự và khai thác các sự kiện nóng hổi cho các chiến dịch tấn công lừa đảo.

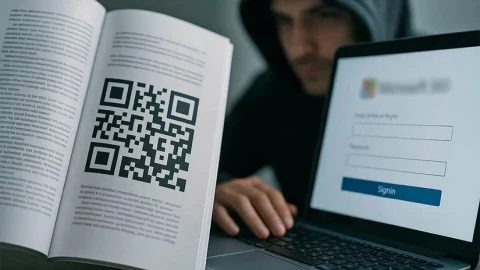

Chiến lược quen thuộc của MuddyWater là giả dạng các ứng dụng phổ biến như VPN hoặc phần mềm ngân hàng để phát tán mã độc. Chúng quảng bá thông qua Telegram, lợi dụng các dịch vụ như EarthVPN, ComodoVPN với nội dung chống chế độ bằng tiếng Anh và tiếng Ba Tư, nhắm vào nhà báo, nhà hoạt động và những người bất đồng chính kiến.

Các liên kết dẫn đến các trang web đơn giản chứa tệp APK độc hại, sử dụng thông tin giả như địa chỉ doanh nghiệp tại Canada hoặc Romania để tạo lòng tin. Đây là phương pháp từng được sử dụng trong chiến dịch HideVPN vào tháng 7/2024.

DCHSpy là một phần trong xu hướng rộng hơn mà Lookout đang theo dõi, với ít nhất 17 nhóm phần mềm độc hại di động liên quan đến hơn 10 chiến dịch APT của Iran trong hơn một thập kỷ. Chúng thường kết hợp các công cụ mã nguồn mở như Metasploit, AndroRat, AhMyth trong chiến dịch theo dõi từ xa.

Những chiến dịch tương tự gần đây gồm GuardZoo và SpyMax có liên hệ với lực lượng Houthi nhằm vào quân đội Syria, cho thấy cách các quốc gia sử dụng phần mềm giám sát để kiểm soát thông tin trong xung đột khu vực.

Khi căng thẳng ở Trung Đông tiếp diễn sau lệnh ngừng bắn, Lookout tiếp tục theo dõi sự tiến hóa của DCHSpy và cam kết cung cấp thông tin tình báo cập nhật cho cộng đồng an ninh mạng.

DCHSpy lần đầu bị phát hiện vào năm 2024, hoạt động như một mô-đun cấy ghép nhằm đánh cắp dữ liệu toàn diện từ thiết bị nạn nhân. Phần mềm thu thập thông tin đăng nhập, danh bạ, tin nhắn SMS, tệp lưu trữ, vị trí địa lý, nhật ký cuộc gọi, ghi âm âm thanh và ảnh từ camera. Đáng chú ý, DCHSpy còn có khả năng thu thập dữ liệu WhatsApp, tăng mức độ xâm nhập quyền riêng tư.

MuddyWater là nhóm tin tặc nổi tiếng nhắm vào các tổ chức viễn thông, quốc phòng, năng lượng và chính phủ ở Trung Đông, Châu Á, Châu Phi, Châu Âu và Bắc Mỹ. DCHSpy được cho là công cụ chủ lực của nhóm này để phục vụ cho các chiến dịch gián điệp chống lại các quốc gia và lực lượng đối địch với Iran.

Các phân tích của Lookout cho thấy cơ sở hạ tầng DCHSpy chia sẻ địa chỉ IP chỉ huy và kiểm soát với phần mềm gián điệp Android SandStrike (được Kaspersky phát hiện năm 2022), cũng như trojan truy cập từ xa PowerShell do MuddyWater sử dụng. Nhóm này áp dụng các chiến thuật phát tán phần mềm qua URL độc hại, thường được chia sẻ qua ứng dụng Telegram.

Phiên bản mới nhất của DCHSpy không chỉ thu thập dữ liệu WhatsApp mà còn nâng cao khả năng nhận dạng và trích xuất tệp mục tiêu. Dữ liệu bị đánh cắp được nén, mã hóa bằng mật khẩu từ máy chủ điều khiển và tải lên thông qua giao thức SFTP, giúp kẻ tấn công duy trì sự bí mật.

Kiến trúc mô-đun cho phép DCHSpy được tùy chỉnh dễ dàng để theo kịp tình hình thời sự và khai thác các sự kiện nóng hổi cho các chiến dịch tấn công lừa đảo.

Mồi nhử StarLink và các ứng dụng giả mạo trên Telegram

Sau các vụ tấn công làm gián đoạn internet tại Iran, các phiên bản DCHSpy mới đã sử dụng mồi nhử dưới dạng ứng dụng VPN có chủ đề StarLink. Một tệp độc hại có tên “starlink_vpn(1.3.0)-3012 (1).apk” (mã SHA1: 9dec46d71289710cd09582d84017718e0547f438) được ngụy trang như một VPN hợp pháp, đánh lừa người dùng bằng lời mời gọi truy cập internet qua vệ tinh.

Chiến lược quen thuộc của MuddyWater là giả dạng các ứng dụng phổ biến như VPN hoặc phần mềm ngân hàng để phát tán mã độc. Chúng quảng bá thông qua Telegram, lợi dụng các dịch vụ như EarthVPN, ComodoVPN với nội dung chống chế độ bằng tiếng Anh và tiếng Ba Tư, nhắm vào nhà báo, nhà hoạt động và những người bất đồng chính kiến.

Các liên kết dẫn đến các trang web đơn giản chứa tệp APK độc hại, sử dụng thông tin giả như địa chỉ doanh nghiệp tại Canada hoặc Romania để tạo lòng tin. Đây là phương pháp từng được sử dụng trong chiến dịch HideVPN vào tháng 7/2024.

DCHSpy là một phần trong xu hướng rộng hơn mà Lookout đang theo dõi, với ít nhất 17 nhóm phần mềm độc hại di động liên quan đến hơn 10 chiến dịch APT của Iran trong hơn một thập kỷ. Chúng thường kết hợp các công cụ mã nguồn mở như Metasploit, AndroRat, AhMyth trong chiến dịch theo dõi từ xa.

Những chiến dịch tương tự gần đây gồm GuardZoo và SpyMax có liên hệ với lực lượng Houthi nhằm vào quân đội Syria, cho thấy cách các quốc gia sử dụng phần mềm giám sát để kiểm soát thông tin trong xung đột khu vực.

Khi căng thẳng ở Trung Đông tiếp diễn sau lệnh ngừng bắn, Lookout tiếp tục theo dõi sự tiến hóa của DCHSpy và cam kết cung cấp thông tin tình báo cập nhật cho cộng đồng an ninh mạng.

Một số chỉ số thỏa hiệp đáng chú ý:

- SHA1 Hash:

556d7ac665fa3cc6e56070641d4f0f5c36670d38

7010e2b424eadfa261483ebb8d2cca4aac34670c

8f37a3e2017d543f4a788de3b05889e5e0bc4b06

9dec46d71289710cd09582d84017718e0547f438

6c291b3e90325bea8e64a82742747d6cdce22e5b

7267f796581e4786dbc715c6d62747d27df09c61

67ab474e08890c266d242edaca7fab1b958d21d4

f194259e435ff6f099557bb9675771470ab2a7e3

cb2ffe5accc89608828f5c1cd960d660aac2971d - Máy chủ C2 (Chỉ huy & kiểm soát):

https://it1[.]comodo-vpn[.]com:1953

https://it1[.]comodo-vpn[.]com:1950

https://r1[.]earthvpn[.]org:3413

https://r2[.]earthvpn[.]org:3413

http://192.121.113[.]60/dev/run.php

http://79.132.128[.]81/dev/run.php

n14mit69company[.]top

https://hs1.iphide[.]net:751

https://hs2.iphide[.]net:751

https://hs3.iphide[.]net:751

https://hs4.iphide[.]net:751

http://194.26.213[.]176/class/mcrypt.php

http://45.86.163[.]10/class/mcrypt.php

http://46.30.188[.]243/class/mcrypt.php

http://77.75.230[.]135/class/mcrypt.php

http://185.203.119[.]134/DP/dl.php

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview