Duy Linh

Writer

Vào đầu tháng 5 năm 2025, các nhà nghiên cứu của Unit 42 đã quan sát thấy nhiều trường hợp AdaptixC2 được triển khai để lây nhiễm các hệ thống doanh nghiệp. Không giống như nhiều nền tảng chỉ huy và kiểm soát (C2) nổi tiếng khác, AdaptixC2 hoạt động không được chú ý, với rất ít tài liệu công khai chứng minh việc sử dụng nó trong các hoạt động đối đầu trực tiếp. Nghiên cứu này phân tích khả năng, kỹ thuật triển khai và cơ chế trốn tránh của AdaptixC2 để trang bị cho các nhóm bảo mật kiến thức cần thiết nhằm chống lại mối đe dọa đang phát triển này.

Tổng quan và khả năng của AdaptixC2

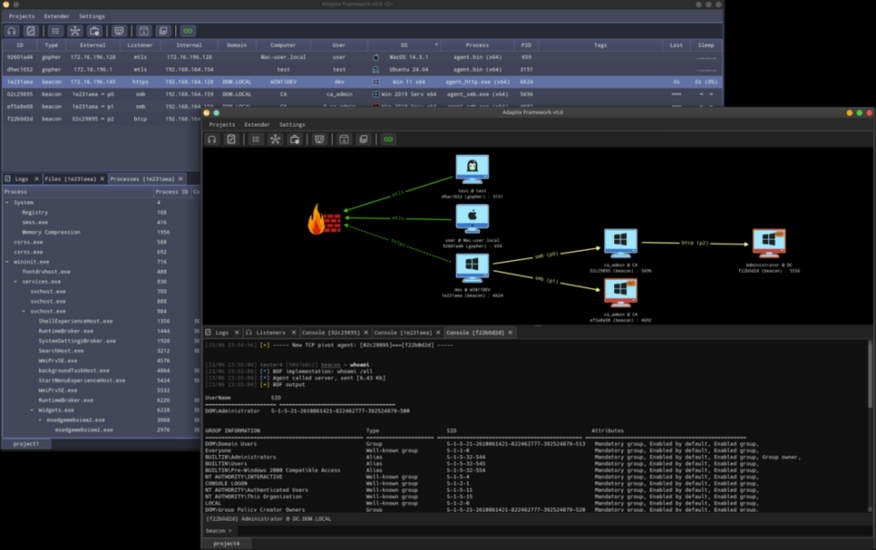

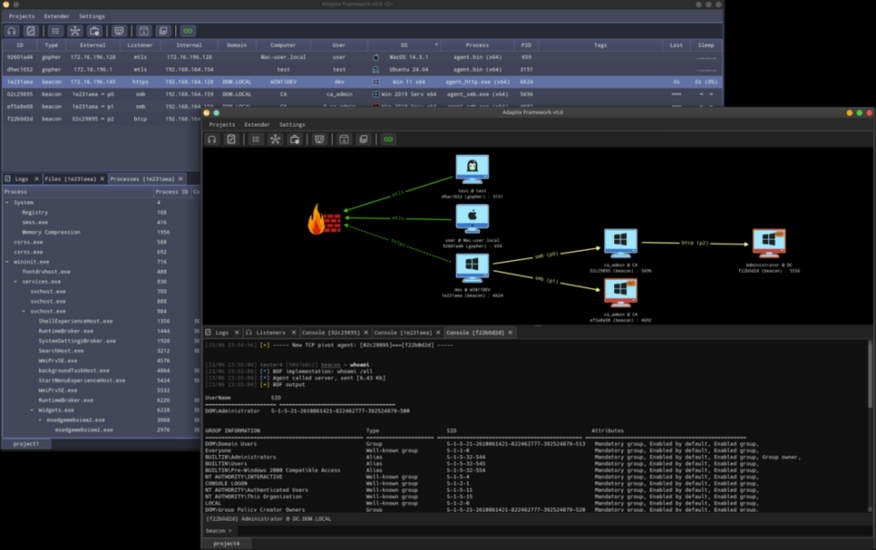

AdaptixC2 là một khung mô-đun mã nguồn mở mô phỏng đối kháng, ban đầu thiết kế cho người kiểm tra xâm nhập nhưng nay đã xuất hiện trong các chiến dịch thực tế. Giao diện của AdaptixC2 hiển thị các tác nhân và phiên liên quan trong chế độ xem đồ họa, cho phép quản lý phiên, thực thi lệnh, truyền tệp và lọc dữ liệu. Các tác nhân hỗ trợ cả kiến trúc x86 và x64, có thể đóng gói thành file thực thi, DLL, file nhị phân dịch vụ hoặc shellcode thô.

Chế độ xem đồ họa – Máy chủ AdaptixC2.

Các chức năng cốt lõi gồm thao tác hệ thống tệp (liệt kê thư mục, tạo/sửa/xóa tệp), liệt kê và điều khiển quy trình, cũng như thực thi các file nhị phân tùy ý. Để giao tiếp bí mật, AdaptixC2 hỗ trợ proxy SOCKS4/5, chuyển tiếp cổng và kích thước khối có thể cấu hình để trộn lưu lượng rò rỉ vào luồng mạng hợp pháp. Bộ mở rộng (mô-đun kiểu plugin) cho phép tải trọng tùy chỉnh và chiến lược tránh phát hiện, trong khi Tệp đối tượng Beacon (BOF) cho phép tải trọng viết bằng C chạy bên trong tiến trình tác nhân.

Cấu hình của AdaptixC2 được mã hóa bằng RC4, kèm trường kích thước, khối dữ liệu mã hóa và khóa 16 byte nhằm ngăn chặn việc xác định nhanh bằng các dấu hiệu đã biết. Ba loại cấu hình beacon—HTTP, SMB và TCP—tạo sự linh hoạt trong các môi trường mạng khác nhau. Cấu hình HTTP, là phổ biến nhất trong các chiến dịch được quan sát, cho phép thiết lập máy chủ, cổng, tùy chọn SSL, phương thức HTTP, URI, tiêu đề và chuỗi user-agent.

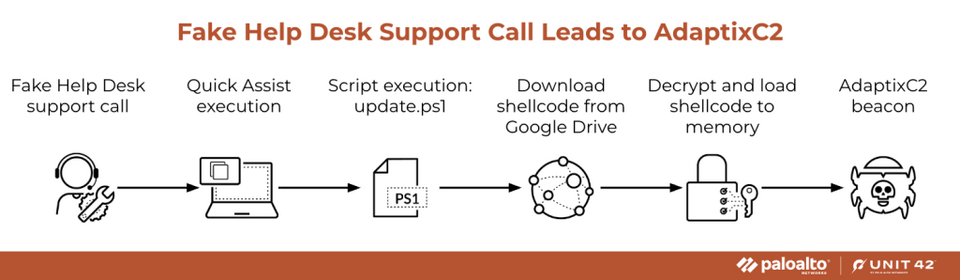

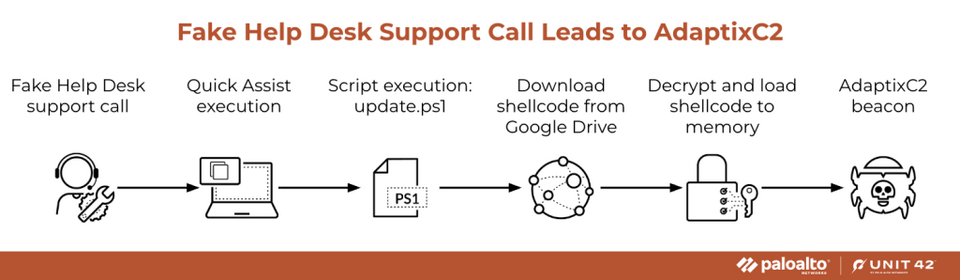

Vectơ tấn công cài đặt AdaptixC2 trên máy nạn nhân.

Tình huống tấn công thực tế

Hai vụ lây nhiễm AdaptixC2 được điều tra. Vụ đầu sử dụng kỹ thuật xã hội qua tin nhắn giả mạo Microsoft Teams, mạo danh bộ phận hỗ trợ CNTT để dụ nạn nhân vào các phiên Hỗ trợ Nhanh. Một trình tải PowerShell đa giai đoạn đã tải xuống đoạn mã shell mã hóa XOR từ một dịch vụ lưu trữ hợp pháp, giải mã trong bộ nhớ và khởi chạy bằng gọi động .NET để tránh ghi vào đĩa. Tính bền bỉ được duy trì bằng phím tắt khởi động; trinh sát sau nhiễm chạy nltest.exe, whoami.exe và ipconfig.exe trước khi thiết lập kết nối C2.

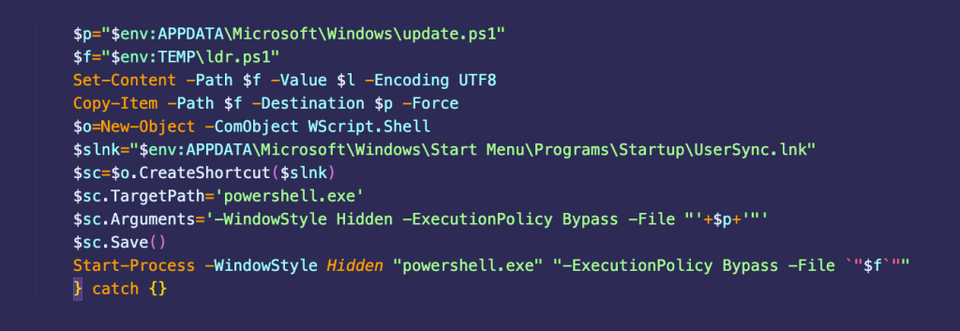

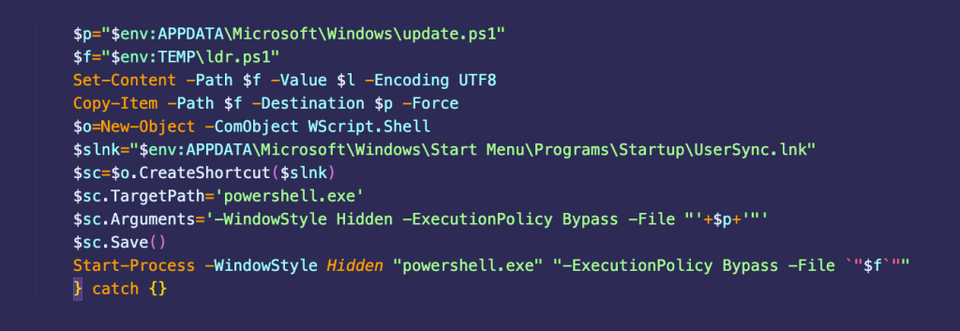

Tập lệnh PowerShell để cài đặt đèn hiệu AdaptixC2.

Sự cố thứ hai liên quan đến một tập lệnh PowerShell được đánh giá là do AI tạo ra. Tập lệnh này tải xuống beacon AdaptixC2 được mã hóa Base64, phân bổ bộ nhớ không quản lý, sao chép và thực thi shellcode qua VirtualProtect, và dùng cơ chế lưu trữ kép: chiếm quyền DLL trong thư mục Templates và thiết lập mục registry Run-key. Những dấu hiệu phong cách như bình luận được đánh số chi tiết và thông báo đầu ra có dấu kiểm, cùng cờ phát hiện AI, gợi ý việc sử dụng công cụ tạo sinh. Trường hợp này làm nổi bật cách hỗ trợ AI thúc đẩy phát triển các trình tải tinh vi, không cần tệp.

Sự xuất hiện của AdaptixC2 trong các cuộc tấn công trực tiếp cho thấy xu hướng chuyển từ sử dụng công cụ nhóm đỏ sẵn có sang tùy chỉnh khung công cụ nhóm đỏ cho hoạt động bất hợp pháp. Các dấu hiệu phát hiện và phòng ngừa được khuyến nghị bao gồm:

Khách hàng của Palo Alto Networks được hưởng lợi từ các lớp bảo vệ như Bảo mật DNS Nâng cao, Phòng chống Mối đe dọa Nâng cao, Lọc URL Nâng cao, WildFire Nâng cao, Cortex XDR và XSIAM. Để được hỗ trợ ứng phó sự cố, vui lòng liên hệ với nhóm Ứng phó Sự cố Unit 42.

Các chỉ số của sự thỏa hiệp (IOCs)

SHA256 và các miền liên quan được ghi nhận:

Đọc chi tiết tại đây: https://gbhackers.com/open-source-adaptixc2/

Tổng quan và khả năng của AdaptixC2

AdaptixC2 là một khung mô-đun mã nguồn mở mô phỏng đối kháng, ban đầu thiết kế cho người kiểm tra xâm nhập nhưng nay đã xuất hiện trong các chiến dịch thực tế. Giao diện của AdaptixC2 hiển thị các tác nhân và phiên liên quan trong chế độ xem đồ họa, cho phép quản lý phiên, thực thi lệnh, truyền tệp và lọc dữ liệu. Các tác nhân hỗ trợ cả kiến trúc x86 và x64, có thể đóng gói thành file thực thi, DLL, file nhị phân dịch vụ hoặc shellcode thô.

Chế độ xem đồ họa – Máy chủ AdaptixC2.

Các chức năng cốt lõi gồm thao tác hệ thống tệp (liệt kê thư mục, tạo/sửa/xóa tệp), liệt kê và điều khiển quy trình, cũng như thực thi các file nhị phân tùy ý. Để giao tiếp bí mật, AdaptixC2 hỗ trợ proxy SOCKS4/5, chuyển tiếp cổng và kích thước khối có thể cấu hình để trộn lưu lượng rò rỉ vào luồng mạng hợp pháp. Bộ mở rộng (mô-đun kiểu plugin) cho phép tải trọng tùy chỉnh và chiến lược tránh phát hiện, trong khi Tệp đối tượng Beacon (BOF) cho phép tải trọng viết bằng C chạy bên trong tiến trình tác nhân.

Cấu hình của AdaptixC2 được mã hóa bằng RC4, kèm trường kích thước, khối dữ liệu mã hóa và khóa 16 byte nhằm ngăn chặn việc xác định nhanh bằng các dấu hiệu đã biết. Ba loại cấu hình beacon—HTTP, SMB và TCP—tạo sự linh hoạt trong các môi trường mạng khác nhau. Cấu hình HTTP, là phổ biến nhất trong các chiến dịch được quan sát, cho phép thiết lập máy chủ, cổng, tùy chọn SSL, phương thức HTTP, URI, tiêu đề và chuỗi user-agent.

Vectơ tấn công cài đặt AdaptixC2 trên máy nạn nhân.

Tình huống tấn công thực tế

Hai vụ lây nhiễm AdaptixC2 được điều tra. Vụ đầu sử dụng kỹ thuật xã hội qua tin nhắn giả mạo Microsoft Teams, mạo danh bộ phận hỗ trợ CNTT để dụ nạn nhân vào các phiên Hỗ trợ Nhanh. Một trình tải PowerShell đa giai đoạn đã tải xuống đoạn mã shell mã hóa XOR từ một dịch vụ lưu trữ hợp pháp, giải mã trong bộ nhớ và khởi chạy bằng gọi động .NET để tránh ghi vào đĩa. Tính bền bỉ được duy trì bằng phím tắt khởi động; trinh sát sau nhiễm chạy nltest.exe, whoami.exe và ipconfig.exe trước khi thiết lập kết nối C2.

Tập lệnh PowerShell để cài đặt đèn hiệu AdaptixC2.

Sự cố thứ hai liên quan đến một tập lệnh PowerShell được đánh giá là do AI tạo ra. Tập lệnh này tải xuống beacon AdaptixC2 được mã hóa Base64, phân bổ bộ nhớ không quản lý, sao chép và thực thi shellcode qua VirtualProtect, và dùng cơ chế lưu trữ kép: chiếm quyền DLL trong thư mục Templates và thiết lập mục registry Run-key. Những dấu hiệu phong cách như bình luận được đánh số chi tiết và thông báo đầu ra có dấu kiểm, cùng cờ phát hiện AI, gợi ý việc sử dụng công cụ tạo sinh. Trường hợp này làm nổi bật cách hỗ trợ AI thúc đẩy phát triển các trình tải tinh vi, không cần tệp.

Sự xuất hiện của AdaptixC2 trong các cuộc tấn công trực tiếp cho thấy xu hướng chuyển từ sử dụng công cụ nhóm đỏ sẵn có sang tùy chỉnh khung công cụ nhóm đỏ cho hoạt động bất hợp pháp. Các dấu hiệu phát hiện và phòng ngừa được khuyến nghị bao gồm:

- Giám sát hành vi thực thi chỉ trong bộ nhớ bất thường và các dấu hiệu gọi động (.NET dynamic invocation).

- Trích xuất và phân tích cấu hình RC4 mã hóa từ các file nhị phân đáng ngờ để phát hiện cơ sở hạ tầng C2.

- Tận dụng biện pháp bảo vệ điểm cuối để phát hiện các đường hầm proxy và chuyển tiếp cổng.

Khách hàng của Palo Alto Networks được hưởng lợi từ các lớp bảo vệ như Bảo mật DNS Nâng cao, Phòng chống Mối đe dọa Nâng cao, Lọc URL Nâng cao, WildFire Nâng cao, Cortex XDR và XSIAM. Để được hỗ trợ ứng phó sự cố, vui lòng liên hệ với nhóm Ứng phó Sự cố Unit 42.

Các chỉ số của sự thỏa hiệp (IOCs)

SHA256 và các miền liên quan được ghi nhận:

- bdb1b9e37f6467b5f98d151a43f280f319bacf18198b22f55722292a832933ab — PowerShell cài đặt beacon AdaptixC2

- 83AC38FB389A56A6BD5EB39ABF2AD81FAB84A7382DA296A855F62F3CDD9D629D — PowerShell cài đặt beacon AdaptixC2

- 19c174f74b9de744502cdf47512ff10bba58248aa79a872ad64c23398e19580b — PowerShell cài đặt beacon AdaptixC2

- 750b29ca6d52a55d0ba8f13e297244ee8d1b96066a9944f4aac88598ae000f41 — PowerShell cài đặt beacon AdaptixC2

- b81aa37867f0ec772951ac30a5616db4d23ea49f7fd1a07bb1f1f45e304fc625 — Đèn hiệu AdaptixC2 DLL

- df0d4ba2e0799f337daac2b0ad7a64d80b7bcd68b7b57d2a26e47b2f520cc260 — Đèn hiệu AdaptixC2 EXE

- AD96A3DAB7F201DD7C9938DCF70D6921849F92C1A20A84A28B28D11F40F0FB06 — Shellcode cài đặt beacon AdaptixC2

Đọc chi tiết tại đây: https://gbhackers.com/open-source-adaptixc2/