Duy Linh

Writer

Trong ba tháng qua (từ 1/6 đến 31/8/2025), thời gian trung bình từ khi vi phạm ban đầu đến khi di chuyển ngang – gọi là "thời gian đột phá" – đã giảm xuống chỉ còn 18 phút. Một sự cố nổi bật cho thấy nhóm ransomware Akira chỉ mất 6 phút để di chuyển ngang sau khi xâm nhập VPN SonicWall, cho thấy khoảng cách phát hiện và phản ứng của doanh nghiệp vẫn còn lớn.

Các tác nhân đe dọa xâm phạm cơ sở hạ tầng doanh nghiệp trong vòng 18 phút kể từ lần truy cập đầu tiên

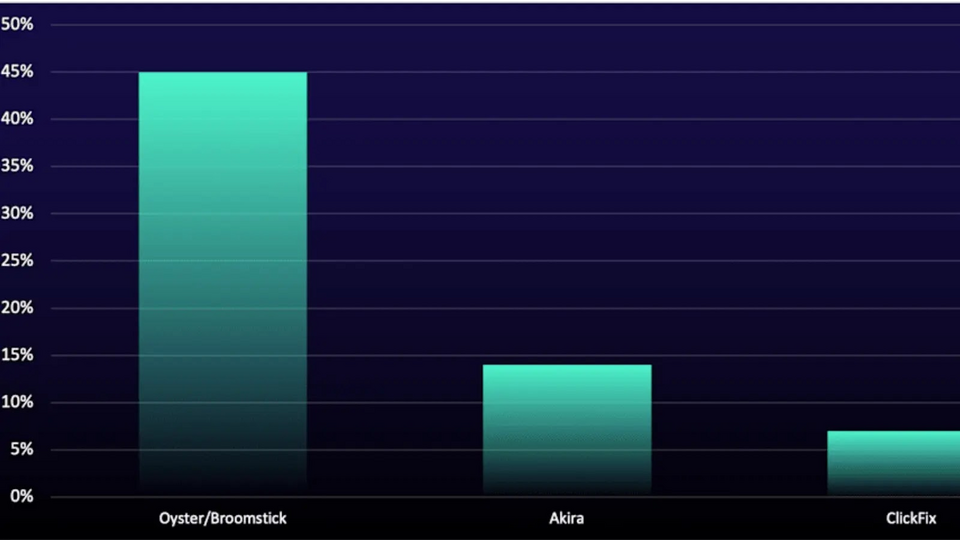

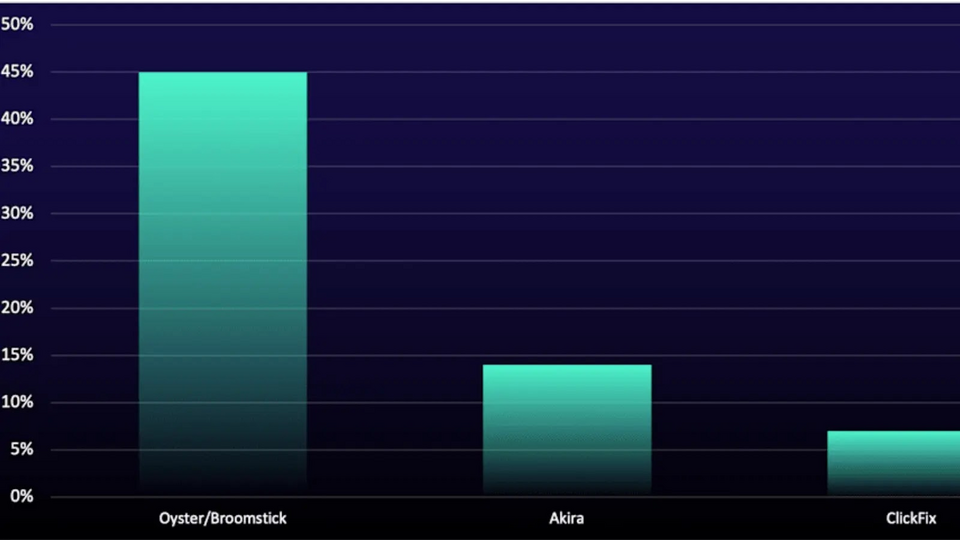

Các vi phạm liên quan đến chiến dịch “Oyster” chiếm 34% sự cố, chủ yếu nhờ kỹ thuật đầu độc SEO và quảng cáo độc hại. Nạn nhân bị dụ tải phần mềm CNTT từ các trang giả mạo như “puttysystems[.]com”, chứa DLL độc hại (ví dụ: twain_96.dll) được thực thi bằng tệp Windows hợp pháp như Rundll32.exe để che giấu.

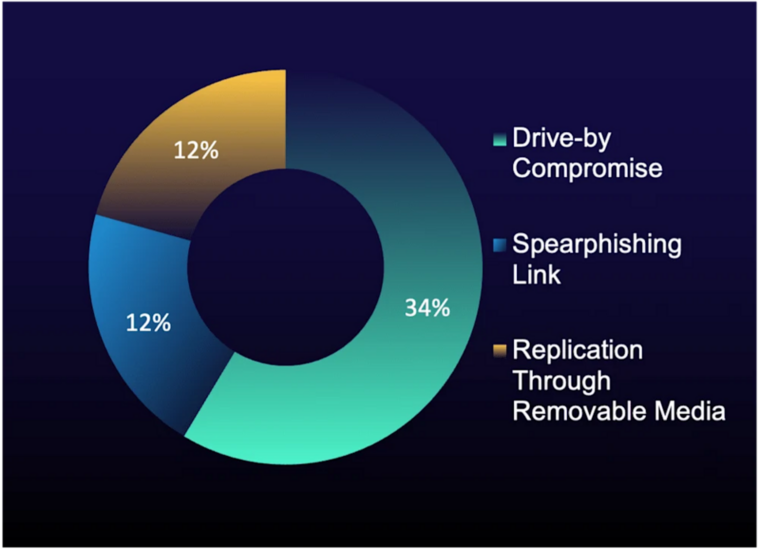

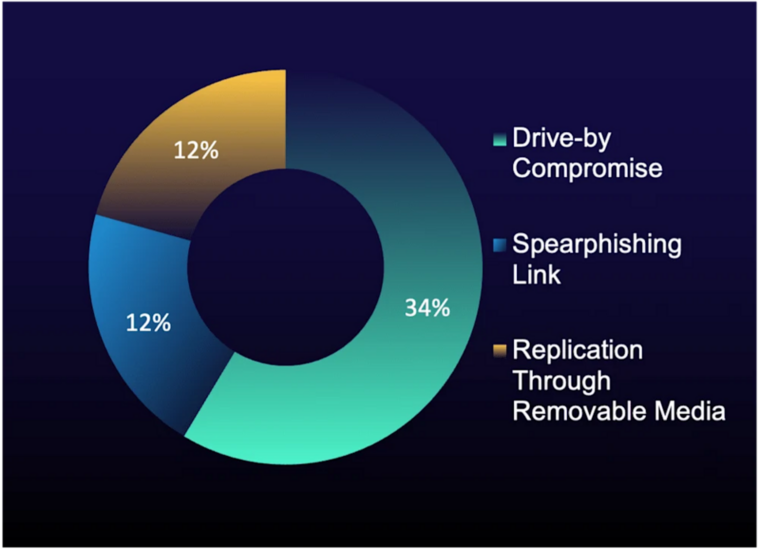

MITRE ATT&CK ghi nhận drive-by vẫn phổ biến, nhưng tấn công qua USB đang tăng với sự lan rộng của phần mềm độc hại Gamarue. Đặc biệt, việc lạm dụng SMB cho di chuyển ngang đã tăng lên 29%. RDP vẫn dẫn đầu, được dùng trong hơn 50% sự cố, nhưng ransomware SMB tăng gấp ba lần so với quý trước. Akira khai thác thông tin đăng nhập bị đánh cắp để truy cập và mã hóa dữ liệu từ xa qua SMB, bỏ qua phòng thủ điểm cuối. Một sự cố cho thấy Akira tiến hành mã hóa từ xa chỉ sau 19 phút đăng nhập, nhấn mạnh sự cần thiết của bảo vệ cấp mạng.

Các kỹ thuật tiếp cận ban đầu của MITRE ATT&CK trong các trường hợp dương tính thực sự (% tổng số) trong thời gian báo cáo .

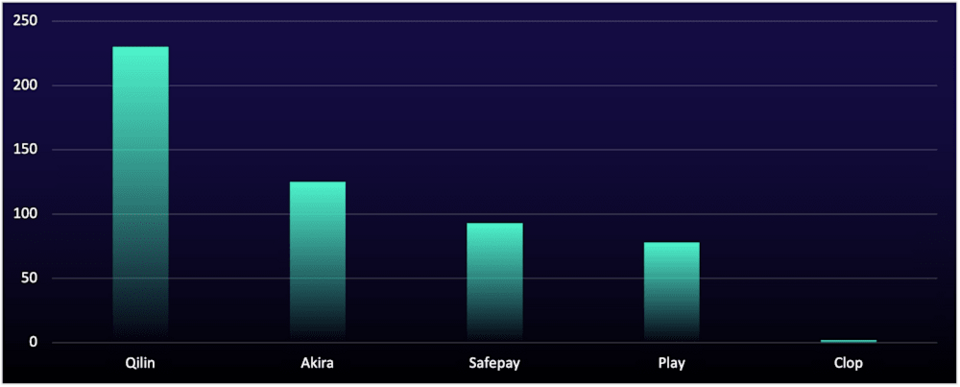

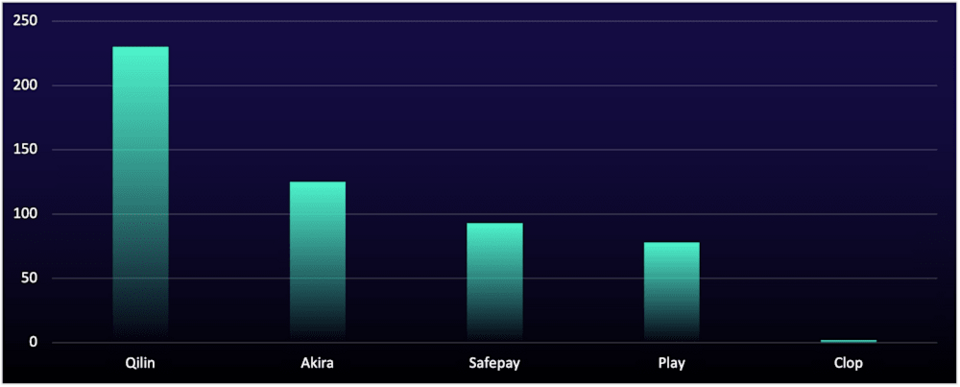

AI và tự động hóa tiếp tục định hình bối cảnh đe dọa: ransomware GLOBAL cung cấp chatbot đàm phán hỗ trợ AI và bảng điều khiển di động; chiến dịch Oyster hoàn toàn tự động, tạo hàng loạt trang giả mạo. Dù vậy, số nạn nhân ransomware được liệt kê trên các trang rò rỉ giảm 4,52% trong kỳ. Akira, SafePay và Play giảm lần lượt 9,42%, 23,14% và 35,54%.

Số lượng tổ chức được liệt kê trên các trang web rò rỉ dữ liệu ransomware, theo từng trang web, trong thời gian báo cáo .

Hệ thống ngăn chặn tự động của ReliaQuest GreyMatter giúp giảm thời gian ngăn chặn trung bình (MTTC) từ 11,99 giờ xuống còn 4,49 phút, cho thấy hiệu quả của tự động hóa. Tuy nhiên, nhiều vi phạm vẫn đến từ lỗ hổng cũ chưa vá. Akira tận dụng lỗ hổng VPN SonicWall (CVE-2024-40766), còn Qilin nhắm vào Fortinet FortiGate (CVE-2024-55591, CVE-2024-21762) để tấn công 26 công ty tiện ích.

Trong khi hoạt động đánh cắp thông tin giảm sau khi Lumma bị gỡ bỏ vào tháng 5, nó đã trở lại thông qua phần mềm bẻ khóa và lừa đảo ClickFix. Các công cụ mới như Acreed, Vidar và Stealc tiếp tục đa dạng hóa cách đánh cắp thông tin đăng nhập, cho thấy nhu cầu tăng cường kiểm soát SaaS và đám mây.

Để phòng thủ, các tổ chức cần:

- Tắt autorun USB, áp dụng danh sách cho phép thiết bị, giám sát điểm cuối.

- Áp dụng MFA, giám sát mạng cho RDP và SMB để phát hiện truy cập bất thường.

- Giám sát phần cứng thời gian thực và kiểm soát thiết bị IP-KVM.

- Giới hạn tải phần mềm qua cổng chính thức để chặn trojan ký bằng chứng chỉ bị đánh cắp.

- Tự động hóa phát hiện và phản ứng, giảm thời gian ngăn chặn xuống mức phút thay vì giờ.

- Trong bối cảnh kẻ tấn công có thể chiếm toàn bộ mạng chỉ trong chưa đầy 20 phút, phát hiện sớm và phản ứng tự động là yếu tố sống còn.

Đọc chi tiết tại đây: https://gbhackers.com/enterprise-infrastructure/

Các tác nhân đe dọa xâm phạm cơ sở hạ tầng doanh nghiệp trong vòng 18 phút kể từ lần truy cập đầu tiên

Các vi phạm liên quan đến chiến dịch “Oyster” chiếm 34% sự cố, chủ yếu nhờ kỹ thuật đầu độc SEO và quảng cáo độc hại. Nạn nhân bị dụ tải phần mềm CNTT từ các trang giả mạo như “puttysystems[.]com”, chứa DLL độc hại (ví dụ: twain_96.dll) được thực thi bằng tệp Windows hợp pháp như Rundll32.exe để che giấu.

MITRE ATT&CK ghi nhận drive-by vẫn phổ biến, nhưng tấn công qua USB đang tăng với sự lan rộng của phần mềm độc hại Gamarue. Đặc biệt, việc lạm dụng SMB cho di chuyển ngang đã tăng lên 29%. RDP vẫn dẫn đầu, được dùng trong hơn 50% sự cố, nhưng ransomware SMB tăng gấp ba lần so với quý trước. Akira khai thác thông tin đăng nhập bị đánh cắp để truy cập và mã hóa dữ liệu từ xa qua SMB, bỏ qua phòng thủ điểm cuối. Một sự cố cho thấy Akira tiến hành mã hóa từ xa chỉ sau 19 phút đăng nhập, nhấn mạnh sự cần thiết của bảo vệ cấp mạng.

Các kỹ thuật tiếp cận ban đầu của MITRE ATT&CK trong các trường hợp dương tính thực sự (% tổng số) trong thời gian báo cáo .

Xu hướng tấn công mới và những lỗ hổng bị bỏ qua

Các thiết bị IP-KVM trái phép tăng 328% trong kỳ báo cáo. Chúng tạo kênh truy cập ngoài băng, vượt qua EDR truyền thống. Tác nhân quốc gia (chiếm 56,7% sự cố) dùng thiết bị như TinyPilot để xâm nhập hệ thống hạn chế giám sát điểm cuối. Một trường hợp vào tháng 8 cho thấy JetKVM gắn hai lần trên một máy trạm cho phép kẻ tấn công khởi động lại, cài cửa hậu và đánh cắp dữ liệu mà không bị phát hiện cho đến khi giám sát phần cứng kích hoạt.AI và tự động hóa tiếp tục định hình bối cảnh đe dọa: ransomware GLOBAL cung cấp chatbot đàm phán hỗ trợ AI và bảng điều khiển di động; chiến dịch Oyster hoàn toàn tự động, tạo hàng loạt trang giả mạo. Dù vậy, số nạn nhân ransomware được liệt kê trên các trang rò rỉ giảm 4,52% trong kỳ. Akira, SafePay và Play giảm lần lượt 9,42%, 23,14% và 35,54%.

Số lượng tổ chức được liệt kê trên các trang web rò rỉ dữ liệu ransomware, theo từng trang web, trong thời gian báo cáo .

Hệ thống ngăn chặn tự động của ReliaQuest GreyMatter giúp giảm thời gian ngăn chặn trung bình (MTTC) từ 11,99 giờ xuống còn 4,49 phút, cho thấy hiệu quả của tự động hóa. Tuy nhiên, nhiều vi phạm vẫn đến từ lỗ hổng cũ chưa vá. Akira tận dụng lỗ hổng VPN SonicWall (CVE-2024-40766), còn Qilin nhắm vào Fortinet FortiGate (CVE-2024-55591, CVE-2024-21762) để tấn công 26 công ty tiện ích.

Trong khi hoạt động đánh cắp thông tin giảm sau khi Lumma bị gỡ bỏ vào tháng 5, nó đã trở lại thông qua phần mềm bẻ khóa và lừa đảo ClickFix. Các công cụ mới như Acreed, Vidar và Stealc tiếp tục đa dạng hóa cách đánh cắp thông tin đăng nhập, cho thấy nhu cầu tăng cường kiểm soát SaaS và đám mây.

Để phòng thủ, các tổ chức cần:

- Tắt autorun USB, áp dụng danh sách cho phép thiết bị, giám sát điểm cuối.

- Áp dụng MFA, giám sát mạng cho RDP và SMB để phát hiện truy cập bất thường.

- Giám sát phần cứng thời gian thực và kiểm soát thiết bị IP-KVM.

- Giới hạn tải phần mềm qua cổng chính thức để chặn trojan ký bằng chứng chỉ bị đánh cắp.

- Tự động hóa phát hiện và phản ứng, giảm thời gian ngăn chặn xuống mức phút thay vì giờ.

- Trong bối cảnh kẻ tấn công có thể chiếm toàn bộ mạng chỉ trong chưa đầy 20 phút, phát hiện sớm và phản ứng tự động là yếu tố sống còn.

Đọc chi tiết tại đây: https://gbhackers.com/enterprise-infrastructure/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview