Duy Linh

Writer

Một chiến dịch tấn công mạng tinh vi đã gây rối loạn nghiêm trọng trong ngành công nghệ thông tin (CNTT) của Nga và nhiều quốc gia khác. Kẻ tấn công đã sử dụng các kỹ thuật né tránh hiện đại để triển khai Cobalt Strike Beacon – công cụ thường được dùng trong các cuộc tấn công giai đoạn sau.

Thủ phạm đã khéo léo giấu mã độc trong hồ sơ người dùng trên các nền tảng hợp pháp như GitHub, Microsoft Learn Challenge, Quora và mạng xã hội Nga. Dữ liệu độc hại được trộn lẫn vào nội dung người dùng tạo để qua mặt các công cụ phát hiện. Cách làm này giúp chúng thiết lập chuỗi thực thi phức tạp nhằm đưa Cobalt Strike vào hệ thống.

Chiến dịch đạt đỉnh điểm vào tháng 11 và 12 năm 2024, kéo dài đến tháng 4 năm 2025. Sau đó tạm ngưng hai tháng rồi quay trở lại với phần mềm độc hại được chỉnh sửa nhẹ. Hệ thống bảo mật của Kaspersky phát hiện nhiều mã độc khác nhau như HEUR:Trojan.Win64.Agent.gen, HEUR:Trojan.Win64.Kryptik.gen, MEM:Trojan.Multi.Cobalt.gen…

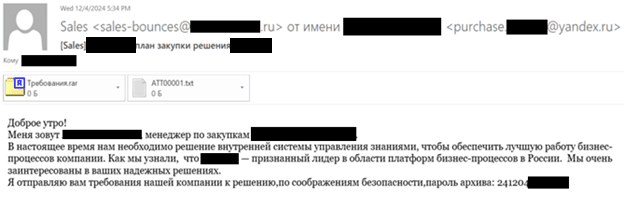

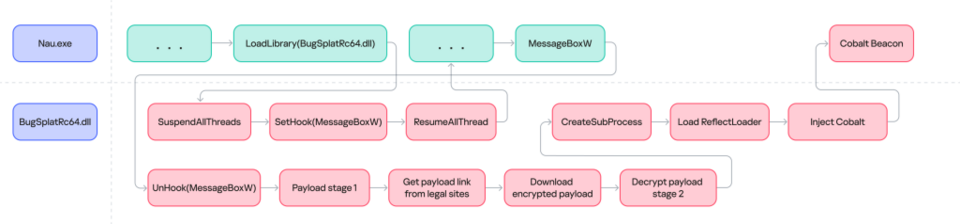

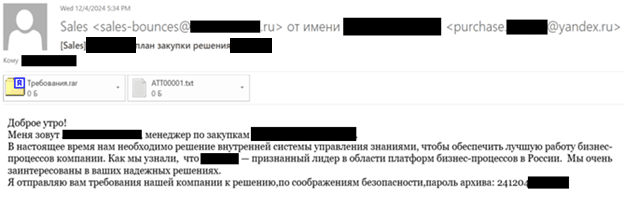

Mẫu email lừa đảo

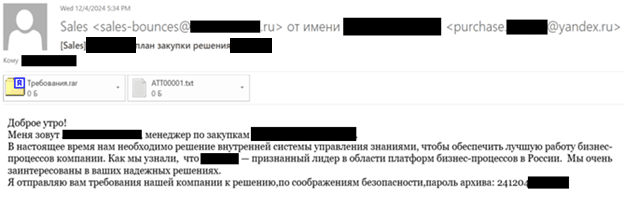

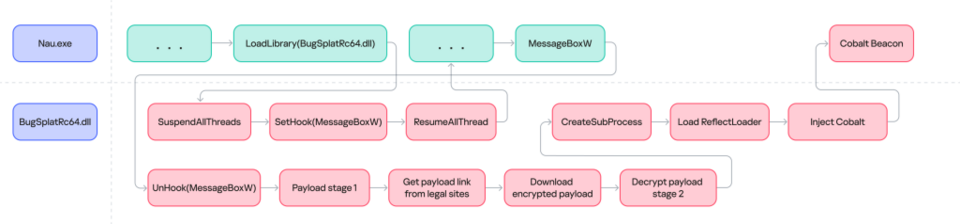

Khi nạn nhân mở, tệp LNK sẽ sao chép và đổi tên các file vào thư mục “%public%\Downloads” với tên như “nau.exe” (một file BugSplat hợp pháp, tên gốc là BsSndRpt.exe) và “BugSplatRc64.dll” (DLL độc hại), rồi thực thi “nau.exe”. Kỹ thuật này lợi dụng lỗ hổng tải DLL (MITRE T1574.001) để thay thế DLL thật bằng DLL độc.

DLL độc dùng giải pháp API động (MITRE T1027.007), kết hợp thuật toán băm tương tự CRC và mã hóa XOR. Khi thực thi, mã độc sẽ gọi API như MessageBoxW rồi chuyển hướng đến một hàm riêng nhằm khởi động quy trình tải mã shell hai giai đoạn.

Tiếp theo, hệ thống trích xuất HTML từ các URL được mã hóa, ví dụ từ techcommunity.microsoft.com hay quora.com. Sau đó, các chuỗi mã hóa base64 sẽ được giải mã XOR để tìm các đường dẫn tải về khác từ GitHub.

Một trình tải phản chiếu (MITRE T1620) sẽ đưa Cobalt Strike Beacon vào bộ nhớ, thiết lập kết nối đến máy chủ điều khiển tại địa chỉ như moeodincovo[.]com/divide/mail/SUVVJRQO8QRC.

Chiến dịch này có dấu hiệu liên quan đến nhóm EastWind APT, với các kỹ thuật như mã hóa XOR URL và mục tiêu tương tự trong ngành CNTT Nga. Tuy phần lớn nạn nhân là doanh nghiệp Nga quy mô vừa và lớn, chiến dịch còn lan sang Trung Quốc, Nhật Bản, Malaysia và Peru.

Nhóm tấn công còn lập các tài khoản riêng biệt (MITRE T1585.001), hoặc tận dụng phần bình luận trong các bài viết hợp pháp để che giấu mã độc, khiến việc phát hiện càng khó khăn hơn.

Chiến dịch nhấn mạnh việc ngày càng lợi dụng nền tảng hợp pháp và tấn công DLL để cài mã độc, cho thấy các tổ chức cần tăng cường phòng thủ mạng. Cần giám sát hạ tầng CNTT, áp dụng các giải pháp phát hiện mối đe dọa qua email, đào tạo nhận diện tấn công mạng và sử dụng hệ thống phát hiện xâm nhập trên máy người dùng.

Dấu hiệu nhận biết bao gồm file “BugSplatRc64.dll” chưa ký hoặc file BugSplat bị đổi tên.

Chỉ số thỏa hiệp (IOC):

LNK:

30D11958BFD72FB63751E8F8113A9B04

92481228C18C336233D242DA5F73E2D5

BugSplat.exe hợp pháp:

633F88B60C96F579AF1A71F2D59B4566

DLL độc hại:

2FF63CACF26ADC536CD177017EA7A369

08FB7BD0BB1785B67166590AD7F99FD2

02876AF791D3593F2729B1FE4F058200

F9E20EB3113901D780D2A973FF539ACE

B2E24E061D0B5BE96BA76233938322E7

15E590E8E6E9E92A18462EF5DFB94298

66B6E4D3B6D1C30741F2167F908AB60D

ADD6B9A83453DB9E8D4E82F5EE46D16C

A02C80AD2BF4BFFBED9A77E9B02410FF

672222D636F5DC51F5D52A6BD800F660

2662D1AE8CF86B0D64E73280DF8C19B3

4948E80172A4245256F8627527D7FA96

URL liên quan:

Đọc chi tiết tại đây: https://gbhackers.com/hackers-deploy-cobalt-strike-beacon/

Thủ phạm đã khéo léo giấu mã độc trong hồ sơ người dùng trên các nền tảng hợp pháp như GitHub, Microsoft Learn Challenge, Quora và mạng xã hội Nga. Dữ liệu độc hại được trộn lẫn vào nội dung người dùng tạo để qua mặt các công cụ phát hiện. Cách làm này giúp chúng thiết lập chuỗi thực thi phức tạp nhằm đưa Cobalt Strike vào hệ thống.

Chiến dịch đạt đỉnh điểm vào tháng 11 và 12 năm 2024, kéo dài đến tháng 4 năm 2025. Sau đó tạm ngưng hai tháng rồi quay trở lại với phần mềm độc hại được chỉnh sửa nhẹ. Hệ thống bảo mật của Kaspersky phát hiện nhiều mã độc khác nhau như HEUR:Trojan.Win64.Agent.gen, HEUR:Trojan.Win64.Kryptik.gen, MEM:Trojan.Multi.Cobalt.gen…

Chi tiết lây nhiễm và cách vận hành Cobalt Strike

Cuộc tấn công chủ yếu nhắm vào các công ty CNTT tại Nga. Kẻ tấn công gửi email giả mạo từ các tập đoàn dầu khí lớn của nhà nước, nhằm đánh lừa nạn nhân mở tệp đính kèm. Email thường chứa tệp RAR với các tệp LNK độc hại tên “Требования.lnk”, tệp PDF giả như “Company Profile.pdf”, và một thư mục ẩn chứa tệp thực thi ngụy trang dưới dạng PDF.

Mẫu email lừa đảo

Khi nạn nhân mở, tệp LNK sẽ sao chép và đổi tên các file vào thư mục “%public%\Downloads” với tên như “nau.exe” (một file BugSplat hợp pháp, tên gốc là BsSndRpt.exe) và “BugSplatRc64.dll” (DLL độc hại), rồi thực thi “nau.exe”. Kỹ thuật này lợi dụng lỗ hổng tải DLL (MITRE T1574.001) để thay thế DLL thật bằng DLL độc.

DLL độc dùng giải pháp API động (MITRE T1027.007), kết hợp thuật toán băm tương tự CRC và mã hóa XOR. Khi thực thi, mã độc sẽ gọi API như MessageBoxW rồi chuyển hướng đến một hàm riêng nhằm khởi động quy trình tải mã shell hai giai đoạn.

Tiếp theo, hệ thống trích xuất HTML từ các URL được mã hóa, ví dụ từ techcommunity.microsoft.com hay quora.com. Sau đó, các chuỗi mã hóa base64 sẽ được giải mã XOR để tìm các đường dẫn tải về khác từ GitHub.

Một trình tải phản chiếu (MITRE T1620) sẽ đưa Cobalt Strike Beacon vào bộ nhớ, thiết lập kết nối đến máy chủ điều khiển tại địa chỉ như moeodincovo[.]com/divide/mail/SUVVJRQO8QRC.

Chiến dịch này có dấu hiệu liên quan đến nhóm EastWind APT, với các kỹ thuật như mã hóa XOR URL và mục tiêu tương tự trong ngành CNTT Nga. Tuy phần lớn nạn nhân là doanh nghiệp Nga quy mô vừa và lớn, chiến dịch còn lan sang Trung Quốc, Nhật Bản, Malaysia và Peru.

Nhóm tấn công còn lập các tài khoản riêng biệt (MITRE T1585.001), hoặc tận dụng phần bình luận trong các bài viết hợp pháp để che giấu mã độc, khiến việc phát hiện càng khó khăn hơn.

Chiến dịch nhấn mạnh việc ngày càng lợi dụng nền tảng hợp pháp và tấn công DLL để cài mã độc, cho thấy các tổ chức cần tăng cường phòng thủ mạng. Cần giám sát hạ tầng CNTT, áp dụng các giải pháp phát hiện mối đe dọa qua email, đào tạo nhận diện tấn công mạng và sử dụng hệ thống phát hiện xâm nhập trên máy người dùng.

Dấu hiệu nhận biết bao gồm file “BugSplatRc64.dll” chưa ký hoặc file BugSplat bị đổi tên.

Chỉ số thỏa hiệp (IOC):

LNK:

30D11958BFD72FB63751E8F8113A9B04

92481228C18C336233D242DA5F73E2D5

BugSplat.exe hợp pháp:

633F88B60C96F579AF1A71F2D59B4566

DLL độc hại:

2FF63CACF26ADC536CD177017EA7A369

08FB7BD0BB1785B67166590AD7F99FD2

02876AF791D3593F2729B1FE4F058200

F9E20EB3113901D780D2A973FF539ACE

B2E24E061D0B5BE96BA76233938322E7

15E590E8E6E9E92A18462EF5DFB94298

66B6E4D3B6D1C30741F2167F908AB60D

ADD6B9A83453DB9E8D4E82F5EE46D16C

A02C80AD2BF4BFFBED9A77E9B02410FF

672222D636F5DC51F5D52A6BD800F660

2662D1AE8CF86B0D64E73280DF8C19B3

4948E80172A4245256F8627527D7FA96

URL liên quan:

- hxxps://techcommunity[.]microsoft[.]com/users/kyongread/2573674

- hxxps://techcommunity[.]microsoft[.]com/users/mariefast14/2631452

- hxxps://raw[.]githubusercontent[.]com/fox7711/repos/main/1202[.]dat

- hxxps://my[.]mail[.]ru/mail/nadezhd_1/photo/123

- hxxps://learn[.]microsoft[.]com/en-us/collections/ypkmtp5wxwojz2

- hxxp://10[.]2[.]115[.]160/aa/shellcode_url[.]html

- hxxps://techcommunity[.]microsoft[.]com/t5/user/viewprofilepage/user-id/2548260

- hxxps://techcommunity[.]microsoft[.]com/t5/user/viewprofilepage/user-id/2631452

- hxxps://github[.]com/Mashcheeva

- hxxps://my[.]mail[.]ru/mail/veselina9/photo/mARRy

- hxxps://github[.]com/Kimoeli

- hxxps://www[.]quora[.]com/profile/Marieformach

- hxxps://moeodincovo[.]com/divide/mail/SUVVJRQO8QRC

Đọc chi tiết tại đây: https://gbhackers.com/hackers-deploy-cobalt-strike-beacon/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview