MinhSec

Writer

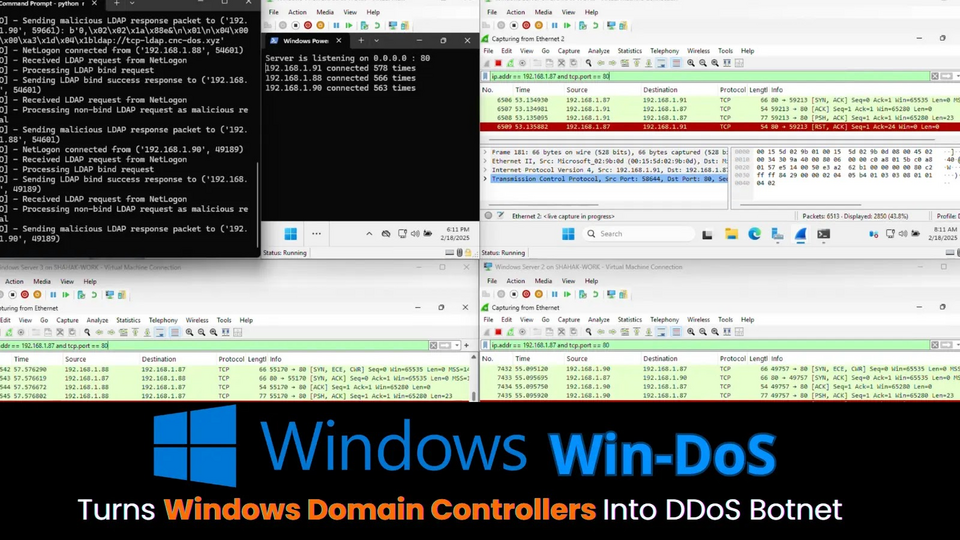

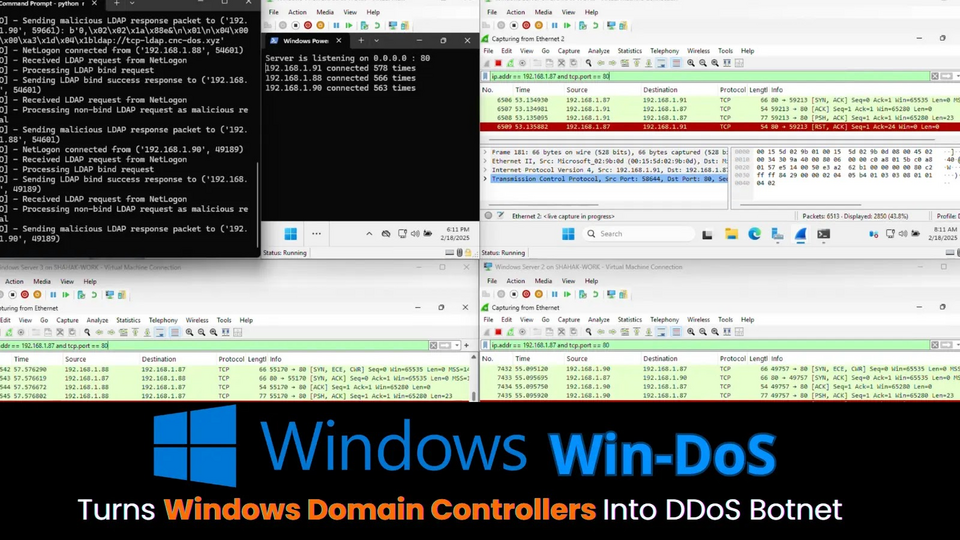

Tại hội nghị bảo mật DEF CON 33 ở Las Vegas, hai nhà nghiên cứu Yair và Shahak Morag từ SafeBreach Labs đã công bố một loạt lỗ hổng từ chối dịch vụ (DoS) nghiêm trọng trong Windows, đặt tên chung là “Đại dịch Win-DoS”. Bộ công cụ khai thác này gồm bốn lỗ hổng DoS mới và một kỹ thuật tấn công DDoS “zero-click” (không cần thao tác từ nạn nhân).

Các lỗ hổng đều thuộc dạng “tiêu thụ tài nguyên không kiểm soát”, bao gồm:

CVE-2025-26673 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows LDAP

CVE-2025-32724 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows LSASS

CVE-2025-49716 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows Netlogon

CVE-2025-49722 (CVSS 5.7) Lỗi DoS mức trung bình trong Windows Print Spooler, yêu cầu kẻ tấn công đã xác thực trên mạng liền kề

Nhóm nghiên cứu chứng minh rằng kẻ tấn công có thể làm sập bất kỳ máy trạm hoặc máy chủ Windows nào, kể cả Bộ điều khiển miền (Domain Controller - DC), vốn là “xương sống” của hầu hết mạng doanh nghiệp. Nghiêm trọng hơn, họ còn có thể biến các DC công cộng thành một mạng botnet DDoS quy mô lớn.

Khai thác DC công cộng để tạo “siêu botnet”

Phát hiện gây lo ngại nhất là kỹ thuật Win-DDoS, tận dụng lỗ hổng trong quá trình “giới thiệu” của máy khách LDAP Windows. Bằng cách thao túng cơ chế này, kẻ tấn công có thể khiến hàng chục nghìn DC công cộng trên toàn thế giới liên tục gửi lưu lượng tới máy chủ mục tiêu. Điều này tạo ra một mạng botnet khổng lồ, miễn phí và gần như không thể truy vết vì lưu lượng độc hại xuất phát từ các DC bị lợi dụng chứ không phải máy của kẻ tấn công.

Ngoài ra, nhóm SafeBreach còn tìm ra ba lỗ hổng DoS “zero-click” khác trong giao thức RPC (Remote Procedure Call), cho phép làm sập hệ thống Windows mà không cần xác thực. Một lỗ hổng khác có thể bị khai thác bởi người dùng đã xác thực trong mạng nội bộ.

Các công cụ khai thác đã được nhóm đặt chung tên “Dịch bệnh Win-DoS”, đủ sức làm tê liệt hệ thống chưa vá từ xa, hoặc điều khiển botnet Win-DDoS để tấn công băng thông lớn.

Microsoft đã vá một số lỗi trước đây như LdapNightmare, nhưng các chuyên gia cảnh báo rằng những phát hiện mới này là lời nhắc nhở rõ ràng: các tổ chức cần liên tục rà soát, vá lỗi và củng cố an ninh cho các dịch vụ cốt lõi như DC trước khi bị khai thác.

cybersecuritynews.com

cybersecuritynews.com

Các lỗ hổng đều thuộc dạng “tiêu thụ tài nguyên không kiểm soát”, bao gồm:

CVE-2025-26673 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows LDAP

CVE-2025-32724 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows LSASS

CVE-2025-49716 (CVSS 7.5) Lỗi DoS nghiêm trọng trong Windows Netlogon

CVE-2025-49722 (CVSS 5.7) Lỗi DoS mức trung bình trong Windows Print Spooler, yêu cầu kẻ tấn công đã xác thực trên mạng liền kề

Nhóm nghiên cứu chứng minh rằng kẻ tấn công có thể làm sập bất kỳ máy trạm hoặc máy chủ Windows nào, kể cả Bộ điều khiển miền (Domain Controller - DC), vốn là “xương sống” của hầu hết mạng doanh nghiệp. Nghiêm trọng hơn, họ còn có thể biến các DC công cộng thành một mạng botnet DDoS quy mô lớn.

Khai thác DC công cộng để tạo “siêu botnet”

Phát hiện gây lo ngại nhất là kỹ thuật Win-DDoS, tận dụng lỗ hổng trong quá trình “giới thiệu” của máy khách LDAP Windows. Bằng cách thao túng cơ chế này, kẻ tấn công có thể khiến hàng chục nghìn DC công cộng trên toàn thế giới liên tục gửi lưu lượng tới máy chủ mục tiêu. Điều này tạo ra một mạng botnet khổng lồ, miễn phí và gần như không thể truy vết vì lưu lượng độc hại xuất phát từ các DC bị lợi dụng chứ không phải máy của kẻ tấn công.

Ngoài ra, nhóm SafeBreach còn tìm ra ba lỗ hổng DoS “zero-click” khác trong giao thức RPC (Remote Procedure Call), cho phép làm sập hệ thống Windows mà không cần xác thực. Một lỗ hổng khác có thể bị khai thác bởi người dùng đã xác thực trong mạng nội bộ.

Các công cụ khai thác đã được nhóm đặt chung tên “Dịch bệnh Win-DoS”, đủ sức làm tê liệt hệ thống chưa vá từ xa, hoặc điều khiển botnet Win-DDoS để tấn công băng thông lớn.

Microsoft đã vá một số lỗi trước đây như LdapNightmare, nhưng các chuyên gia cảnh báo rằng những phát hiện mới này là lời nhắc nhở rõ ràng: các tổ chức cần liên tục rà soát, vá lỗi và củng cố an ninh cho các dịch vụ cốt lõi như DC trước khi bị khai thác.

New 'Win-DoS' Zero-Click Vulnerabilities Turns Windows Server/Endpoint, Domain Controllers Into DDoS Botnet

At the DEF CON 33 security conference, researchers Yair and Shahak Morag of SafeBreach Labs unveiled a new class of denial-of-service (DoS) attacks, dubbed the "Win-DoS Epidemic."

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview