A-Train The Seven

...'cause for once, I didn't hate myself.

Google đang nỗ lực tách mình khỏi thương hiệu "Android TV", chuyển sang sử dụng "Google TV", và có lẽ là có lý do chính đáng. Năm ngoái, hơn 20 triệu Android TV Box Trung Quốc bị nhiễm phần mềm độc hại 'Badbox'. Gần đây, công ty bảo mật Doctor Web đã phát hiện ra một phần mềm độc hại mới có tên là Android.Vo1d trong gần 1,3 triệu Android TV Box.

Cần làm rõ: Những TV Box này chạy AOSP (Dự án Mã nguồn mở Android), không phải "Android TV" hoặc "Google TV" được Google chứng nhận như Chromecast và Nvidia Shield. Vấn đề nằm ở tính chất mở của AOSP. Bạn có thể nhận dạng những TV Box này bằng giao diện người dùng đã được sửa đổi, khác với giao diện do Google bắt buộc đối với tất cả các thiết bị "Android TV" hoặc "Google TV" chính thức.

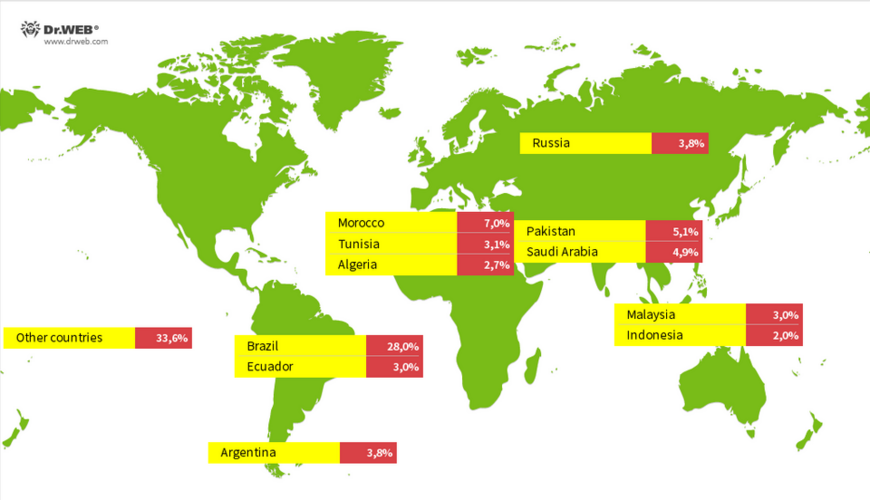

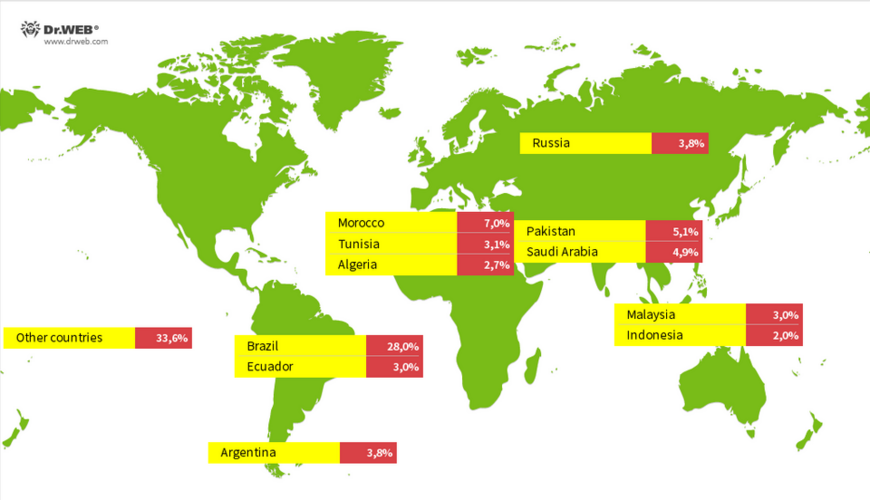

Mạng botnet này có thể được sửa đổi bất cứ lúc nào thông qua máy chủ, thêm phần mềm độc hại bổ sung vào các TV Box bị nhiễm. Số lượng lây nhiễm lớn nhất được phát hiện ở Brazil, Maroc, Pakistan, Ả Rập Xê Út, Nga, Argentina, Ecuador, Tunisia, Malaysia, Algeria và Indonesia.

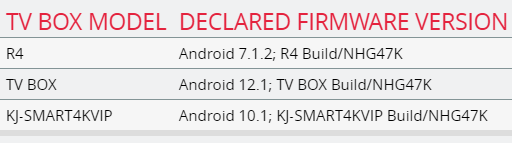

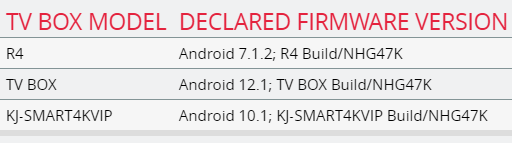

Các TV Box này được biết đến với tên gọi R4, 'TV Box' và KJ-Smart4KVIP, với tên bản dựng là 'NHG47K'. Nhiều biến thể dự kiến sẽ tồn tại dưới nhiều tên gọi khác nhau. Chúng chạy Android 7, 10 hoặc 12 mã nguồn mở.

Ngoài ra, trong khi chỉ những nhà sản xuất thiết bị được cấp phép mới được phép sửa đổi AndroidTV của Google, thì bất kỳ nhà sản xuất thiết bị nào cũng có thể tự do thay đổi các phiên bản mã nguồn mở. Điều đó mở ra khả năng các thiết bị đã bị nhiễm độc trong chuỗi cung ứng và đã bị xâm nhập vào thời điểm chúng được người dùng cuối mua.

Google khuyến nghị người dùng kiểm tra xem thiết bị của họ có đang chạy hệ điều hành Android TV hay không bằng cách truy cập liên kết này và làm theo các bước được liệt kê ở đây.

Chức năng chính của Android.Vo1d được ẩn trong các thành phần void (Android.Vo1d.1) và wd (Android.Vo1d.3) của nó, hoạt động song song. Mô-đun Android.Vo1d.1 chịu trách nhiệm khởi chạy Android.Vo1d.3 và kiểm soát hoạt động của nó, khởi động lại quy trình của nó nếu cần. Ngoài ra, nó có thể tải xuống và chạy các tệp thực thi khi được máy chủ C&C ra lệnh. Đổi lại, mô-đun Android.Vo1d.3 cài đặt và khởi chạy daemon Android.Vo1d.5 được mã hóa và lưu trữ trong phần thân của nó. Mô-đun này cũng có thể tải xuống và chạy các tệp thực thi. Hơn nữa, nó giám sát các thư mục được chỉ định và cài đặt các tệp APK mà nó tìm thấy trong đó.

Để neo Android.Vo1d trong hệ thống, tác giả của nó đã sử dụng ít nhất ba phương pháp khác nhau: sửa đổi tệp install-recovery.sh và daemonsu và thay thế chương trình debuggerd. Họ có lẽ mong đợi rằng ít nhất một trong các tệp mục tiêu sẽ có mặt trong hệ thống bị nhiễm, vì việc thao túng ngay cả một trong số chúng sẽ đảm bảo Trojan tự động khởi chạy thành công trong các lần khởi động lại thiết bị tiếp theo.

Phân bố địa lý của các vụ lây nhiễm rất rộng, với số lượng lớn nhất được phát hiện ở Brazil, Maroc, Pakistan, Ả Rập Xê Út, Nga, Argentina, Ecuador, Tunisia, Malaysia, Algeria và Indonesia.

Cần làm rõ: Những TV Box này chạy AOSP (Dự án Mã nguồn mở Android), không phải "Android TV" hoặc "Google TV" được Google chứng nhận như Chromecast và Nvidia Shield. Vấn đề nằm ở tính chất mở của AOSP. Bạn có thể nhận dạng những TV Box này bằng giao diện người dùng đã được sửa đổi, khác với giao diện do Google bắt buộc đối với tất cả các thiết bị "Android TV" hoặc "Google TV" chính thức.

Android.Vo1d: Phần mềm độc hại nguy hiểm

Theo Doctor Web, Android.Vo1d là một backdoor (cửa hậu) cài đặt các thành phần của nó vào khu vực lưu trữ hệ thống và, khi nhận được lệnh từ kẻ tấn công, có khả năng bí mật tải xuống và cài đặt phần mềm của bên thứ ba.Mạng botnet này có thể được sửa đổi bất cứ lúc nào thông qua máy chủ, thêm phần mềm độc hại bổ sung vào các TV Box bị nhiễm. Số lượng lây nhiễm lớn nhất được phát hiện ở Brazil, Maroc, Pakistan, Ả Rập Xê Út, Nga, Argentina, Ecuador, Tunisia, Malaysia, Algeria và Indonesia.

Các TV Box này được biết đến với tên gọi R4, 'TV Box' và KJ-Smart4KVIP, với tên bản dựng là 'NHG47K'. Nhiều biến thể dự kiến sẽ tồn tại dưới nhiều tên gọi khác nhau. Chúng chạy Android 7, 10 hoặc 12 mã nguồn mở.

Nguyên nhân nhiễm độc

Mặc dù Doctor Web đã hiểu rõ về Vo1d và phạm vi hoạt động rộng lớn của nó, nhưng các nhà nghiên cứu của công ty cho biết họ vẫn chưa xác định được phương thức tấn công dẫn đến lây nhiễm. Một nguyên nhân có thể là do các thiết bị này đang chạy các phiên bản Android cũ, dễ bị khai thác lỗ hổng để thực thi mã độc hại từ xa.Ngoài ra, trong khi chỉ những nhà sản xuất thiết bị được cấp phép mới được phép sửa đổi AndroidTV của Google, thì bất kỳ nhà sản xuất thiết bị nào cũng có thể tự do thay đổi các phiên bản mã nguồn mở. Điều đó mở ra khả năng các thiết bị đã bị nhiễm độc trong chuỗi cung ứng và đã bị xâm nhập vào thời điểm chúng được người dùng cuối mua.

Google khuyến cáo người dùng

Trong một tuyên bố, Google cho biết: “Những thiết bị không có thương hiệu được phát hiện bị nhiễm độc này không phải là thiết bị Android được chứng nhận Play Protect. Nếu một thiết bị không được chứng nhận Play Protect, Google sẽ không có hồ sơ về kết quả kiểm tra bảo mật và khả năng tương thích. Thiết bị Android được chứng nhận Play Protect trải qua quá trình kiểm tra nghiêm ngặt để đảm bảo chất lượng và an toàn cho người dùng.”

Google khuyến nghị người dùng kiểm tra xem thiết bị của họ có đang chạy hệ điều hành Android TV hay không bằng cách truy cập liên kết này và làm theo các bước được liệt kê ở đây.

Phân tích chi tiết về Android.Vo1d

Doctor Web cho biết có hàng chục biến thể Vo1d sử dụng mã khác nhau và cài đặt phần mềm độc hại vào các khu vực lưu trữ hơi khác nhau, nhưng tất cả đều đạt được kết quả cuối cùng là kết nối với máy chủ do kẻ tấn công kiểm soát và cài đặt một thành phần cuối cùng có thể cài đặt thêm phần mềm độc hại khi được hướng dẫn.Chức năng chính của Android.Vo1d được ẩn trong các thành phần void (Android.Vo1d.1) và wd (Android.Vo1d.3) của nó, hoạt động song song. Mô-đun Android.Vo1d.1 chịu trách nhiệm khởi chạy Android.Vo1d.3 và kiểm soát hoạt động của nó, khởi động lại quy trình của nó nếu cần. Ngoài ra, nó có thể tải xuống và chạy các tệp thực thi khi được máy chủ C&C ra lệnh. Đổi lại, mô-đun Android.Vo1d.3 cài đặt và khởi chạy daemon Android.Vo1d.5 được mã hóa và lưu trữ trong phần thân của nó. Mô-đun này cũng có thể tải xuống và chạy các tệp thực thi. Hơn nữa, nó giám sát các thư mục được chỉ định và cài đặt các tệp APK mà nó tìm thấy trong đó.

Để neo Android.Vo1d trong hệ thống, tác giả của nó đã sử dụng ít nhất ba phương pháp khác nhau: sửa đổi tệp install-recovery.sh và daemonsu và thay thế chương trình debuggerd. Họ có lẽ mong đợi rằng ít nhất một trong các tệp mục tiêu sẽ có mặt trong hệ thống bị nhiễm, vì việc thao túng ngay cả một trong số chúng sẽ đảm bảo Trojan tự động khởi chạy thành công trong các lần khởi động lại thiết bị tiếp theo.

Phân bố địa lý của các vụ lây nhiễm rất rộng, với số lượng lớn nhất được phát hiện ở Brazil, Maroc, Pakistan, Ả Rập Xê Út, Nga, Argentina, Ecuador, Tunisia, Malaysia, Algeria và Indonesia.