CyberThao

Writer

Triton Inference Server: Mục tiêu mới của tin tặc

Một loạt lỗ hổng bảo mật vừa được tiết lộ trong Triton Inference Server của NVIDIA – nền tảng mã nguồn mở chuyên dùng để chạy mô hình AI quy mô lớn trên Windows và Linux – đang khiến giới chuyên môn đặc biệt lo ngại. Theo các nhà nghiên cứu bảo mật Ronen Shustin và Nir Ohfeld từ Wiz, những lỗ hổng này có thể bị tin tặc khai thác để chiếm toàn quyền kiểm soát máy chủ AI từ xa, mà không cần xác thực.Trong báo cáo công bố hôm nay, hai chuyên gia của Wiz cảnh báo:

“Khi kết hợp lại, các lỗ hổng có thể cho phép kẻ tấn công từ xa thực hiện lệnh trên hệ thống (Remote Code Execution - RCE) và chiếm toàn quyền điều khiển máy chủ.”

Dưới đây là chi tiết ba lỗ hổng chính được xác nhận:

- CVE-2025-23319 (CVSS 8.1) – Lỗi ghi ngoài giới hạn trong phần phụ trợ Python, có thể bị khai thác bằng cách gửi yêu cầu độc hại.

- CVE-2025-23320 (CVSS 7.5) – Lỗi gây vượt quá giới hạn bộ nhớ chia sẻ, xảy ra khi nhận yêu cầu quá lớn.

- CVE-2025-23334 (CVSS 5.9) – Lỗi đọc ngoài giới hạn trong phần phụ trợ Python khi xử lý yêu cầu.

- Tiết lộ dữ liệu nhạy cảm

- Thực thi mã từ xa (RCE)

- Giả mạo dữ liệu

- Từ chối dịch vụ (DoS)

Chiếm quyền điều khiển chỉ bằng chuỗi tấn công tinh vi

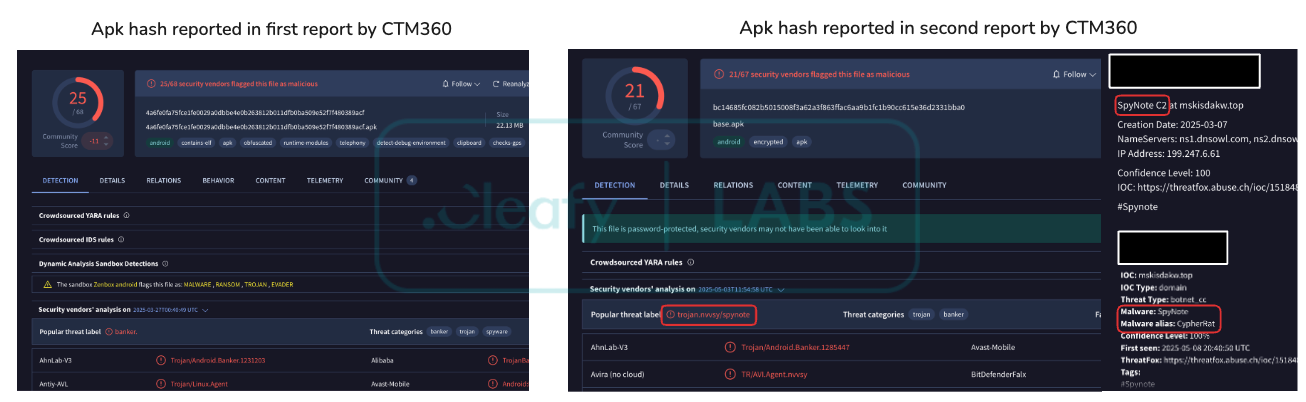

Wiz đã mô phỏng một cuộc tấn công điển hình, trong đó tin tặc khai thác CVE-2025-23320 để tiết lộ tên của vùng bộ nhớ chia sẻ IPC, vốn phải được bảo vệ. Sau đó, bằng cách tận dụng hai lỗ hổng còn lại, chúng có thể thực thi mã và kiểm soát hoàn toàn máy chủ AI.Điều này đặt ra rủi ro cực lớn đối với các tổ chức đang sử dụng Triton trong hệ thống AI/ML, vì một cuộc tấn công thành công có thể dẫn tới:

- Đánh cắp các mô hình AI quan trọng

- Rò rỉ dữ liệu người dùng

- Làm sai lệch phản hồi của hệ thống AI

- Là điểm khởi đầu để xâm nhập sâu vào mạng nội bộ

Dù hiện tại chưa có ghi nhận về việc khai thác ngoài thực tế, các chuyên gia nhấn mạnh rằng người dùng nên cập nhật ngay lên phiên bản 25.07 để giảm thiểu rủi ro.

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/nvidia-triton-bugs-let-unauthenticated.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview