CyberThao

Writer

Một chiến dịch tấn công mạng nguy hiểm đang lợi dụng kỹ thuật SEO poisoning (đầu độc công cụ tìm kiếm) để phát tán phần mềm độc hại ngụy trang dưới dạng công cụ AI phổ biến. Hơn 8.500 người dùng thuộc các doanh nghiệp nhỏ và vừa (SMB) đã trở thành nạn nhân chỉ trong 4 tháng đầu năm 2025.

Khi người dùng vô tình cài đặt, Oyster sẽ âm thầm được kích hoạt, tạo một tác vụ theo lịch trình cứ 3 phút lại chạy tập tin độc hại twain_96.dll thông qua rundll32.exe, đảm bảo mã độc tồn tại lâu dài trên thiết bị.

Các trang web giả mạo được sử dụng bao gồm:

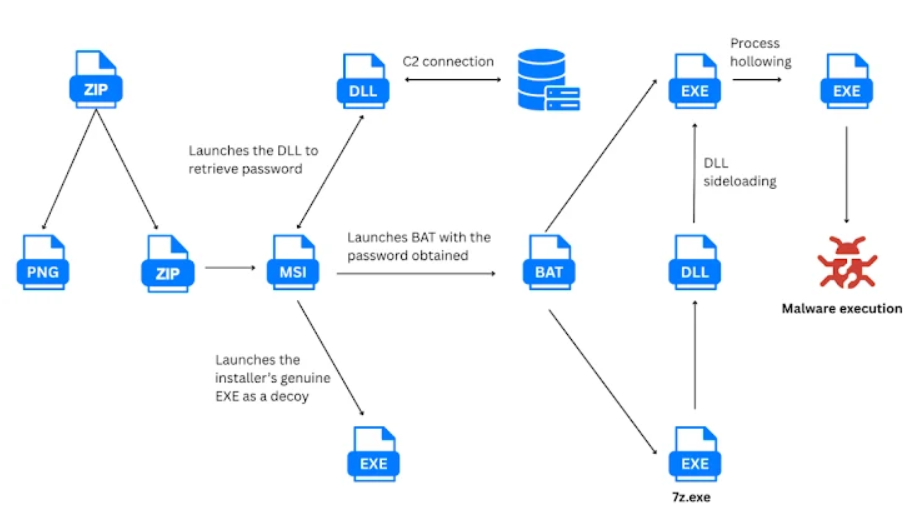

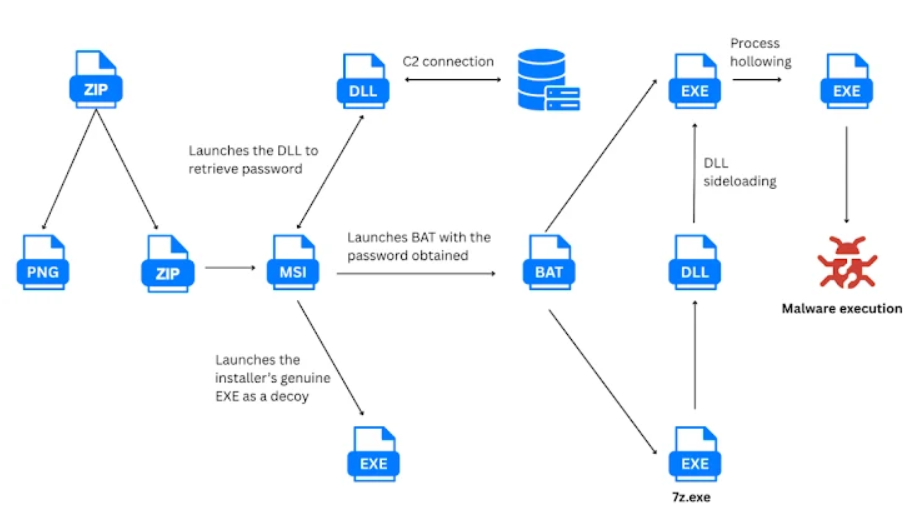

Tập tin này thường là một bản cài đặt NSIS nặng tới 800MB, tạo cảm giác hợp lệ, qua mặt các hệ thống phát hiện. Sau khi giải nén, phần mềm sẽ chạy mã AutoIt để tải các payload độc hại. Trong khi đó, Legion Loader sử dụng trình cài đặt MSI và một đoạn mã batch để thực thi.

Không dừng lại ở công cụ tìm kiếm, các chiến dịch SEO độc hại còn giả mạo trang hỗ trợ kỹ thuật của các thương hiệu lớn như Apple, Facebook, Microsoft, PayPal… bằng cách hiển thị số điện thoại giả mạo trong kết quả tìm kiếm có tài trợ của Google. Người dùng sẽ thấy số điện thoại “chính thức”, nhưng thực tế lại do tin tặc kiểm soát thông qua kỹ thuật search parameter injection.

Bên cạnh đó, các quảng cáo giả mạo trên Facebook cũng được tận dụng để phát tán mã độc nhắm vào cộng đồng tiền điện tử, như sự kiện Pi2Day. Một ứng dụng Pi Network giả dành cho Windows đã bị phát hiện chứa mã độc đánh cắp thông tin đăng nhập, ví tiền điện tử và các dữ liệu nhạy cảm khác

Công ty Bitdefender (Rumani) cho biết nhiều khả năng một nhóm duy nhất đứng sau nhiều chiến dịch khác nhau để tối đa hóa phạm vi và lợi nhuận.

Một chiến dịch khác có tên Dark Partners do nhà nghiên cứu g0njxa phát hiện, sử dụng phần mềm độc hại Poseidon Stealer (trên macOS) và PayDay Loader (trên Windows). PayDay Loader còn lợi dụng Google Calendar để kết nối với máy chủ điều khiển (C2) và chạy mã JavaScript nhằm tải về Lumma Stealer. Email được dùng để tạo lịch là: echeverridelfin@gmail[.]com, cũng từng liên quan tới một gói npm độc hại.

Các chiến dịch này cũng giả danh các thương hiệu nổi tiếng để bán hàng ảo thông qua hơn 4.000 website và quảng cáo trên Facebook, sau đó nhanh chóng gỡ bỏ để xóa dấu vết. Theo công ty Silent Push, một phần lớn số website này nhắm tới người dùng tiếng Anh và tiếng Tây Ban Nha, do các nhóm tin tặc Trung Quốc điều hành. Mục tiêu cuối cùng là đánh cắp thông tin thẻ tín dụng từ các trang thanh toán giả mạo, thậm chí sử dụng cả Google Pay để tăng độ tin cậy.

Đọc chi tiết tại đây: https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html

Phần mềm giả mạo lây nhiễm mã độc thông qua công cụ tìm kiếm

Theo công ty an ninh mạng Arctic Wolf, các tin tặc đã tạo ra hàng loạt trang web giả mạo để phát tán phần mềm chứa mã độc Oyster (còn được gọi là Broomstick hoặc CleanUpLoader). Chúng đánh lừa người dùng tải về các công cụ quen thuộc như PuTTY, WinSCP nhưng thực chất là phiên bản đã bị cài mã độc.Khi người dùng vô tình cài đặt, Oyster sẽ âm thầm được kích hoạt, tạo một tác vụ theo lịch trình cứ 3 phút lại chạy tập tin độc hại twain_96.dll thông qua rundll32.exe, đảm bảo mã độc tồn tại lâu dài trên thiết bị.

Các trang web giả mạo được sử dụng bao gồm:

- updaterputty[.]com

- zephyrhype[.]com

- putty[.]run

- putty[.]bet

- puttyy[.]org

Lừa đảo mở rộng qua quảng cáo và các thương hiệu lớn

Không dừng lại ở công cụ tìm kiếm, các chiến dịch SEO độc hại còn giả mạo trang hỗ trợ kỹ thuật của các thương hiệu lớn như Apple, Facebook, Microsoft, PayPal… bằng cách hiển thị số điện thoại giả mạo trong kết quả tìm kiếm có tài trợ của Google. Người dùng sẽ thấy số điện thoại “chính thức”, nhưng thực tế lại do tin tặc kiểm soát thông qua kỹ thuật search parameter injection.

Bên cạnh đó, các quảng cáo giả mạo trên Facebook cũng được tận dụng để phát tán mã độc nhắm vào cộng đồng tiền điện tử, như sự kiện Pi2Day. Một ứng dụng Pi Network giả dành cho Windows đã bị phát hiện chứa mã độc đánh cắp thông tin đăng nhập, ví tiền điện tử và các dữ liệu nhạy cảm khác

Một chiến dịch khác có tên Dark Partners do nhà nghiên cứu g0njxa phát hiện, sử dụng phần mềm độc hại Poseidon Stealer (trên macOS) và PayDay Loader (trên Windows). PayDay Loader còn lợi dụng Google Calendar để kết nối với máy chủ điều khiển (C2) và chạy mã JavaScript nhằm tải về Lumma Stealer. Email được dùng để tạo lịch là: echeverridelfin@gmail[.]com, cũng từng liên quan tới một gói npm độc hại.

Các chiến dịch này cũng giả danh các thương hiệu nổi tiếng để bán hàng ảo thông qua hơn 4.000 website và quảng cáo trên Facebook, sau đó nhanh chóng gỡ bỏ để xóa dấu vết. Theo công ty Silent Push, một phần lớn số website này nhắm tới người dùng tiếng Anh và tiếng Tây Ban Nha, do các nhóm tin tặc Trung Quốc điều hành. Mục tiêu cuối cùng là đánh cắp thông tin thẻ tín dụng từ các trang thanh toán giả mạo, thậm chí sử dụng cả Google Pay để tăng độ tin cậy.

Đọc chi tiết tại đây: https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview