Con voi còi

Writer

Người dùng Android tại Việt Nam đang trở thành mục tiêu bị nhắm tới trong một chiến dịch tấn công mạng tinh vi mang tên RedHook, với mục tiêu đánh cắp dữ liệu cá nhân, chiếm quyền điều khiển thiết bị và kiểm soát tài khoản ngân hàng.

Theo Trung tâm phân tích mã độc của Bkav, chiến dịch này đang lan rộng nhanh chóng và được triển khai có tổ chức. Tin tặc đứng sau RedHook đã dựng lên hàng loạt website giả mạo các cơ quan nhà nước và tổ chức tài chính có uy tín trong nước, bao gồm Ngân hàng Nhà nước Việt Nam, Sacombank (ứng dụng Sacombank Pay), Tổng công ty Điện lực miền Trung (EVNCPC), cùng nhiều cổng dịch vụ công cộng như hệ thống đặt lịch đăng kiểm xe ô tô.

Điểm đặc biệt là các phần mềm độc hại này chỉ hoạt động trên thiết bị Android – nơi người dùng có thể cài đặt các tệp .apk bên ngoài Google Play. Lợi dụng đặc điểm này, hacker ngụy trang ứng dụng độc hại bằng tên gọi gần giống ứng dụng chính thống, lưu trữ trên nền tảng Amazon S3 để tránh bị kiểm duyệt. Việc phát tán được thực hiện qua nhiều kênh: từ email, tin nhắn qua ứng dụng OTT như Zalo, Messenger, cho tới quảng cáo hiển thị trên công cụ tìm kiếm.

Ngay khi được cài đặt, ứng dụng giả mạo yêu cầu người dùng cấp quyền truy cập sâu vào thiết bị, bao gồm quyền trợ năng (Accessibility) và quyền hiển thị lớp phủ (Overlay) – hai quyền cho phép hacker đọc SMS, lấy mã OTP, thao tác từ xa trên màn hình thiết bị mà không để lại dấu vết rõ ràng. Từ đây, dữ liệu cá nhân và tài chính sẽ bị nén và gửi về máy chủ điều khiển (C&C) ở nước ngoài thông qua các giao thức bảo mật riêng.

Dịch ngược mã nguồn RedHook, nhóm chuyên gia phát hiện mã độc này tích hợp tới 34 lệnh điều khiển từ xa khác nhau, bao gồm: gửi và đọc tin nhắn, khóa/mở máy, chụp ảnh màn hình, cài hoặc gỡ ứng dụng, thậm chí thực hiện các thao tác như chính người dùng. Đặc biệt, RedHook sử dụng API MediaProjection để ghi lại toàn bộ nội dung hiển thị trên màn hình và gửi dữ liệu này về máy chủ chỉ định. Mã độc cũng tích hợp cơ chế xác thực JWT, cho phép duy trì quyền kiểm soát thiết bị lâu dài, kể cả sau khi khởi động lại.

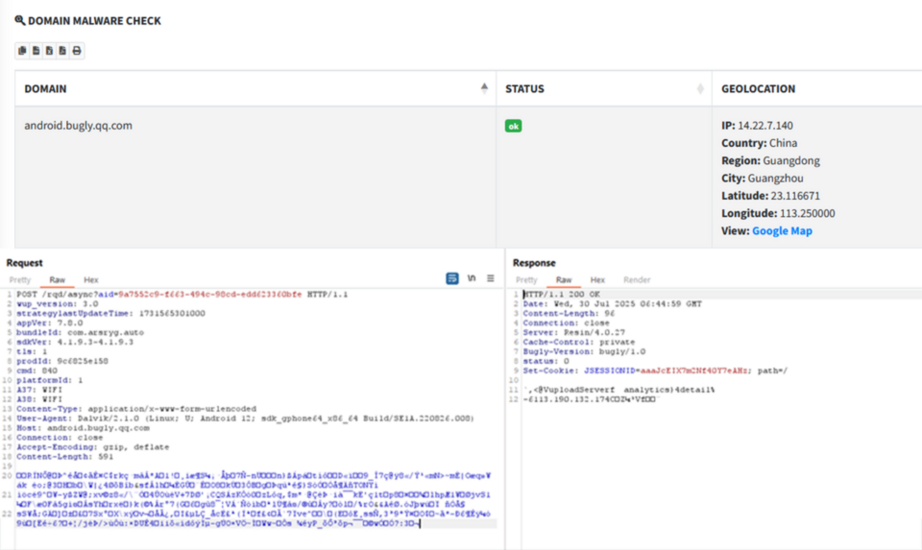

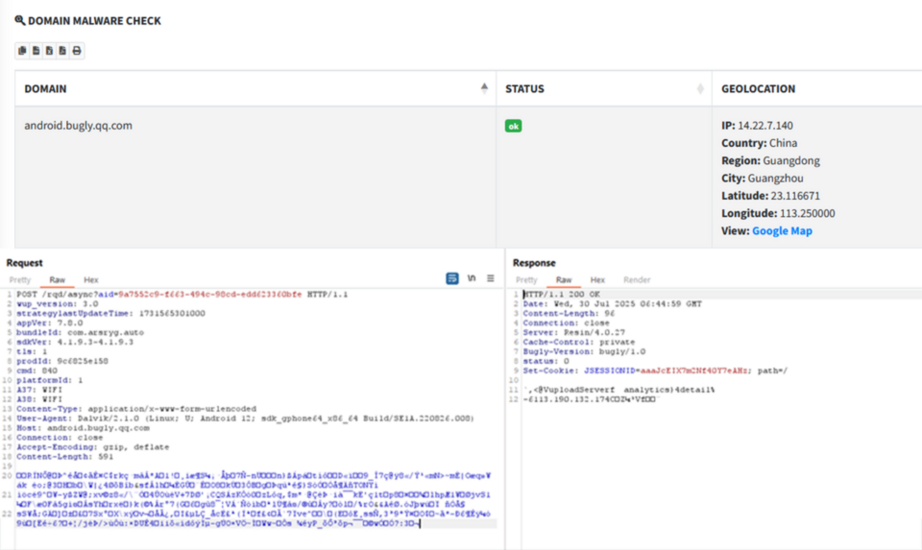

Dấu vết kỹ thuật cho thấy chiến dịch có nguồn gốc từ Trung Quốc, với nhiều đoạn mã và giao diện sử dụng ngôn ngữ tiếng Trung. Một trong các tên miền được dùng để phát tán là mailisa[.]me, từng bị lợi dụng trong các vụ lừa đảo tại Việt Nam trước đây, cho thấy RedHook không hoạt động đơn lẻ, mà là một phần trong chuỗi tấn công có tổ chức, với khả năng tái sử dụng hạ tầng lừa đảo đã có sẵn. Máy chủ điều khiển như api9.iosgaxx423.xyz hay skt9.iosgaxx423.xyz đều là các địa chỉ ẩn danh đặt tại nước ngoài, rất khó truy vết.

Dữ liệu trên điện thoại nạn nhân được nén lại bằng gzip rồi gửi về máy chủ C&C

Theo đánh giá của Bkav, đây là một trong những chiến dịch tấn công có tổ chức, mang tính nhắm đích rõ ràng, nhắm vào người dùng Android Việt Nam – nhóm đối tượng dễ bị tổn thương do thói quen cài đặt ứng dụng từ nguồn không chính thức và thiếu biện pháp kiểm tra an ninh khi cấp quyền hệ thống.

Trong bối cảnh điện thoại thông minh ngày càng trở thành thiết bị lưu trữ thông tin nhạy cảm về tài chính, liên lạc, công việc và cả danh tính cá nhân, việc bị kiểm soát từ xa có thể dẫn tới hậu quả nghiêm trọng. Bkav cảnh báo người dùng không nên cài đặt bất kỳ ứng dụng nào ngoài kho Google Play, đặc biệt là các tệp .apk nhận qua email, tin nhắn hay mạng xã hội, đồng thời không cấp quyền trợ năng cho ứng dụng không rõ nguồn gốc.

Nếu nghi ngờ thiết bị đã bị lây nhiễm, người dùng cần lập tức ngắt kết nối Internet, sao lưu dữ liệu cần thiết, thực hiện khôi phục cài đặt gốc (factory reset), thay đổi toàn bộ mật khẩu tài khoản, và liên hệ ngân hàng để kiểm tra, ngăn chặn các giao dịch bất thường.

Bkav cũng khuyến nghị các tổ chức, doanh nghiệp cần thiết lập hệ thống giám sát DNS, chặn truy cập đến các tên miền lạ, tăng cường cảnh báo nội bộ và tập huấn cho nhân viên về nguy cơ từ mã độc ẩn dưới các ứng dụng giả mạo.

Chiến dịch RedHook một lần nữa cho thấy mức độ tinh vi và chuyên nghiệp của các nhóm tấn công mạng hiện nay, khi chúng không còn phát tán mã độc một cách ngẫu nhiên, mà chủ đích chọn lọc mục tiêu theo nền tảng thiết bị, vị trí địa lý và thói quen người dùng – trong trường hợp này, chính là cộng đồng sử dụng Android tại Việt Nam.

Theo Trung tâm phân tích mã độc của Bkav, chiến dịch này đang lan rộng nhanh chóng và được triển khai có tổ chức. Tin tặc đứng sau RedHook đã dựng lên hàng loạt website giả mạo các cơ quan nhà nước và tổ chức tài chính có uy tín trong nước, bao gồm Ngân hàng Nhà nước Việt Nam, Sacombank (ứng dụng Sacombank Pay), Tổng công ty Điện lực miền Trung (EVNCPC), cùng nhiều cổng dịch vụ công cộng như hệ thống đặt lịch đăng kiểm xe ô tô.

Điểm đặc biệt là các phần mềm độc hại này chỉ hoạt động trên thiết bị Android – nơi người dùng có thể cài đặt các tệp .apk bên ngoài Google Play. Lợi dụng đặc điểm này, hacker ngụy trang ứng dụng độc hại bằng tên gọi gần giống ứng dụng chính thống, lưu trữ trên nền tảng Amazon S3 để tránh bị kiểm duyệt. Việc phát tán được thực hiện qua nhiều kênh: từ email, tin nhắn qua ứng dụng OTT như Zalo, Messenger, cho tới quảng cáo hiển thị trên công cụ tìm kiếm.

Ngay khi được cài đặt, ứng dụng giả mạo yêu cầu người dùng cấp quyền truy cập sâu vào thiết bị, bao gồm quyền trợ năng (Accessibility) và quyền hiển thị lớp phủ (Overlay) – hai quyền cho phép hacker đọc SMS, lấy mã OTP, thao tác từ xa trên màn hình thiết bị mà không để lại dấu vết rõ ràng. Từ đây, dữ liệu cá nhân và tài chính sẽ bị nén và gửi về máy chủ điều khiển (C&C) ở nước ngoài thông qua các giao thức bảo mật riêng.

Dịch ngược mã nguồn RedHook, nhóm chuyên gia phát hiện mã độc này tích hợp tới 34 lệnh điều khiển từ xa khác nhau, bao gồm: gửi và đọc tin nhắn, khóa/mở máy, chụp ảnh màn hình, cài hoặc gỡ ứng dụng, thậm chí thực hiện các thao tác như chính người dùng. Đặc biệt, RedHook sử dụng API MediaProjection để ghi lại toàn bộ nội dung hiển thị trên màn hình và gửi dữ liệu này về máy chủ chỉ định. Mã độc cũng tích hợp cơ chế xác thực JWT, cho phép duy trì quyền kiểm soát thiết bị lâu dài, kể cả sau khi khởi động lại.

Dấu vết kỹ thuật cho thấy chiến dịch có nguồn gốc từ Trung Quốc, với nhiều đoạn mã và giao diện sử dụng ngôn ngữ tiếng Trung. Một trong các tên miền được dùng để phát tán là mailisa[.]me, từng bị lợi dụng trong các vụ lừa đảo tại Việt Nam trước đây, cho thấy RedHook không hoạt động đơn lẻ, mà là một phần trong chuỗi tấn công có tổ chức, với khả năng tái sử dụng hạ tầng lừa đảo đã có sẵn. Máy chủ điều khiển như api9.iosgaxx423.xyz hay skt9.iosgaxx423.xyz đều là các địa chỉ ẩn danh đặt tại nước ngoài, rất khó truy vết.

Dữ liệu trên điện thoại nạn nhân được nén lại bằng gzip rồi gửi về máy chủ C&C

Theo đánh giá của Bkav, đây là một trong những chiến dịch tấn công có tổ chức, mang tính nhắm đích rõ ràng, nhắm vào người dùng Android Việt Nam – nhóm đối tượng dễ bị tổn thương do thói quen cài đặt ứng dụng từ nguồn không chính thức và thiếu biện pháp kiểm tra an ninh khi cấp quyền hệ thống.

Trong bối cảnh điện thoại thông minh ngày càng trở thành thiết bị lưu trữ thông tin nhạy cảm về tài chính, liên lạc, công việc và cả danh tính cá nhân, việc bị kiểm soát từ xa có thể dẫn tới hậu quả nghiêm trọng. Bkav cảnh báo người dùng không nên cài đặt bất kỳ ứng dụng nào ngoài kho Google Play, đặc biệt là các tệp .apk nhận qua email, tin nhắn hay mạng xã hội, đồng thời không cấp quyền trợ năng cho ứng dụng không rõ nguồn gốc.

Nếu nghi ngờ thiết bị đã bị lây nhiễm, người dùng cần lập tức ngắt kết nối Internet, sao lưu dữ liệu cần thiết, thực hiện khôi phục cài đặt gốc (factory reset), thay đổi toàn bộ mật khẩu tài khoản, và liên hệ ngân hàng để kiểm tra, ngăn chặn các giao dịch bất thường.

Bkav cũng khuyến nghị các tổ chức, doanh nghiệp cần thiết lập hệ thống giám sát DNS, chặn truy cập đến các tên miền lạ, tăng cường cảnh báo nội bộ và tập huấn cho nhân viên về nguy cơ từ mã độc ẩn dưới các ứng dụng giả mạo.

Chiến dịch RedHook một lần nữa cho thấy mức độ tinh vi và chuyên nghiệp của các nhóm tấn công mạng hiện nay, khi chúng không còn phát tán mã độc một cách ngẫu nhiên, mà chủ đích chọn lọc mục tiêu theo nền tảng thiết bị, vị trí địa lý và thói quen người dùng – trong trường hợp này, chính là cộng đồng sử dụng Android tại Việt Nam.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview