Duy Linh

Writer

Các nhà nghiên cứu bảo mật vừa phát hiện một chiến dịch phần mềm độc hại mới nhắm vào người dùng macOS, kết hợp kỹ thuật ClickFix tinh vi với lừa đảo và kỹ thuật xã hội để đánh cắp ví tiền điện tử, thông tin đăng nhập trình duyệt và dữ liệu cá nhân.

Phần mềm độc hại Odyssey Stealer, do nhóm nghiên cứu X-Labs phát hiện tháng 8/2025, là phiên bản nâng cấp của các cuộc tấn công ClickFix trước đây nhắm vào Windows, nay mở rộng sang thiết bị Apple thông qua các trang xác minh CAPTCHA giả mạo.

Hướng dẫn sử dụng Windows

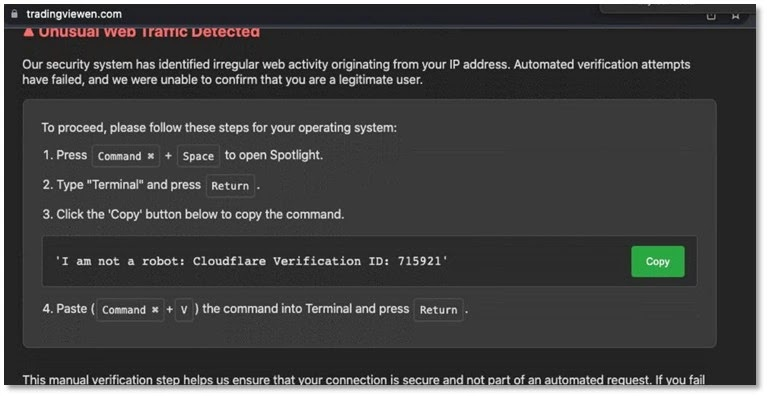

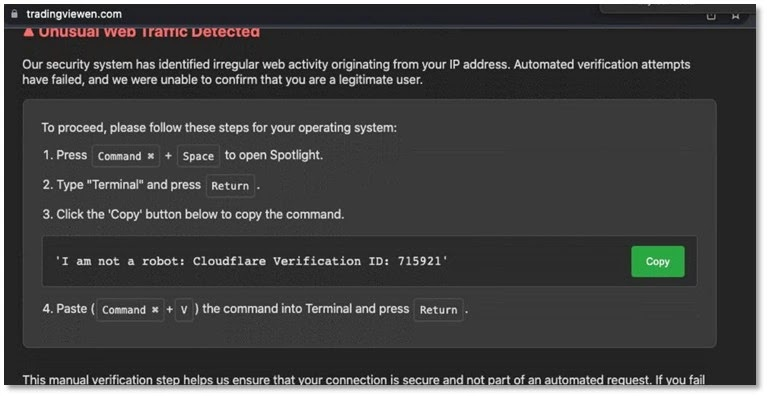

Trên macOS, nạn nhân được yêu cầu mở Terminal bằng Command+Space, sao chép và dán mã được cung cấp. Khi chạy, mã này giải mã chuỗi Base64 để tải và thực thi một AppleScript được mã hóa phức tạp từ máy chủ “45.146.130[.]131/d/vipx14350”.

hướng dẫn macOS

Chiêu trò này đánh vào tâm lý tin tưởng khi yêu cầu người dùng nhập mật khẩu hệ thống để “xác minh”, từ đó giành quyền truy cập sâu vào các khu vực nhạy cảm. Không giống phần mềm độc hại thông thường, nó thực thi trực tiếp qua Terminal, khó bị công cụ bảo mật phát hiện.

Sau khi chạy, Odyssey Stealer thu thập dữ liệu từ nhiều nguồn:

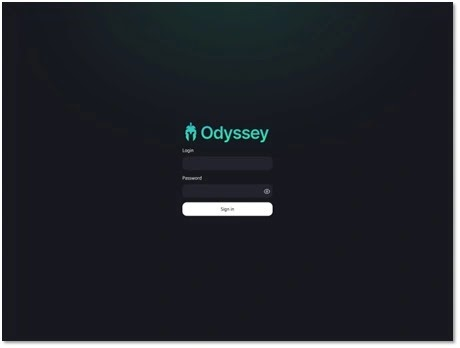

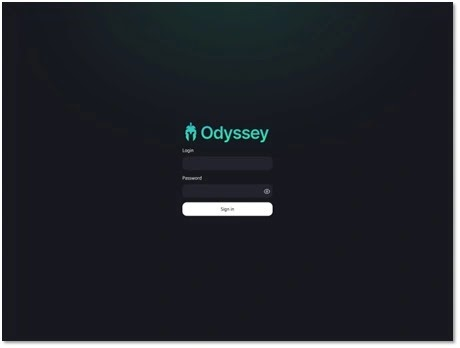

Máy chủ này lưu trữ “bảng điều khiển Odyssey” để kẻ tấn công quản lý dữ liệu đánh cắp. Sau khi hoàn tất, phần mềm độc hại xóa thư mục tạm và file ZIP nhằm xóa dấu vết, gây khó khăn cho điều tra pháp y.

Trang đăng nhập Odyssey Stealer

Forcepoint đã triển khai biện pháp phòng thủ đa lớp: chặn URL độc hại, phát hiện AppleScript, và chặn các máy chủ chỉ huy.

Chỉ số thỏa hiệp (IOC) chính:

Đọc chi tiết tại đây: https://gbhackers.com/clickfix-macos-malware/

Phần mềm độc hại Odyssey Stealer, do nhóm nghiên cứu X-Labs phát hiện tháng 8/2025, là phiên bản nâng cấp của các cuộc tấn công ClickFix trước đây nhắm vào Windows, nay mở rộng sang thiết bị Apple thông qua các trang xác minh CAPTCHA giả mạo.

Cách tấn công qua CAPTCHA giả và quyền truy cập hệ thống

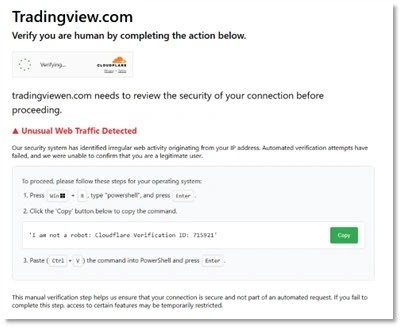

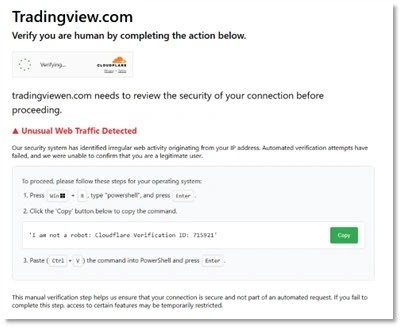

Người dùng bị dụ truy cập trang web độc hại “tradingviewen[.]com” hiển thị CAPTCHA giả mạo. Trang này tự phát hiện hệ điều hành và hiển thị hướng dẫn phù hợp.

Hướng dẫn sử dụng Windows

Trên macOS, nạn nhân được yêu cầu mở Terminal bằng Command+Space, sao chép và dán mã được cung cấp. Khi chạy, mã này giải mã chuỗi Base64 để tải và thực thi một AppleScript được mã hóa phức tạp từ máy chủ “45.146.130[.]131/d/vipx14350”.

hướng dẫn macOS

Chiêu trò này đánh vào tâm lý tin tưởng khi yêu cầu người dùng nhập mật khẩu hệ thống để “xác minh”, từ đó giành quyền truy cập sâu vào các khu vực nhạy cảm. Không giống phần mềm độc hại thông thường, nó thực thi trực tiếp qua Terminal, khó bị công cụ bảo mật phát hiện.

Sau khi chạy, Odyssey Stealer thu thập dữ liệu từ nhiều nguồn:

- Ví tiền điện tử: Electrum, Exodus, Litecoin, Wasabi trên trình duyệt Chromium (Chrome, Brave, Edge, Opera).

- Dữ liệu trình duyệt: Cookie, mật khẩu lưu, dữ liệu tự động điền, lịch sử biểu mẫu từ Firefox và Chromium.

- Tệp cá nhân: Các định dạng .txt, .pdf, .docx, .key từ Desktop và Documents.

- Thông tin xác thực hệ thống: Cookie Safari, Apple Notes, tệp macOS Keychain chứa mật khẩu và ghi chú bảo mật.

- Lưu trữ ví: Quét thư mục lưu trữ cục bộ và indexedDB để thu thập thông tin tiền điện tử toàn diện.

Kỹ thuật ẩn mình và xóa dấu vết sau tấn công

Odyssey Stealer sử dụng chuỗi tạo ngẫu nhiên để che giấu, gây khó khăn cho việc phân tích. Sau khi thu thập dữ liệu, nó nén thành file ZIP tại “/tmp/out.zip” và tải lên máy chủ chỉ huy “45.146.130[.]131/log” qua lệnh curl.Máy chủ này lưu trữ “bảng điều khiển Odyssey” để kẻ tấn công quản lý dữ liệu đánh cắp. Sau khi hoàn tất, phần mềm độc hại xóa thư mục tạm và file ZIP nhằm xóa dấu vết, gây khó khăn cho điều tra pháp y.

Trang đăng nhập Odyssey Stealer

Forcepoint đã triển khai biện pháp phòng thủ đa lớp: chặn URL độc hại, phát hiện AppleScript, và chặn các máy chủ chỉ huy.

Chỉ số thỏa hiệp (IOC) chính:

- URL ban đầu: hxxps://tradingviewen[.]com

- AppleScript: 43917e7dab6e09087de24f7878b9c1c1a7ec1968

- Máy chủ C2: 45.146.130[.]131 cùng nhiều đường dẫn API, ZIP, plist liên quan

Đọc chi tiết tại đây: https://gbhackers.com/clickfix-macos-malware/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview