Nhung Phan

Intern Writer

Google vừa khắc phục một lỗ hổng bảo mật nghiêm trọng, từng cho phép kẻ tấn công xác định số điện thoại khôi phục được liên kết với tài khoản Google – điều có thể gây rủi ro nghiêm trọng đến quyền riêng tư người dùng.

Trang này vốn được tạo ra để giúp người dùng kiểm tra xem một số điện thoại hoặc email có đang liên kết với một tên tài khoản cụ thể hay không (ví dụ: “John Smith”).

Brutecat nhận thấy rằng nếu vượt qua giới hạn CAPTCHA, kẻ tấn công có thể thử các tổ hợp số điện thoại liên quan đến tài khoản Google với tốc độ rất nhanh – chỉ trong vài giây hoặc vài phút tùy theo độ dài số. Điều này giúp họ lần ra chính xác số điện thoại khôi phục của tài khoản.

Ngoài ra, luồng “Quên mật khẩu” của Google cũng bị lợi dụng để tìm ra mã vùng quốc gia gắn với số điện thoại, trong khi Looker Studio có thể bị khai thác để lộ tên đầy đủ của nạn nhân bằng cách tạo tài liệu và chuyển quyền sở hữu.

Các bước tấn công cụ thể như sau:

Brutecat cho biết tại Singapore, kỹ thuật này có thể giúp rò rỉ số điện thoại trong 5 giây; ở Mỹ, thời gian có thể kéo dài đến 20 phút. Một khi biết số điện thoại liên kết, kẻ tấn công có thể thực hiện tấn công hoán đổi SIM – chiếm quyền kiểm soát số điện thoại và sau đó đặt lại mật khẩu các tài khoản liên quan.

Google đã tiếp nhận báo cáo lỗ hổng vào ngày 14/4/2025 và trao cho Brutecat phần thưởng 5.000 USD (khoảng 127 triệu VNĐ). Biểu mẫu bị lỗi cũng đã bị loại bỏ hoàn toàn vào ngày 6/6/2025.

Trước đó vài tháng, anh từng phát hiện một lỗ hổng khác trị giá 10.000 USD (khoảng 254 triệu VNĐ) cho phép rò rỉ địa chỉ email của bất kỳ chủ kênh YouTube nào. Cách tấn công là kết hợp lỗi trong API của YouTube và một API cũ của Pixel Recorder.

Vào tháng 3/2025, Brutecat tiếp tục tìm ra một lỗ hổng nữa trong endpoint /get_creator_channels. Lỗi kiểm soát truy cập ở đây làm rò rỉ thông tin contentOwnerAssociation, dẫn đến việc hacker có thể biết được địa chỉ email và dữ liệu kiếm tiền của các kênh tham gia Chương trình Đối tác YouTube (YPP). Với hơn 3 triệu kênh thuộc chương trình này, lỗ hổng đặc biệt nguy hiểm vì có thể bị khai thác để giả mạo danh tính hoặc thực hiện các cuộc lừa đảo tinh vi (thehackernews)

Cách kẻ xấu có thể lần ra số điện thoại khôi phục Google

Theo nhà nghiên cứu bảo mật người Singapore có biệt danh “brutecat”, lỗ hổng nằm trong tính năng khôi phục tài khoản của Google. Cụ thể, nó liên quan đến một phiên bản cũ của biểu mẫu khôi phục tên người dùng tại địa chỉ accounts.google[.]com/signin/usernamerecovery. Phiên bản này không còn sử dụng và cũng thiếu các lớp bảo vệ chống spam, ví dụ như CAPTCHA nâng cao.Trang này vốn được tạo ra để giúp người dùng kiểm tra xem một số điện thoại hoặc email có đang liên kết với một tên tài khoản cụ thể hay không (ví dụ: “John Smith”).

Brutecat nhận thấy rằng nếu vượt qua giới hạn CAPTCHA, kẻ tấn công có thể thử các tổ hợp số điện thoại liên quan đến tài khoản Google với tốc độ rất nhanh – chỉ trong vài giây hoặc vài phút tùy theo độ dài số. Điều này giúp họ lần ra chính xác số điện thoại khôi phục của tài khoản.

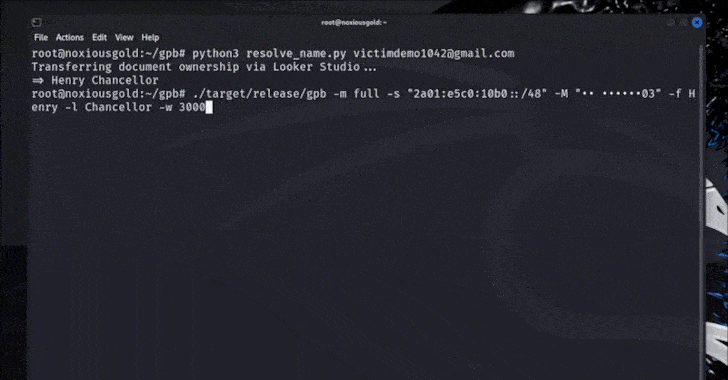

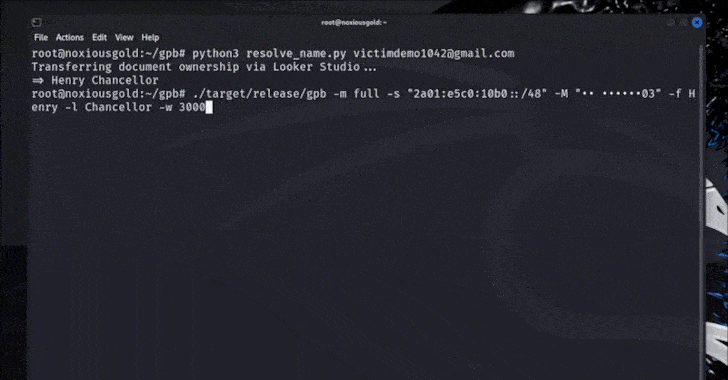

Ngoài ra, luồng “Quên mật khẩu” của Google cũng bị lợi dụng để tìm ra mã vùng quốc gia gắn với số điện thoại, trong khi Looker Studio có thể bị khai thác để lộ tên đầy đủ của nạn nhân bằng cách tạo tài liệu và chuyển quyền sở hữu.

Các bước tấn công cụ thể như sau:

- Rò rỉ tên hiển thị thông qua Looker Studio.

- Dùng tính năng “quên mật khẩu” để thu được 2 chữ số cuối của số điện thoại (ví dụ: •• ••••••03).

- Tấn công vũ lực vào biểu mẫu khôi phục tên người dùng cũ để tìm ra toàn bộ số.

Brutecat cho biết tại Singapore, kỹ thuật này có thể giúp rò rỉ số điện thoại trong 5 giây; ở Mỹ, thời gian có thể kéo dài đến 20 phút. Một khi biết số điện thoại liên kết, kẻ tấn công có thể thực hiện tấn công hoán đổi SIM – chiếm quyền kiểm soát số điện thoại và sau đó đặt lại mật khẩu các tài khoản liên quan.

Google đã tiếp nhận báo cáo lỗ hổng vào ngày 14/4/2025 và trao cho Brutecat phần thưởng 5.000 USD (khoảng 127 triệu VNĐ). Biểu mẫu bị lỗi cũng đã bị loại bỏ hoàn toàn vào ngày 6/6/2025.

Loạt lỗ hổng khác cũng được Brutecat phát hiện

Đây không phải lần đầu tiên Brutecat phát hiện các lỗi bảo mật nghiêm trọng liên quan đến hệ sinh thái Google.Trước đó vài tháng, anh từng phát hiện một lỗ hổng khác trị giá 10.000 USD (khoảng 254 triệu VNĐ) cho phép rò rỉ địa chỉ email của bất kỳ chủ kênh YouTube nào. Cách tấn công là kết hợp lỗi trong API của YouTube và một API cũ của Pixel Recorder.

Vào tháng 3/2025, Brutecat tiếp tục tìm ra một lỗ hổng nữa trong endpoint /get_creator_channels. Lỗi kiểm soát truy cập ở đây làm rò rỉ thông tin contentOwnerAssociation, dẫn đến việc hacker có thể biết được địa chỉ email và dữ liệu kiếm tiền của các kênh tham gia Chương trình Đối tác YouTube (YPP). Với hơn 3 triệu kênh thuộc chương trình này, lỗ hổng đặc biệt nguy hiểm vì có thể bị khai thác để giả mạo danh tính hoặc thực hiện các cuộc lừa đảo tinh vi (thehackernews)