Một kỹ thuật tấn công tinh vi mới có tên TapTrap vừa được phát hiện, khai thác chính hiệu ứng chuyển cảnh trên Android để qua mặt người dùng và chiếm quyền điều khiển thiết bị mà không cần bất kỳ quyền truy cập đặc biệt nào.

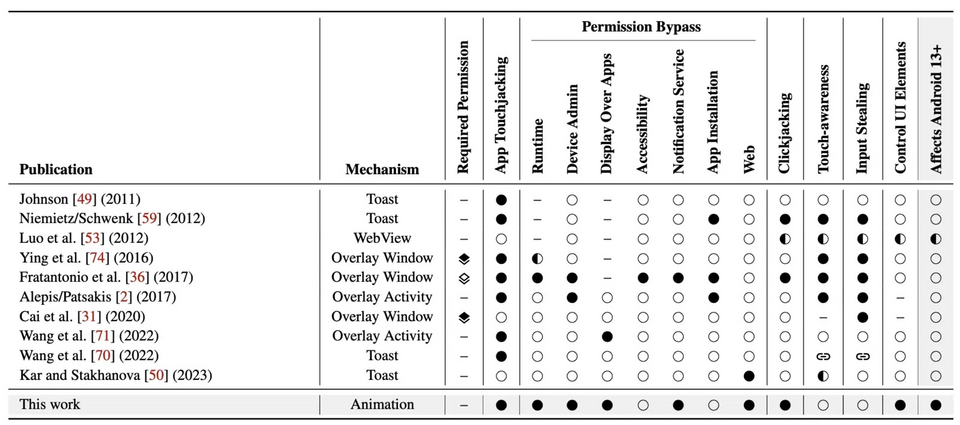

Kỹ thuật tấn công mới mang tên TapTrap được phân loại là một dạng tapjacking tàng hình. Khác với các hình thức tapjacking trước đây vốn dựa vào lớp phủ (overlay) - thứ đã bị Android chặn từ lâu. TapTrap lại khai thác một cách thông minh hiệu ứng chuyển cảnh khi chuyển từ một màn hình này sang màn hình khác (activity-transition).

Kỹ thuật tấn công mới mang tên TapTrap được phân loại là một dạng tapjacking tàng hình. Khác với các hình thức tapjacking trước đây vốn dựa vào lớp phủ (overlay) - thứ đã bị Android chặn từ lâu. TapTrap lại khai thác một cách thông minh hiệu ứng chuyển cảnh khi chuyển từ một màn hình này sang màn hình khác (activity-transition).

Vấn đề nghiêm trọng ở chỗ, TapTrap không yêu cầu bất kỳ quyền truy cập đặc biệt nào (zero-permission) và vẫn hoạt động trên các phiên bản Android mới nhất, bao gồm cả Android 16.

TapTrap hoạt động như thế nào?

Khai thác hiệu ứng chuyển cảnh

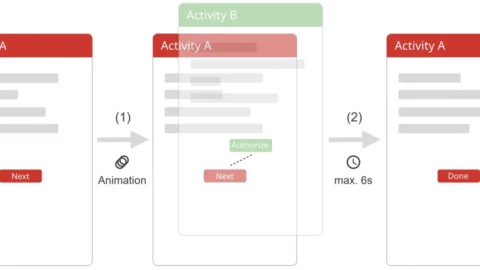

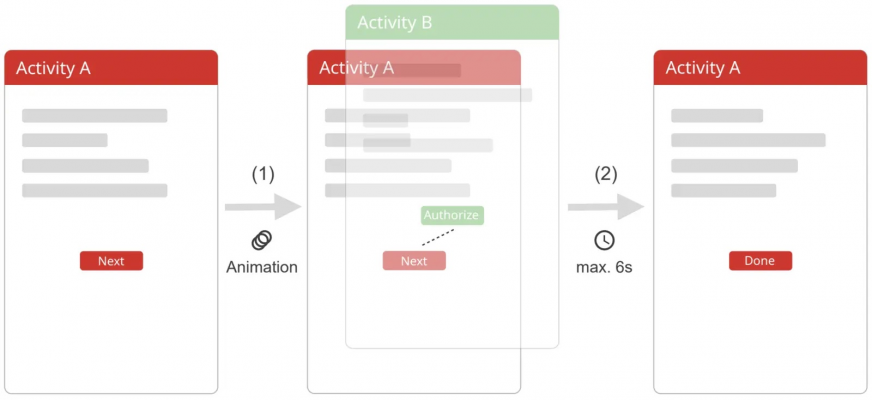

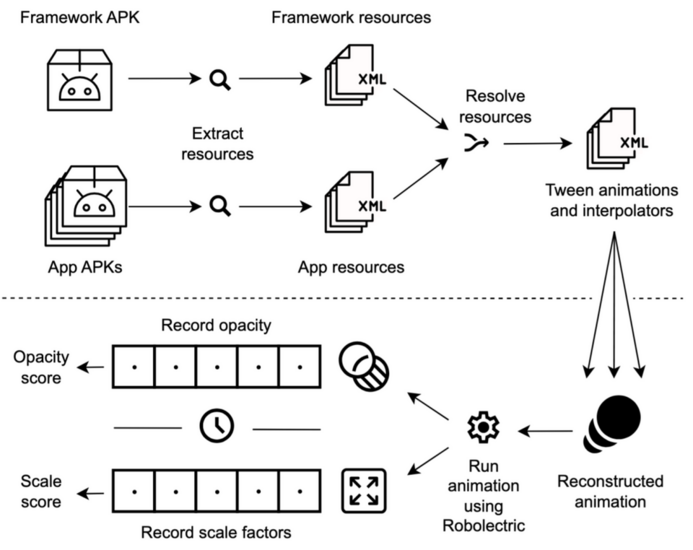

Kỹ thuật này tận dụng các API chính thức của Android như overridePendingTransition() hoặc ActivityOptions.makeCustomAnimation() để chỉnh sửa hiệu ứng chuyển cảnh giữa các màn hình. Kẻ tấn công sẽ:

- Gọi mở một màn hình nhạy cảm, ví dụ như yêu cầu quyền truy cập vị trí, camera, hoặc quyền quản trị thiết bị;

- Áp dụng hiệu ứng chuyển cảnh có độ mờ cực thấp (opacity chỉ 0.01), khiến màn hình này gần như tàng hình trước mắt người dùng;

- Trong khi đó, người dùng vẫn nhìn thấy giao diện của ứng dụng bình thường, nhưng mọi thao tác bấm sẽ bị điều hướng sang màn hình ẩn phía sau.

Lợi dụng lỗ hổng thời gian

Thông thường, hiệu ứng chuyển cảnh của Android có thời gian tối đa là 3 giây. Tuy nhiên, do một lỗi trong thư viện "Animation.java", thời gian này có thể kéo dài tới 6 giây, giúp hacker có thêm thời gian để đánh lừa người dùng.

Các chuyên gia đã thử nghiệm và chứng minh nhiều tình huống nguy hiểm mà TapTrap có thể gây ra:

- Đánh lừa cấp quyền: Người dùng tưởng đang bấm vào nút trong app, nhưng thực chất là đang đồng ý cấp quyền truy cập vị trí, camera hoặc micro.

- Chiếm quyền kiểm soát thông báo: Kích hoạt lén dịch vụ nghe lén thông báo để đọc tin nhắn, OTP.

- Xóa sạch thiết bị từ xa: Lén cấp quyền quản trị thiết bị (Device Administrator), cho phép hacker khôi phục cài đặt gốc từ xa mà người dùng không hay biết.

Đặc biệt, trong thử nghiệm thực tế, 100% người tham gia đều bị đánh lừa ít nhất một lần và 79% không nhận ra dấu hiệu camera đang bị bật, cho thấy mức độ tàng hình cực kỳ nguy hiểm của TapTrap.

Phân tích hơn 99.000 ứng dụng trên Google Play Store, thì đã phát hiện:

Phân tích hơn 99.000 ứng dụng trên Google Play Store, thì đã phát hiện:

- Khoảng 76,3% ứng dụng có các hoạt động (activity) dễ bị TapTrap tấn công;

- Các app này thường không hạn chế hiệu ứng chuyển cảnh tùy chỉnh hoặc không trì hoãn xử lý sự kiện chạm trong quá trình chuyển đổi;

- Rủi ro không đến từ một lỗ hổng cụ thể mà đến từ cách thiết kế thiếu phòng vệ trong quá trình phát triển ứng dụng.

Dù chưa ghi nhận tấn công thực tế quy mô lớn, nhưng với việc mã khai thác (PoC) sắp được công bố, nguy cơ trở thành mảnh đất màu mỡ cho hacker là rất cao.

Các biện pháp bảo vệ tapjacking hiện nay trên Android như:

Các biện pháp bảo vệ tapjacking hiện nay trên Android như:

- FLAG_WINDOW_IS_OBSCURED

- SetFilterTouchesWhenObscured()

- SYSTEM_ALERT_WINDOW

→ đều bất lực hoặc chỉ áp dụng với lớp phủ (overlay). Nhưng TapTrap không dùng overlay mà chỉ khai thác hiệu ứng có sẵn trong hệ thống, khiến các lớp bảo vệ hiện tại hoàn toàn vô hiệu.

Google đã thừa nhận lỗ hổng bảo mật này nhưng vẫn chưa đưa ra mốc thời gian cho bản vá trên toàn hệ thống.

Tính đến Tháng 6/ 2025, Android 15 vẫn dễ bị tấn công, mặc dù một số nhà cung cấp trình duyệt như Chrome và Firefox đã triển khai các biện pháp giảm thiểu các cuộc khai thác dựa trên web sau tiết lộ của các nhà nghiên cứu.

Tính đến Tháng 6/ 2025, Android 15 vẫn dễ bị tấn công, mặc dù một số nhà cung cấp trình duyệt như Chrome và Firefox đã triển khai các biện pháp giảm thiểu các cuộc khai thác dựa trên web sau tiết lộ của các nhà nghiên cứu.

Các chuyên gia WhiteHat khuyến cáo người dùng:

TapTrap là cuộc tấn công mới của phần mềm độc hại khai thác lỗ hổng trong hoạt ảnh của Android để vượt qua các biện pháp phòng thủ, thao túng hệ thống và thực hiện các hành vi độc hại như: Truy cập dữ liệu riêng tư, bật chức năng thông báo hoặc đặt lại thiết bị từ xa... Lỗ hổng này có thể ảnh hưởng đến hàng triệu ứng dụng và thiết bị, đặc biệt khi các biện pháp phòng thủ hiện tại không thể phát hiện hoặc ngăn chặn.

Trong bối cảnh Android vẫn chưa có bản vá hệ thống toàn diện, việc tăng cường nhận thức, kiểm tra thiết kế ứng dụng và giám sát hành vi bất thường là tuyến phòng thủ quan trọng nhất lúc này.

Trong bối cảnh Android vẫn chưa có bản vá hệ thống toàn diện, việc tăng cường nhận thức, kiểm tra thiết kế ứng dụng và giám sát hành vi bất thường là tuyến phòng thủ quan trọng nhất lúc này.

Với nhà phát triển ứng dụng:

- Vô hiệu hóa chuyển cảnh ở các màn hình nhạy cảm bằng overridePendingTransition(0, 0).

- Trì hoãn xử lý sự kiện chạm đến khi hiệu ứng kết thúc để tránh bị điều hướng ẩn.

- Kiểm tra xem màn hình có bị che một phần hay không, từ đó xác định thao tác có đáng tin.

Với đội ngũ bảo mật doanh nghiệp:

- Rà quét ứng dụng nội bộ để tìm các hoạt động có thể bị tấn công.

- Tìm kiếm animation tùy chỉnh có độ mờ thấp hoặc zoom bất thường.

- Thử nghiệm động (dynamic testing) để phát hiện hành vi cấp quyền không chủ đích.

Với người dùng thông thường:

- Tắt hoàn toàn hiệu ứng hệ thống trong phần Developer Options → Giảm rủi ro TapTrap nhưng sẽ làm trải nghiệm mượt mà kém hơn.

- Quan sát kỹ biểu hiện bất thường của ứng dụng, ví dụ: Nhấp nút mà thấy máy rung nhưng không có gì xảy ra...

- Cẩn trọng khi ứng dụng yêu cầu cấp quyền quan trọng mà không có lý do rõ ràng.

Theo WhiteHat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview