CyberThao

Writer

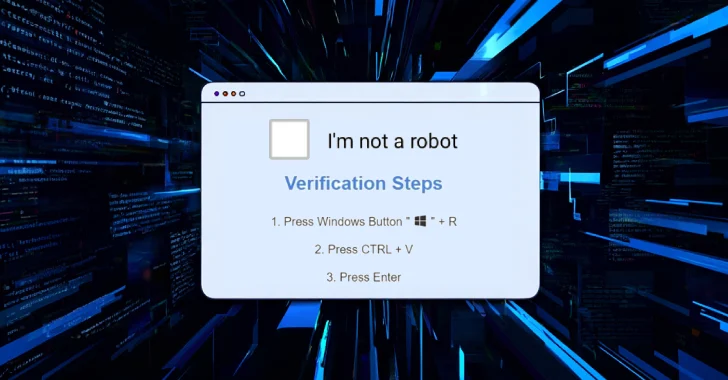

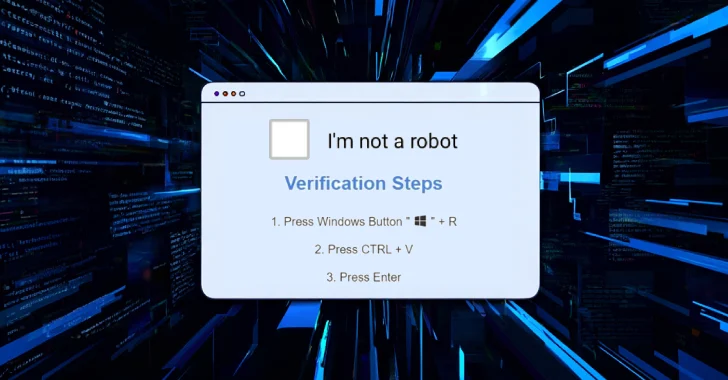

Các nhóm tin tặc đang triển khai chiến dịch tấn công mới bằng cách lợi dụng chiến thuật ClickFix và các trang CAPTCHA giả mạo để phát tán cửa hậu đa năng mang tên CORNFLAKE.V3.

Theo báo cáo từ Mandiant (thuộc Google), hoạt động này do nhóm UNC5518 điều khiển, nằm trong mô hình "truy cập như một dịch vụ". Người dùng bị dụ truy cập vào trang CAPTCHA giả, từ đó vô tình cung cấp quyền truy cập ban đầu cho hệ thống. Các nhóm tin tặc khác như UNC5774 và UNC4108 sau đó tiếp tục khai thác để triển khai thêm nhiều tải trọng độc hại.

Google cho biết, ClickFix hoạt động bằng cách lừa nạn nhân trên các website bị xâm nhập sao chép và chạy tập lệnh PowerShell độc hại thông qua hộp thoại Run của Windows. Khi được kích hoạt, lệnh này tải về payload từ máy chủ từ xa, kiểm tra môi trường và cuối cùng khởi chạy CORNFLAKE.V3.

Khác với phiên bản V2 chỉ là một downloader, CORNFLAKE.V3 bổ sung khả năng duy trì sự tồn tại trong hệ thống qua Windows Registry, hỗ trợ nhiều tải trọng hơn, gồm:

Mandiant khuyến cáo các tổ chức nên vô hiệu hóa hộp thoại Run của Windows khi có thể, triển khai bài tập mô phỏng thường xuyên, đồng thời xây dựng hệ thống ghi log và giám sát chặt chẽ để phát hiện hoạt động bất thường.

Kịch bản bắt đầu khi nạn nhân mở shortcut (LNK) trong USB. File này gọi một script VB, sau đó khởi chạy batch script để tải xuống và thực thi các thành phần độc hại như:

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/cybercriminals-deploy-cornflakev3.html

Theo báo cáo từ Mandiant (thuộc Google), hoạt động này do nhóm UNC5518 điều khiển, nằm trong mô hình "truy cập như một dịch vụ". Người dùng bị dụ truy cập vào trang CAPTCHA giả, từ đó vô tình cung cấp quyền truy cập ban đầu cho hệ thống. Các nhóm tin tặc khác như UNC5774 và UNC4108 sau đó tiếp tục khai thác để triển khai thêm nhiều tải trọng độc hại.

Google cho biết, ClickFix hoạt động bằng cách lừa nạn nhân trên các website bị xâm nhập sao chép và chạy tập lệnh PowerShell độc hại thông qua hộp thoại Run của Windows. Khi được kích hoạt, lệnh này tải về payload từ máy chủ từ xa, kiểm tra môi trường và cuối cùng khởi chạy CORNFLAKE.V3.

CORNFLAKE.V3 và chuỗi lây nhiễm nhiều giai đoạn

CORNFLAKE.V3 xuất hiện dưới dạng JavaScript và PHP, có khả năng thực thi payload qua HTTP như file thực thi, DLL, batch script hay PowerShell. Nó thu thập thông tin hệ thống, gửi dữ liệu ra ngoài thông qua hạ tầng Cloudflare tunneling để tránh bị phát hiện.Khác với phiên bản V2 chỉ là một downloader, CORNFLAKE.V3 bổ sung khả năng duy trì sự tồn tại trong hệ thống qua Windows Registry, hỗ trợ nhiều tải trọng hơn, gồm:

- Tiện ích trinh sát Active Directory

- Script thu thập thông tin đăng nhập qua Kerberoasting

- Cửa hậu WINDYTWIST.SEA, hỗ trợ shell ngược, chuyển tiếp TCP, thực thi lệnh và tự xóa

Mandiant khuyến cáo các tổ chức nên vô hiệu hóa hộp thoại Run của Windows khi có thể, triển khai bài tập mô phỏng thường xuyên, đồng thời xây dựng hệ thống ghi log và giám sát chặt chẽ để phát hiện hoạt động bất thường.

Lây nhiễm qua USB và mục tiêu khai thác tiền điện tử

Song song với chiến dịch trên, Mandiant còn ghi nhận một chuỗi tấn công sử dụng USB bị nhiễm để triển khai XMRig miner từ tháng 9/2024.Kịch bản bắt đầu khi nạn nhân mở shortcut (LNK) trong USB. File này gọi một script VB, sau đó khởi chạy batch script để tải xuống và thực thi các thành phần độc hại như:

- DIRTYBULK: khởi chạy DLL C++ cho các payload khác

- CUTFAIL: giải mã và cài đặt phần mềm độc hại như HIGHREPS, PUMPBENCH

- HIGHREPS: downloader bổ sung cho PUMPBENCH

- PUMPBENCH: cửa hậu C++ hỗ trợ trinh sát, kết nối PostgreSQL để tải XMRig

- XMRig: công cụ khai thác tiền điện tử như Monero, Dero, Ravencoin

Đọc chi tiết tại đây: https://thehackernews.com/2025/08/cybercriminals-deploy-cornflakev3.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview