Duy Linh

Writer

Nhóm tin tặc nhỏ Famous Chollima thuộc Nhóm Lazarus, đã nâng cấp chiến thuật tấn công bằng cách tung ra một trojan truy cập từ xa (RAT) mới dựa trên Python mang tên PyLangGhost. Phần mềm này là phiên bản tái thiết kế của GoLangGhost RAT, với mã nguồn được viết lại, thể hiện khả năng hỗ trợ chuyển mã bằng AI. Mã của phần mềm chứa các cấu trúc logic tương tự như ngôn ngữ Go và chú thích mở rộng, cho thấy khả năng sử dụng công nghệ AI trong quá trình phát triển.

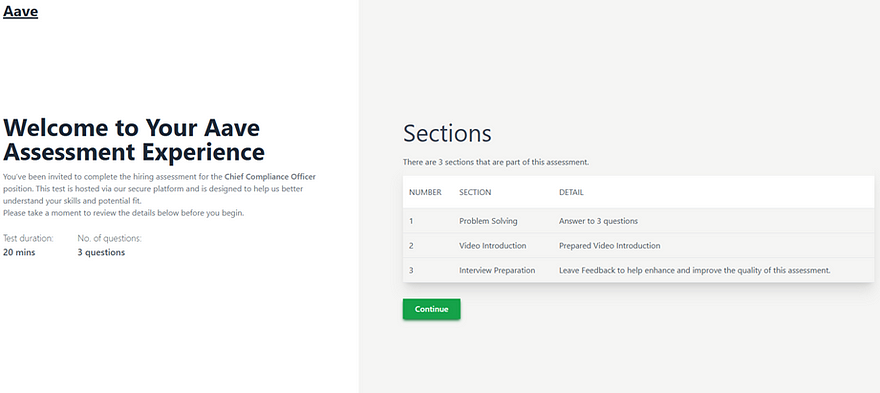

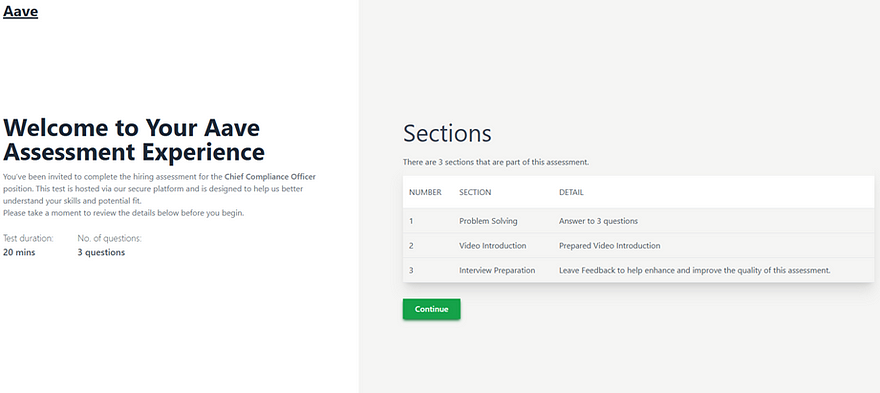

Không giống các hình thức lây lan truyền thống qua USB hay phần mềm lậu, PyLangGhost sử dụng chiến dịch kỹ thuật xã hội có tên “ClickFix”, nhắm mục tiêu vào các nhà phát triển và giám đốc điều hành trong lĩnh vực công nghệ, tài chính và tiền mã hóa. Tin tặc thường giả danh thực hiện cuộc gọi phỏng vấn xin việc hoặc cuộc họp giả, giả mạo lỗi trình duyệt như “chặn camera hoặc micro” để đánh lừa nạn nhân thực thi tập lệnh “sửa lỗi”.

Một quá trình phỏng vấn giả mạo.

Báo cáo từ Any.Run cho thấy nạn nhân được yêu cầu chạy một tập lệnh tưởng chừng hợp lệ, nhưng thực chất lại cho phép tin tặc chiếm toàn quyền điều khiển hệ thống. Kỹ thuật này từng được nhà nghiên cứu Heiner García Pérez của BlockOSINT phát hiện khi theo dõi quá trình tuyển dụng giả mạo cho giao thức DeFi Aave.

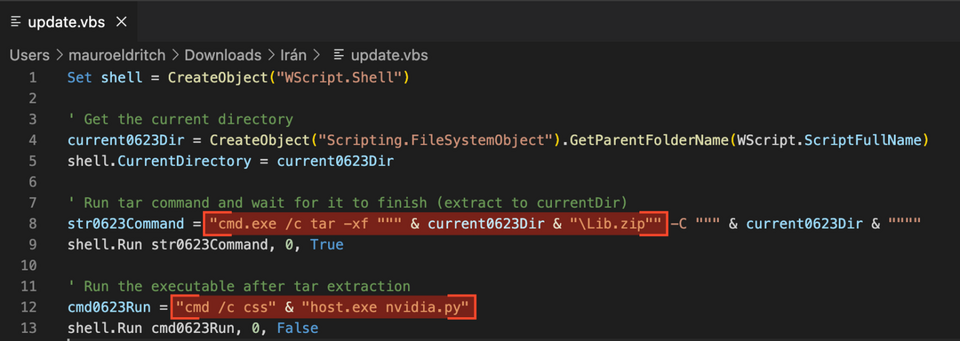

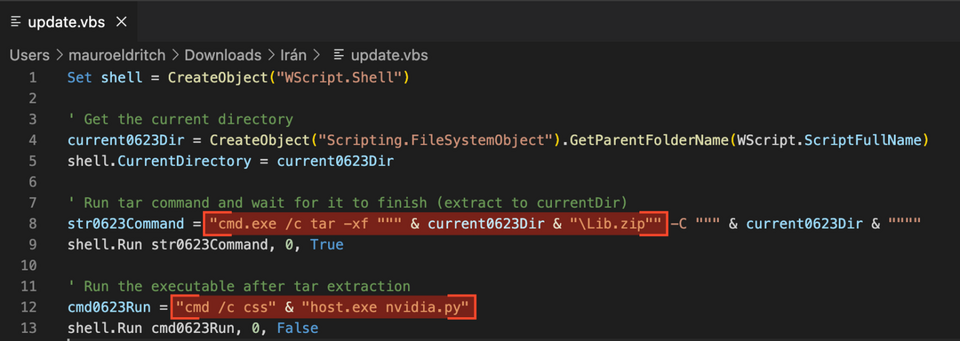

Cuộc tấn công bắt đầu bằng một thông báo lỗi giả, ví dụ: “Tình trạng chạy đua trong Windows Camera Discovery Cache”, kèm hướng dẫn chạy lệnh để tải và kích hoạt phần mềm độc hại. Cụ thể, phần mềm được tải về bằng lệnh curl, sau đó giải nén bằng Expand-Archive trong PowerShell, khởi chạy tập tin update.vbs để bung môi trường Python nằm trong Lib.zip.

nội dung update.vbs

Để đánh cắp thông tin đăng nhập, phần mềm giả lập lsass.exe nhằm truy cập đặc quyền SYSTEM, giải mã các khối AES-GCM từ cơ sở dữ liệu Chrome Login Data và Local State, kể cả các khóa được mã hóa theo chuẩn DPAPI v10 và v20.

Phân tích hành vi cho thấy việc sử dụng User-Agent mặc định python-requests và các yêu cầu C2 gửi liên tục là dấu hiệu nhận biết. Tuy nhiên, tỉ lệ phát hiện ban đầu trên VirusTotal khá thấp (chỉ 0–3 công cụ nhận diện), trong khi trong môi trường sandbox, phần mềm lại bị đánh dấu có mức nguy hiểm cao.

Các chiến thuật, kỹ thuật và quy trình (TTP) của phần mềm này tương ứng với khung MITRE ATT&CK, bao gồm:

Giải pháp phòng vệ bao gồm:

Không giống các hình thức lây lan truyền thống qua USB hay phần mềm lậu, PyLangGhost sử dụng chiến dịch kỹ thuật xã hội có tên “ClickFix”, nhắm mục tiêu vào các nhà phát triển và giám đốc điều hành trong lĩnh vực công nghệ, tài chính và tiền mã hóa. Tin tặc thường giả danh thực hiện cuộc gọi phỏng vấn xin việc hoặc cuộc họp giả, giả mạo lỗi trình duyệt như “chặn camera hoặc micro” để đánh lừa nạn nhân thực thi tập lệnh “sửa lỗi”.

Một quá trình phỏng vấn giả mạo.

Báo cáo từ Any.Run cho thấy nạn nhân được yêu cầu chạy một tập lệnh tưởng chừng hợp lệ, nhưng thực chất lại cho phép tin tặc chiếm toàn quyền điều khiển hệ thống. Kỹ thuật này từng được nhà nghiên cứu Heiner García Pérez của BlockOSINT phát hiện khi theo dõi quá trình tuyển dụng giả mạo cho giao thức DeFi Aave.

Cuộc tấn công bắt đầu bằng một thông báo lỗi giả, ví dụ: “Tình trạng chạy đua trong Windows Camera Discovery Cache”, kèm hướng dẫn chạy lệnh để tải và kích hoạt phần mềm độc hại. Cụ thể, phần mềm được tải về bằng lệnh curl, sau đó giải nén bằng Expand-Archive trong PowerShell, khởi chạy tập tin update.vbs để bung môi trường Python nằm trong Lib.zip.

nội dung update.vbs

Cấu trúc phần mềm và tác động bảo mật nghiêm trọng

Môi trường Python này bao gồm python.exe đã được đổi tên thành csshost.exe, giúp thực thi file chính là nvidia.py. PyLangGhost có kiến trúc mô-đun, bao gồm:- config.py: xác định mã lệnh, máy chủ điều khiển (C2), các tiện ích Chrome như MetaMask và Phantom.

- api.py: xây dựng gói dữ liệu mã hóa RC4, kiểm tra MD5 và gửi qua giao thức HTTP không mã hóa.

- command.py: nhận lệnh điều khiển như do thám hệ thống, đánh cắp thông tin đăng nhập, tải tệp về hoặc lên máy chủ, mở shell đảo ngược.

- util.py: thực hiện nén và giải nén trong bộ nhớ bằng tar.gz.

- auto.py: thu thập ví tiền điện tử, thông tin đăng nhập lưu trên Chrome, thực hiện leo thang đặc quyền bằng cách giả dạng lời nhắc “python.exe” để vượt qua bảo vệ DPAPI.

Để đánh cắp thông tin đăng nhập, phần mềm giả lập lsass.exe nhằm truy cập đặc quyền SYSTEM, giải mã các khối AES-GCM từ cơ sở dữ liệu Chrome Login Data và Local State, kể cả các khóa được mã hóa theo chuẩn DPAPI v10 và v20.

Phân tích hành vi cho thấy việc sử dụng User-Agent mặc định python-requests và các yêu cầu C2 gửi liên tục là dấu hiệu nhận biết. Tuy nhiên, tỉ lệ phát hiện ban đầu trên VirusTotal khá thấp (chỉ 0–3 công cụ nhận diện), trong khi trong môi trường sandbox, phần mềm lại bị đánh dấu có mức nguy hiểm cao.

Các chiến thuật, kỹ thuật và quy trình (TTP) của phần mềm này tương ứng với khung MITRE ATT&CK, bao gồm:

- Ngụy trang (T1036)

- Trình thông dịch tập lệnh (T1059)

- Khám phá tệp (T1083)

- Truy vấn Registry (T1012)

Giải pháp phòng vệ bao gồm:

- Sử dụng sandbox phát hiện hành vi

- Đào tạo nhân viên tránh thực thi lệnh không xác minh

- Hạn chế đặc quyền truy cập

- Giám sát lưu lượng mạng bất thường

- Củng cố bảo mật trình duyệt

- Tên miền: 360scanner[.]store

- IP: 13[.]107.246[.]45, 151[.]243.101[.]229

- URL: https[:]//360scanner[.]store/cam-v-b74si.fix, http[:]//151[.]243[.]101[.]229[:]8080/

- Tập tin: chrome_logins_dump.txt, gather.tar.gz

- Hash SHA256:

- auto.py.bin: bb794019f8a63966e4a16063dc785fafe8a5f7c7553bcd3da661c7054c6674c7

- command.py.bin: c4fd45bb8c33a5b0fa5189306eb65fa3db53a53c1092078ec62f3fc19bc05dcb

- config.py.bin: c7ecf8be40c1e9a9a8c3d148eb2ae2c0c64119ab46f51f603a00b812a7be3b45

- nvidia.py.bin: a179caf1b7d293f7c14021b80deecd2b42bbd409e052da767e0d383f71625940

- util.py.bin: ef04a839f60911a5df2408aebd6d9af432229d95b4814132ee589f178005c72f

- Mutex: .store

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview