Duy Linh

Writer

Vào tháng 9 năm 2025, nhóm nghiên cứu bảo mật của Kandji đã phát hiện một chiến dịch tinh vi, trong đó các tin tặc tạo nhiều trang Homebrew giả mạo, mô phỏng hoàn hảo trang chính thức brew.sh. Những tên miền này ẩn chứa mã độc hại, ngụy trang dưới dạng tập lệnh cài đặt Homebrew hợp lệ.

Tin tặc nhắm mục tiêu vào người dùng macOS bằng các trang web Homebrew giả mạo để phát tán phần mềm độc hại

Trong vài năm qua, các trình quản lý gói đã trở thành mục tiêu của nhiều cuộc tấn công chuỗi cung ứng, với hàng loạt sự cố nghiêm trọng liên quan đến NPM và PyPI. Homebrew – công cụ quản lý gói phổ biến nhất trên macOS – vốn được xem là an toàn, nay cũng bị nhắm đến.

Khi người dùng tìm kiếm “Homebrew compromise” trên mạng, hầu như không thấy cảnh báo nào gần đây, khác hẳn các vụ việc liên quan đến sâu Shai-Hulud trên NPM. Tuy nhiên, thay vì tấn công vào mã nguồn, kẻ xấu đã chuyển sang sao chép chính trang web Homebrew để đánh lừa người dùng cuối.

Trong vòng một tuần, Kandji phát hiện bốn tên miền độc hại như homebrewoneline[.]org, trỏ đến địa chỉ IP 38[.]146[.]27[.]144. Tất cả đều là bản sao hoàn chỉnh của trang Homebrew thật, nhưng với điểm khác biệt tinh vi: chúng khóa toàn bộ tùy chọn thao tác thủ công và buộc người dùng bấm vào nút “Sao chép” – nơi mã độc được chèn vào bảng tạm mà không hề hay biết.

Trong mã, các chú thích tiếng Nga tiết lộ rằng kẻ tấn công sử dụng tải trọng mã hóa base64 và thậm chí kết nối đến các kênh như Telegram để trích xuất dữ liệu. Thiết kế dạng mô-đun cho phép chúng thay đổi payload dễ dàng, cho thấy đây là một mô hình “dịch vụ phần mềm độc hại” có tổ chức.

Bên cạnh đó, hạ tầng tấn công còn phát tán Odyssey Stealer, công cụ chuyên đánh cắp thông tin đăng nhập và duy trì quyền kiểm soát hệ thống nạn nhân. Dù giao diện trang web giả mạo gần như giống hệt bản thật, nhưng sự khác biệt duy nhất – không có chức năng sao chép thủ công – lại chính là cái bẫy.

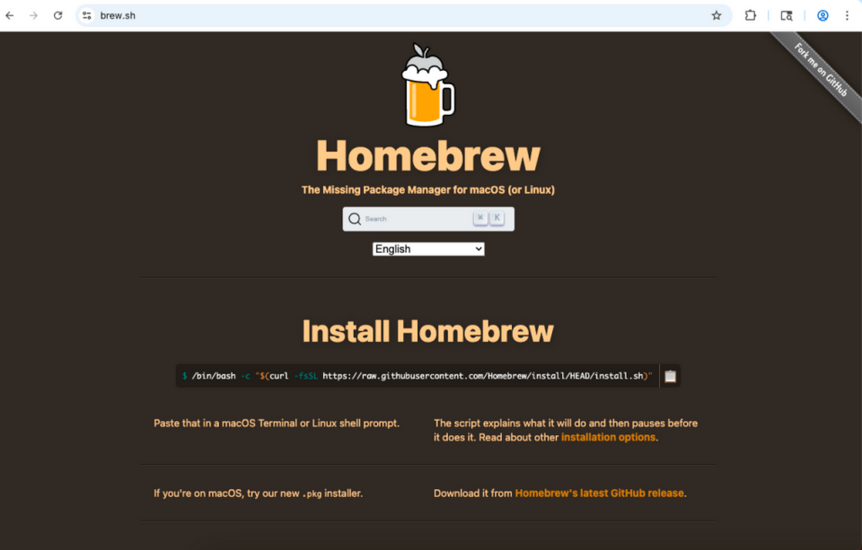

Ảnh chụp màn hình trang cài đặt Homebrew thực tế.

Mối nguy lớn nhất không nằm ở giao diện, mà ở dòng mã ẩn trong bảng tạm, bị dán vào terminal của người dùng mà họ không hề nhận ra.

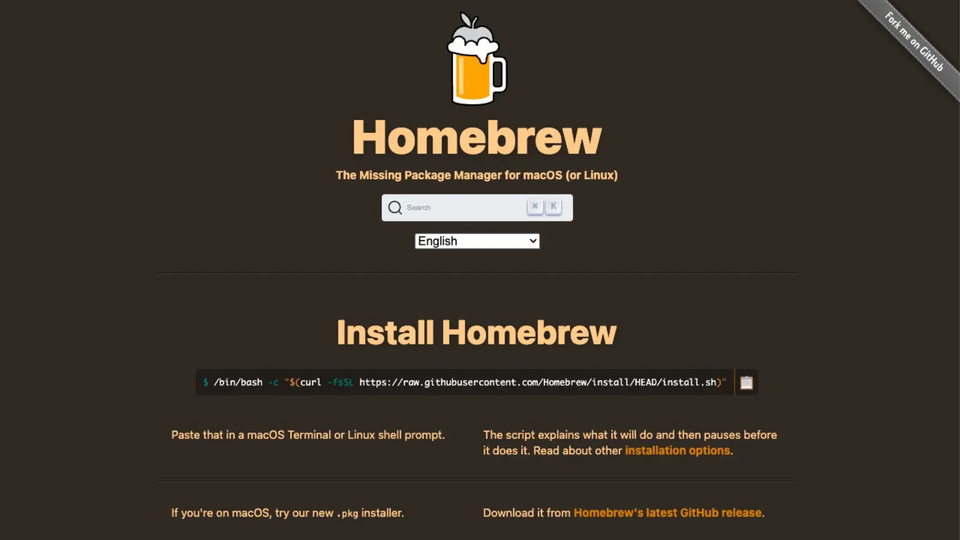

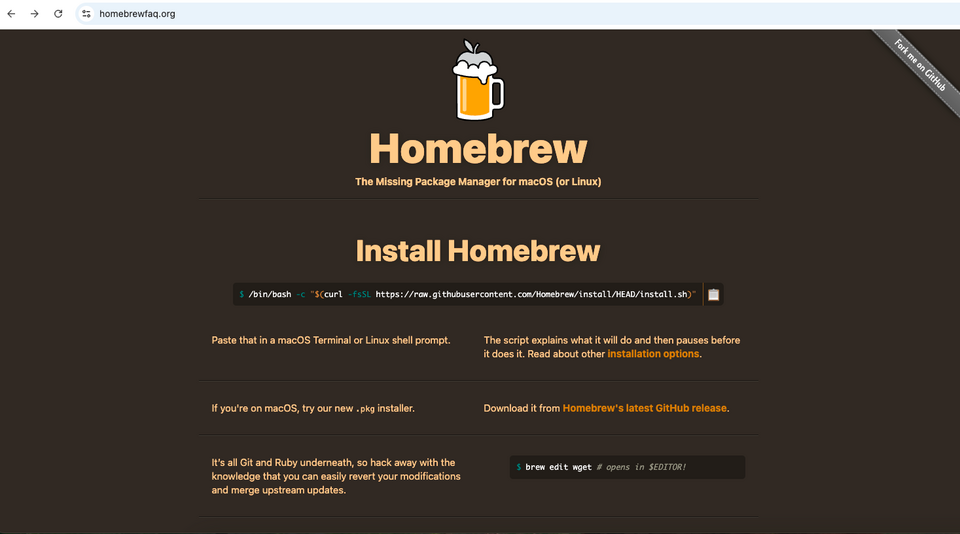

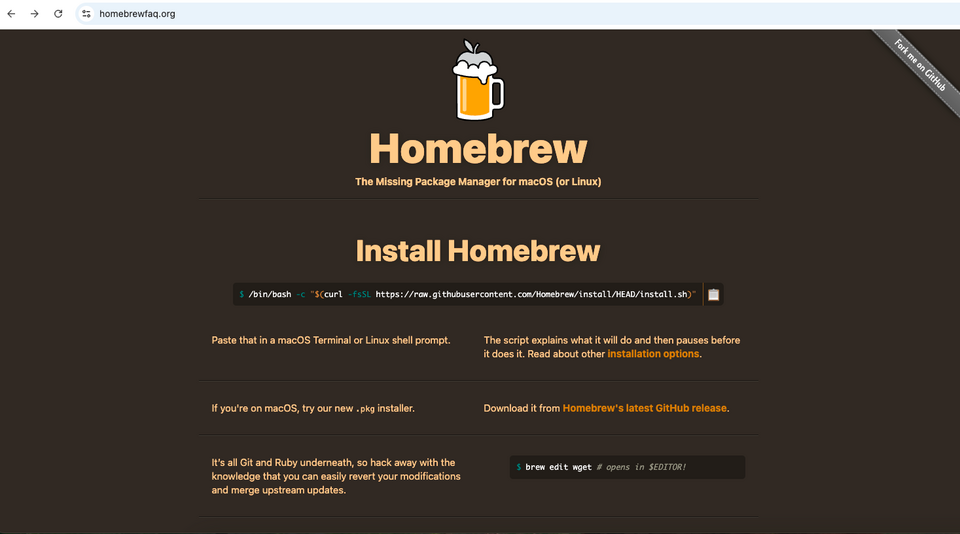

Ảnh chụp màn hình trang cài đặt Homebrew giả mạo.

Chiến dịch này là lời nhắc mạnh mẽ rằng bảo mật chuỗi cung ứng không chỉ dừng ở gói phần mềm, mà còn bao gồm cả công cụ quản lý. Người dùng nên xác minh tên miền brew.sh, kiểm tra nội dung clipboard trước khi dán lệnh, và tránh sử dụng mã từ trang không xác thực.

Doanh nghiệp cần triển khai giám sát điểm cuối (endpoint monitoring) để phát hiện lệnh tải đáng ngờ hoặc các chuỗi mã hóa base64 bất thường trong quá trình cài đặt. Kandji Threat Intelligence hiện tiếp tục theo dõi, lập danh mục hàng chục tên miền giả mạo được phát hiện, giúp cộng đồng bảo mật kịp thời ứng phó.

Khi các hình thức phần mềm độc hại dựa trên trình quản lý gói ngày càng tinh vi, việc cảnh giác và xác minh nguồn cài đặt vẫn là tuyến phòng thủ hiệu quả nhất để bảo vệ hệ thống.

Đọc chi tiết tại đây: https://gbhackers.com/homebrew-websites/

Tin tặc nhắm mục tiêu vào người dùng macOS bằng các trang web Homebrew giả mạo để phát tán phần mềm độc hại

Trong vài năm qua, các trình quản lý gói đã trở thành mục tiêu của nhiều cuộc tấn công chuỗi cung ứng, với hàng loạt sự cố nghiêm trọng liên quan đến NPM và PyPI. Homebrew – công cụ quản lý gói phổ biến nhất trên macOS – vốn được xem là an toàn, nay cũng bị nhắm đến.

Khi người dùng tìm kiếm “Homebrew compromise” trên mạng, hầu như không thấy cảnh báo nào gần đây, khác hẳn các vụ việc liên quan đến sâu Shai-Hulud trên NPM. Tuy nhiên, thay vì tấn công vào mã nguồn, kẻ xấu đã chuyển sang sao chép chính trang web Homebrew để đánh lừa người dùng cuối.

Trong vòng một tuần, Kandji phát hiện bốn tên miền độc hại như homebrewoneline[.]org, trỏ đến địa chỉ IP 38[.]146[.]27[.]144. Tất cả đều là bản sao hoàn chỉnh của trang Homebrew thật, nhưng với điểm khác biệt tinh vi: chúng khóa toàn bộ tùy chọn thao tác thủ công và buộc người dùng bấm vào nút “Sao chép” – nơi mã độc được chèn vào bảng tạm mà không hề hay biết.

Phân tích kỹ thuật và biện pháp phòng ngừa

Cốt lõi của cuộc tấn công nằm trong đoạn mã JavaScript nhúng, có chức năng thay thế nội dung trong bảng tạm khi người dùng nhấn “Sao chép”. Tập lệnh gọi hàm copyInstallCommand() để ghi thêm lệnh ẩn, đồng thời gửi dữ liệu về notify.php nhằm thu thập siêu dữ liệu như thời gian nhấp chuột và môi trường hệ thống.Trong mã, các chú thích tiếng Nga tiết lộ rằng kẻ tấn công sử dụng tải trọng mã hóa base64 và thậm chí kết nối đến các kênh như Telegram để trích xuất dữ liệu. Thiết kế dạng mô-đun cho phép chúng thay đổi payload dễ dàng, cho thấy đây là một mô hình “dịch vụ phần mềm độc hại” có tổ chức.

Bên cạnh đó, hạ tầng tấn công còn phát tán Odyssey Stealer, công cụ chuyên đánh cắp thông tin đăng nhập và duy trì quyền kiểm soát hệ thống nạn nhân. Dù giao diện trang web giả mạo gần như giống hệt bản thật, nhưng sự khác biệt duy nhất – không có chức năng sao chép thủ công – lại chính là cái bẫy.

Ảnh chụp màn hình trang cài đặt Homebrew thực tế.

Mối nguy lớn nhất không nằm ở giao diện, mà ở dòng mã ẩn trong bảng tạm, bị dán vào terminal của người dùng mà họ không hề nhận ra.

Ảnh chụp màn hình trang cài đặt Homebrew giả mạo.

Chiến dịch này là lời nhắc mạnh mẽ rằng bảo mật chuỗi cung ứng không chỉ dừng ở gói phần mềm, mà còn bao gồm cả công cụ quản lý. Người dùng nên xác minh tên miền brew.sh, kiểm tra nội dung clipboard trước khi dán lệnh, và tránh sử dụng mã từ trang không xác thực.

Doanh nghiệp cần triển khai giám sát điểm cuối (endpoint monitoring) để phát hiện lệnh tải đáng ngờ hoặc các chuỗi mã hóa base64 bất thường trong quá trình cài đặt. Kandji Threat Intelligence hiện tiếp tục theo dõi, lập danh mục hàng chục tên miền giả mạo được phát hiện, giúp cộng đồng bảo mật kịp thời ứng phó.

Khi các hình thức phần mềm độc hại dựa trên trình quản lý gói ngày càng tinh vi, việc cảnh giác và xác minh nguồn cài đặt vẫn là tuyến phòng thủ hiệu quả nhất để bảo vệ hệ thống.

Đọc chi tiết tại đây: https://gbhackers.com/homebrew-websites/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview