Duy Linh

Writer

Ngày 17/9/2025, GitLab Threat Intelligence cho biết đã phát hiện cơ sở hạ tầng phân phối phần mềm độc hại BeaverTail và InvisibleFerret do các nhóm tin tặc Triều Tiên Contagious Interview và Famous Chollima vận hành từ tháng 5/2025.

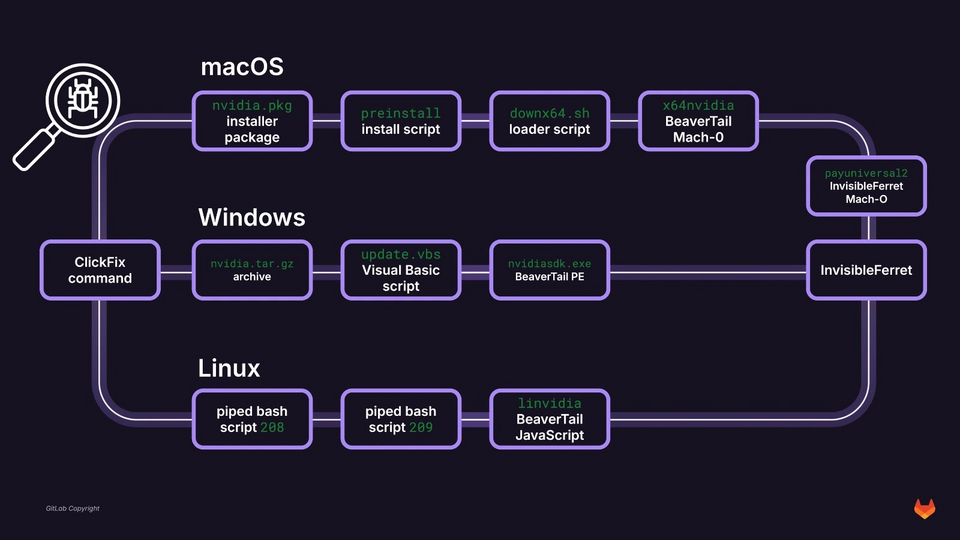

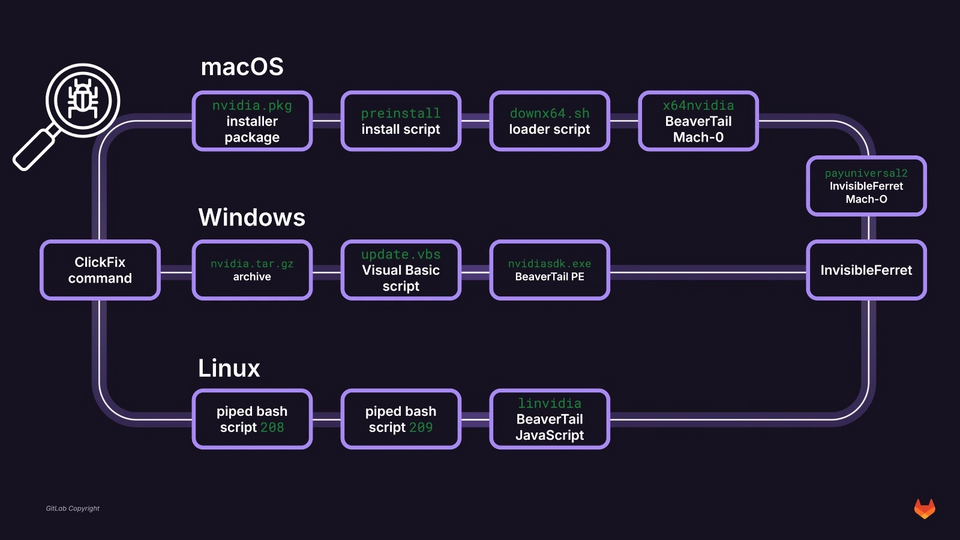

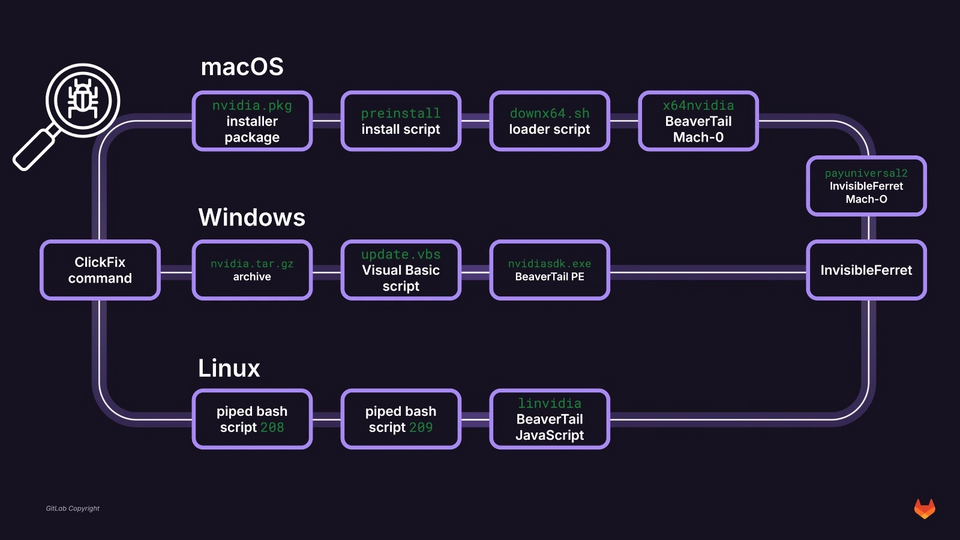

Chiến dịch này khai thác kỹ thuật mồi nhử ClickFix, không nhắm vào các nhà phát triển phần mềm như trước mà tập trung vào nhân sự marketing và giao dịch trong lĩnh vực bán lẻ, tiền điện tử. Phần mềm độc hại được phân phối dưới dạng tệp thực thi cho macOS, Windows và Linux, thay vì dựa vào tập lệnh yêu cầu trình thông dịch.

Phần mềm độc hại BeaverTail được phân phối thông qua các kho lưu trữ độc hại nhắm vào các nhà bán lẻ

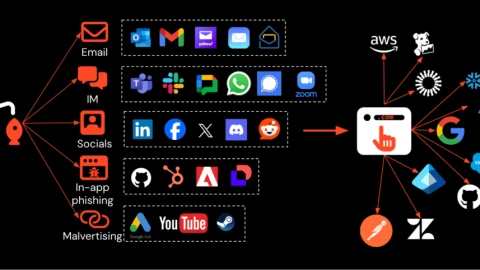

BeaverTail là mã độc đánh cắp thông tin dựa trên JavaScript, từng được Palo Alto Unit 42 ghi nhận năm 2023. Nó thường ẩn trong kho mã giả hoặc gói npm bị trojan hóa để lấy cắp dữ liệu ví tiền điện tử và thông tin đăng nhập. Sau khi lây nhiễm, nạn nhân bị tải thêm mã độc Python và RAT giai đoạn hai mang tên InvisibleFerret. ClickFix lợi dụng kỹ thuật xã hội, giả mạo CAPTCHA hoặc thông báo khắc phục sự cố để lừa người dùng thực thi lệnh độc hại.

Khác với các chiến dịch trước, lần này ClickFix được sử dụng để phát tán BeaverTail, đánh dấu sự thay đổi quan trọng trong chiến thuật. Hoạt động hiện mới ở giai đoạn thử nghiệm, tỷ lệ phát hiện thấp, chưa có dấu hiệu triển khai diện rộng.

Cách thức tấn công và khuyến nghị phòng ngừa

Từ cuối tháng 5/2025, tin tặc dựng trang web tuyển dụng giả mạo tại businesshire[.]top, dùng thông tin đăng nhập Vercel liên kết với tên miền hireproflix-iauhsmsuv-gabriels-projects-75362d20.vercel.app. Website này mạo danh doanh nghiệp web3, sàn thương mại điện tử Mỹ tuyển nhân sự bán hàng, marketing và nhà đầu tư.

Ứng viên bị yêu cầu cung cấp thông tin cá nhân, trả lời câu hỏi và quay video. Khi ghi hình, hệ thống tạo lỗi camera giả, đưa ra lệnh khắc phục tương ứng hệ điều hành. Các lệnh này gọi curl hoặc wget với tiêu đề người dùng tùy chỉnh để tải gói BeaverTail từ nvidiasdk.fly[.]dev. Nếu không có tiêu đề, tải trọng vô hại sẽ trả về nhằm né phân tích hộp cát.

Trên macOS và Windows, mã độc được đóng gói qua pkg hoặc PyInstaller để chạy kể cả khi thiếu môi trường JavaScript/Python. Với Linux, tập lệnh shell cài đặt nvm, thực thi node để chạy BeaverTail. InvisibleFerret được phân phối bằng Python hoặc nhị phân khi máy không có Python.

Chiến dịch hiện tại chỉ nhắm 8 tiện ích mở rộng Chrome, thay vì 22 như trước, và giảm một phần ba lượng mã. Windows build sử dụng kỹ thuật trích xuất phụ thuộc Python từ kho lưu trữ 7z có mật khẩu – lần đầu xuất hiện với BeaverTail.

Các chuyên gia nhận thấy xu hướng lọc tải trọng dựa trên tiêu đề và việc giấu chuỗi chỉ dừng ở cắt base64, không dùng kỹ thuật làm rối phức tạp. Ngoài ra, trang giả mạo liên kết tới GitHub RominaMabelRamirez/hflix với tài khoản dmytroviv, đồng thời chứa danh sách IP mã hóa cứng, trong đó có 188.43.33.250 thuộc TransTelecom (Nga) liên quan đến hoạt động Triều Tiên. Khi truy cập, website ghi lại IP, vị trí, thăm dò ví tiền điện tử trong trình duyệt.

GitLab đánh giá chiến dịch vẫn đang thử nghiệm vì thiếu tải trọng thứ cấp và hiện vật phát triển. Việc mở rộng mục tiêu từ giới phát triển sang nhóm marketing, bán lẻ cho thấy tin tặc Triều Tiên muốn tấn công đối tượng ít kỹ thuật hơn. Cách phát tán qua tệp thực thi chứng minh ý đồ xâm nhập hệ thống không có công cụ dành cho lập trình viên.

Các tổ chức trong ngành bán lẻ và tiền điện tử được khuyến nghị giám sát kết nối bất thường tới nvidiasdk.fly[.]dev hoặc 172.86.93.139, kiểm tra cài đặt trái phép, theo dõi các pop-up giả mạo theo kiểu ClickFix. Việc quét nhật ký máy chủ để phát hiện IP bất thường, đồng thời giám sát kho mã nguồn và chuỗi cung ứng phần mềm, là cần thiết để ngăn chặn chiến dịch ngày càng tinh vi của Triều Tiên.

Đọc chi tiết tại đây: https://gbhackers.com/beavertail-malware/

Chiến dịch này khai thác kỹ thuật mồi nhử ClickFix, không nhắm vào các nhà phát triển phần mềm như trước mà tập trung vào nhân sự marketing và giao dịch trong lĩnh vực bán lẻ, tiền điện tử. Phần mềm độc hại được phân phối dưới dạng tệp thực thi cho macOS, Windows và Linux, thay vì dựa vào tập lệnh yêu cầu trình thông dịch.

Phần mềm độc hại BeaverTail được phân phối thông qua các kho lưu trữ độc hại nhắm vào các nhà bán lẻ

BeaverTail là mã độc đánh cắp thông tin dựa trên JavaScript, từng được Palo Alto Unit 42 ghi nhận năm 2023. Nó thường ẩn trong kho mã giả hoặc gói npm bị trojan hóa để lấy cắp dữ liệu ví tiền điện tử và thông tin đăng nhập. Sau khi lây nhiễm, nạn nhân bị tải thêm mã độc Python và RAT giai đoạn hai mang tên InvisibleFerret. ClickFix lợi dụng kỹ thuật xã hội, giả mạo CAPTCHA hoặc thông báo khắc phục sự cố để lừa người dùng thực thi lệnh độc hại.

Khác với các chiến dịch trước, lần này ClickFix được sử dụng để phát tán BeaverTail, đánh dấu sự thay đổi quan trọng trong chiến thuật. Hoạt động hiện mới ở giai đoạn thử nghiệm, tỷ lệ phát hiện thấp, chưa có dấu hiệu triển khai diện rộng.

Cách thức tấn công và khuyến nghị phòng ngừa

Từ cuối tháng 5/2025, tin tặc dựng trang web tuyển dụng giả mạo tại businesshire[.]top, dùng thông tin đăng nhập Vercel liên kết với tên miền hireproflix-iauhsmsuv-gabriels-projects-75362d20.vercel.app. Website này mạo danh doanh nghiệp web3, sàn thương mại điện tử Mỹ tuyển nhân sự bán hàng, marketing và nhà đầu tư.

Ứng viên bị yêu cầu cung cấp thông tin cá nhân, trả lời câu hỏi và quay video. Khi ghi hình, hệ thống tạo lỗi camera giả, đưa ra lệnh khắc phục tương ứng hệ điều hành. Các lệnh này gọi curl hoặc wget với tiêu đề người dùng tùy chỉnh để tải gói BeaverTail từ nvidiasdk.fly[.]dev. Nếu không có tiêu đề, tải trọng vô hại sẽ trả về nhằm né phân tích hộp cát.

Trên macOS và Windows, mã độc được đóng gói qua pkg hoặc PyInstaller để chạy kể cả khi thiếu môi trường JavaScript/Python. Với Linux, tập lệnh shell cài đặt nvm, thực thi node để chạy BeaverTail. InvisibleFerret được phân phối bằng Python hoặc nhị phân khi máy không có Python.

Chiến dịch hiện tại chỉ nhắm 8 tiện ích mở rộng Chrome, thay vì 22 như trước, và giảm một phần ba lượng mã. Windows build sử dụng kỹ thuật trích xuất phụ thuộc Python từ kho lưu trữ 7z có mật khẩu – lần đầu xuất hiện với BeaverTail.

Các chuyên gia nhận thấy xu hướng lọc tải trọng dựa trên tiêu đề và việc giấu chuỗi chỉ dừng ở cắt base64, không dùng kỹ thuật làm rối phức tạp. Ngoài ra, trang giả mạo liên kết tới GitHub RominaMabelRamirez/hflix với tài khoản dmytroviv, đồng thời chứa danh sách IP mã hóa cứng, trong đó có 188.43.33.250 thuộc TransTelecom (Nga) liên quan đến hoạt động Triều Tiên. Khi truy cập, website ghi lại IP, vị trí, thăm dò ví tiền điện tử trong trình duyệt.

GitLab đánh giá chiến dịch vẫn đang thử nghiệm vì thiếu tải trọng thứ cấp và hiện vật phát triển. Việc mở rộng mục tiêu từ giới phát triển sang nhóm marketing, bán lẻ cho thấy tin tặc Triều Tiên muốn tấn công đối tượng ít kỹ thuật hơn. Cách phát tán qua tệp thực thi chứng minh ý đồ xâm nhập hệ thống không có công cụ dành cho lập trình viên.

Các tổ chức trong ngành bán lẻ và tiền điện tử được khuyến nghị giám sát kết nối bất thường tới nvidiasdk.fly[.]dev hoặc 172.86.93.139, kiểm tra cài đặt trái phép, theo dõi các pop-up giả mạo theo kiểu ClickFix. Việc quét nhật ký máy chủ để phát hiện IP bất thường, đồng thời giám sát kho mã nguồn và chuỗi cung ứng phần mềm, là cần thiết để ngăn chặn chiến dịch ngày càng tinh vi của Triều Tiên.

Đọc chi tiết tại đây: https://gbhackers.com/beavertail-malware/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview