Duy Linh

Writer

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch mã độc mới, sử dụng trí tuệ nhân tạo để tăng cường khả năng che giấu và vượt qua các hệ thống diệt vi-rút truyền thống. Những kẻ tấn công phân phối ứng dụng trojan mạo danh một dịch vụ giao hàng nổi tiếng tại Hàn Quốc, áp dụng chiến thuật nhiều lớp để né tránh kiểm soát bảo mật và duy trì cơ sở hạ tầng chỉ huy kiểm soát (C2) ổn định.

Ứng dụng độc hại được làm mờ bằng AI vượt qua khả năng phát hiện của phần mềm diệt vi-rút để phân phối phần mềm độc hại

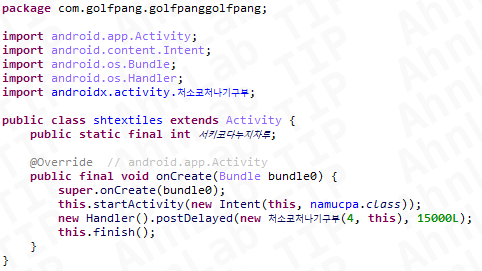

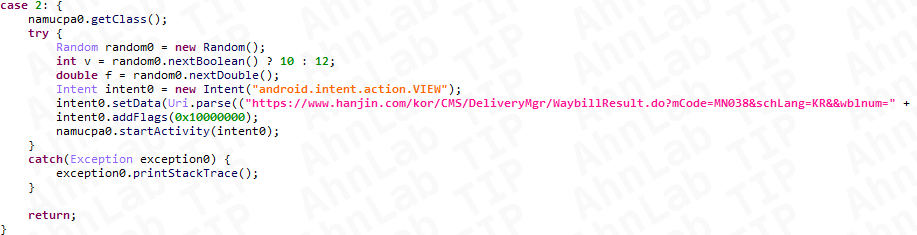

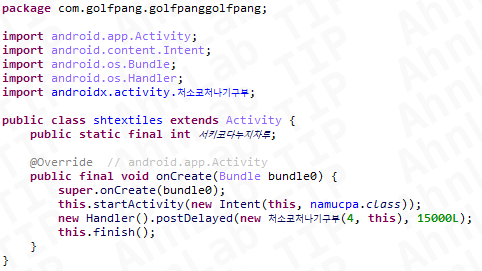

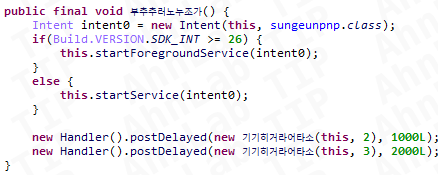

Chiến dịch này đánh dấu bước nâng cấp lớn về mức độ tinh vi khi kẻ tấn công kết hợp AI với các kỹ thuật đóng gói và che giấu dựa trên ProGuard. Các nhà phân tích phát hiện tên biến, mã định danh lớp và tên hàm bị che giấu bằng những chuỗi tiếng Hàn gồm tám ký tự vô nghĩa, khiến việc đảo ngược mã khó hơn đáng kể.

Làm mờ tên biến theo tiếng Hàn.

Cách che giấu tên do AI tạo ra khác hẳn các kỹ thuật tĩnh trước đây vốn dễ bị nhận diện. Dù tên lớp và hàm bị làm mờ mạnh, mã định danh tài nguyên vẫn được giữ nguyên cho thấy kẻ tấn công tính toán kỹ giữa né tránh phát hiện và duy trì chức năng ứng dụng. Chiến lược che giấu có chọn lọc phản ánh một tác nhân đe dọa già dặn, biết cân bằng giữa ẩn mình và hoạt động ổn định của phần mềm độc hại.

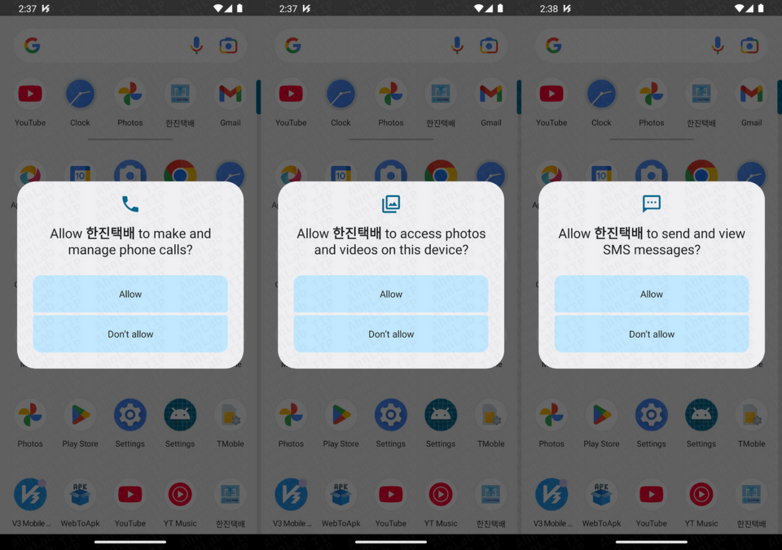

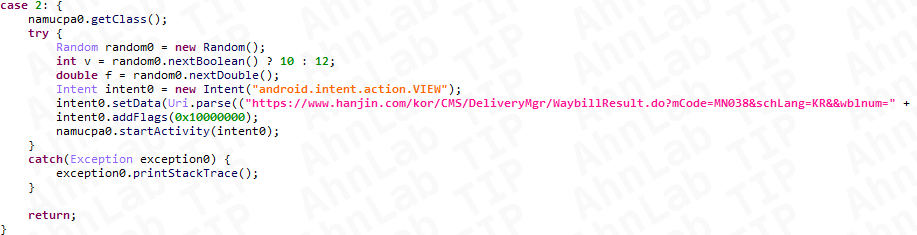

Khi người dùng cài đặt ứng dụng, giao diện hiển thị giống hệt một dịch vụ theo dõi giao hàng hợp pháp tại Hàn Quốc. Sau khi được cấp quyền, ứng dụng kết nối đến trang web theo dõi thật bằng số vận đơn được tạo ngẫu nhiên, tạo cảm giác hoạt động bình thường trong khi mã độc vẫn chạy nền.

Cách kết hợp giao diện hợp pháp và mã độc nền giúp tăng tỷ lệ lây nhiễm, đặc biệt trong giai đoạn xin quyền truy cập quan trọng.

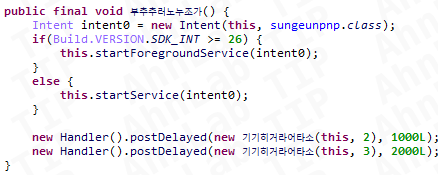

Tên lớp được viết tắt bằng tiếng Hàn.

Ngoài ra, chúng còn xâm nhập trang web hợp pháp và sử dụng làm máy chủ C2 mà không cần sự đồng ý của quản trị viên. Chiến thuật này giúp chúng phục hồi nhanh nếu bị gỡ bỏ, tận dụng chứng chỉ HTTPS hợp pháp để mã hóa liên lạc và che giấu hành vi độc hại dưới dạng lưu lượng bình thường. Chủ trang web hoàn toàn không biết hạ tầng của họ bị chiếm dụng để phục vụ đánh cắp dữ liệu.

Truy cập trang tra cứu số vận đơn ngẫu nhiên.

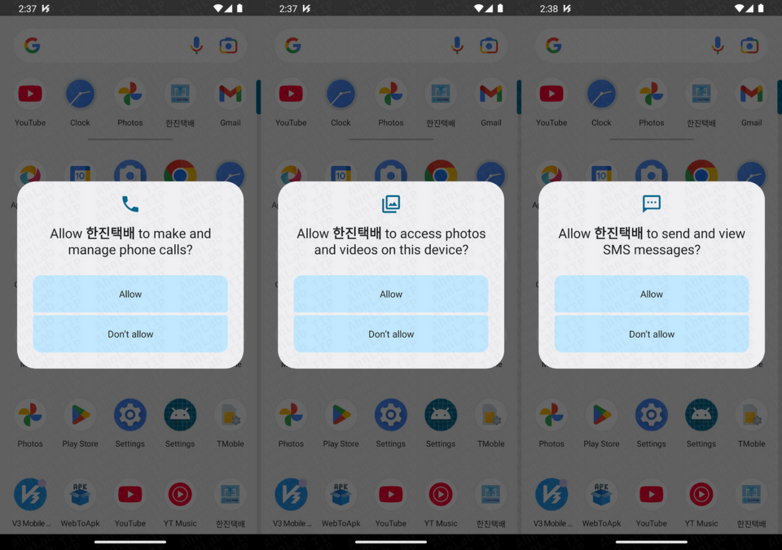

Khi ứng dụng khởi chạy, nó yêu cầu các quyền cần thiết để thực hiện hành vi độc hại. Các kỹ thuật phát hiện dựa trên chữ ký trở nên kém hiệu quả vì mẫu che giấu không còn nhất quán, đặc biệt khi tên do AI tạo ra không theo quy tắc cố định. Việc sử dụng hạ tầng hợp pháp khiến lưu lượng trông như đến từ nguồn uy tín, tiếp tục làm phức tạp quá trình phát hiện.

Yêu cầu xin phép.

Các chuyên gia khuyến cáo triển khai giám sát hành vi, phát hiện bất thường trong cấp quyền, lưu lượng mạng lạ hướng đến cổng thông tin Hàn Quốc và dấu hiệu truy xuất trích xuất dữ liệu trái phép. Bên cạnh đó, tổ chức cần kiểm tra bảo mật định kỳ hạ tầng web để phát hiện việc sử dụng C2 trái phép và áp dụng biện pháp kiểm soát truy cập mạnh hơn.

Sự xuất hiện của các kỹ thuật che giấu hỗ trợ bởi AI cho thấy tác nhân đe dọa đang nhanh chóng áp dụng công nghệ mới để tăng hiệu quả hoạt động. Điều này đặt ra yêu cầu cấp thiết cho các nhóm an ninh phải nâng cấp phương pháp phát hiện theo hướng chủ động và dựa trên hành vi. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven/

Ứng dụng độc hại được làm mờ bằng AI vượt qua khả năng phát hiện của phần mềm diệt vi-rút để phân phối phần mềm độc hại

Chiến dịch này đánh dấu bước nâng cấp lớn về mức độ tinh vi khi kẻ tấn công kết hợp AI với các kỹ thuật đóng gói và che giấu dựa trên ProGuard. Các nhà phân tích phát hiện tên biến, mã định danh lớp và tên hàm bị che giấu bằng những chuỗi tiếng Hàn gồm tám ký tự vô nghĩa, khiến việc đảo ngược mã khó hơn đáng kể.

Làm mờ tên biến theo tiếng Hàn.

Cách che giấu tên do AI tạo ra khác hẳn các kỹ thuật tĩnh trước đây vốn dễ bị nhận diện. Dù tên lớp và hàm bị làm mờ mạnh, mã định danh tài nguyên vẫn được giữ nguyên cho thấy kẻ tấn công tính toán kỹ giữa né tránh phát hiện và duy trì chức năng ứng dụng. Chiến lược che giấu có chọn lọc phản ánh một tác nhân đe dọa già dặn, biết cân bằng giữa ẩn mình và hoạt động ổn định của phần mềm độc hại.

Khi người dùng cài đặt ứng dụng, giao diện hiển thị giống hệt một dịch vụ theo dõi giao hàng hợp pháp tại Hàn Quốc. Sau khi được cấp quyền, ứng dụng kết nối đến trang web theo dõi thật bằng số vận đơn được tạo ngẫu nhiên, tạo cảm giác hoạt động bình thường trong khi mã độc vẫn chạy nền.

Cách kết hợp giao diện hợp pháp và mã độc nền giúp tăng tỷ lệ lây nhiễm, đặc biệt trong giai đoạn xin quyền truy cập quan trọng.

Chiến thuật ẩn mình trong hạ tầng hợp pháp

Chiến dịch này dùng phương pháp hạ tầng C2 khéo léo để tránh bị triệt phá. Thay vì dùng tên miền C2 thông thường, kẻ tấn công nhúng cứng địa chỉ máy chủ vào các bài đăng blog trên những cổng thông tin hợp pháp của Hàn Quốc. Khi chạy, ứng dụng tự động lấy địa chỉ C2 từ nội dung blog, biến các nền tảng uy tín thành kho chứa hạ tầng lệnh.

Tên lớp được viết tắt bằng tiếng Hàn.

Ngoài ra, chúng còn xâm nhập trang web hợp pháp và sử dụng làm máy chủ C2 mà không cần sự đồng ý của quản trị viên. Chiến thuật này giúp chúng phục hồi nhanh nếu bị gỡ bỏ, tận dụng chứng chỉ HTTPS hợp pháp để mã hóa liên lạc và che giấu hành vi độc hại dưới dạng lưu lượng bình thường. Chủ trang web hoàn toàn không biết hạ tầng của họ bị chiếm dụng để phục vụ đánh cắp dữ liệu.

Truy cập trang tra cứu số vận đơn ngẫu nhiên.

Khi ứng dụng khởi chạy, nó yêu cầu các quyền cần thiết để thực hiện hành vi độc hại. Các kỹ thuật phát hiện dựa trên chữ ký trở nên kém hiệu quả vì mẫu che giấu không còn nhất quán, đặc biệt khi tên do AI tạo ra không theo quy tắc cố định. Việc sử dụng hạ tầng hợp pháp khiến lưu lượng trông như đến từ nguồn uy tín, tiếp tục làm phức tạp quá trình phát hiện.

Yêu cầu xin phép.

Các chuyên gia khuyến cáo triển khai giám sát hành vi, phát hiện bất thường trong cấp quyền, lưu lượng mạng lạ hướng đến cổng thông tin Hàn Quốc và dấu hiệu truy xuất trích xuất dữ liệu trái phép. Bên cạnh đó, tổ chức cần kiểm tra bảo mật định kỳ hạ tầng web để phát hiện việc sử dụng C2 trái phép và áp dụng biện pháp kiểm soát truy cập mạnh hơn.

Sự xuất hiện của các kỹ thuật che giấu hỗ trợ bởi AI cho thấy tác nhân đe dọa đang nhanh chóng áp dụng công nghệ mới để tăng hiệu quả hoạt động. Điều này đặt ra yêu cầu cấp thiết cho các nhóm an ninh phải nâng cấp phương pháp phát hiện theo hướng chủ động và dựa trên hành vi. (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/ai-driven/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview