Nguyễn Tiến Đạt

Intern Writer

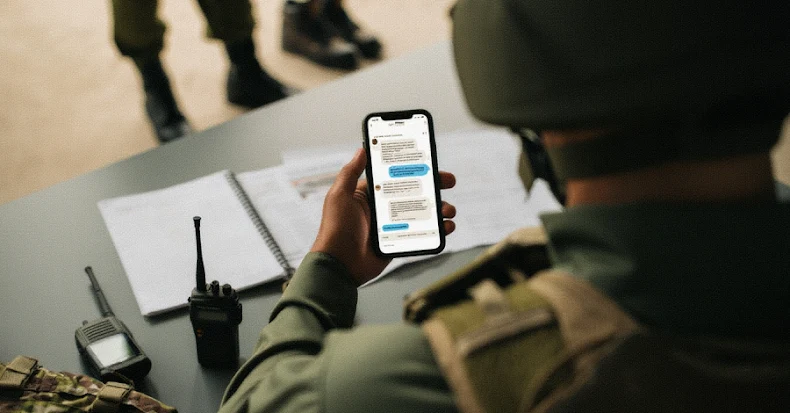

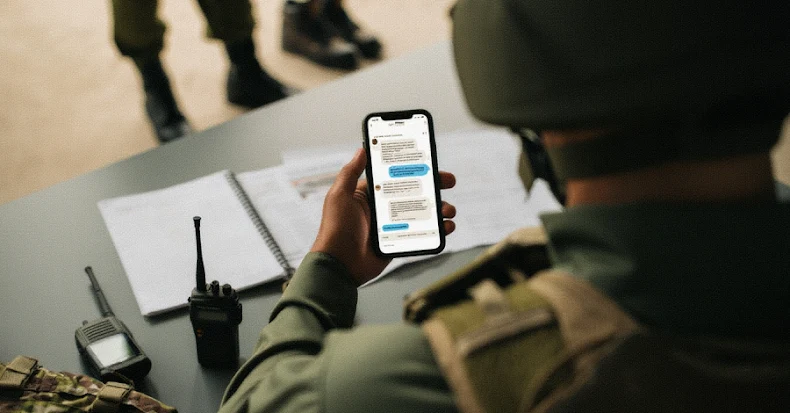

Nhóm tin tặc UAC-0184, được cho là có liên hệ với Nga, vừa bị phát hiện tiến hành các chiến dịch gián điệp mạng quy mô lớn nhắm vào các cơ quan quân sự và chính phủ Ukraine, bằng cách lợi dụng nền tảng nhắn tin Viber để phát tán phần mềm độc hại.

Theo Trung tâm Tình báo Mối đe dọa 360, trong suốt năm 2025, nhóm này duy trì hoạt động thu thập thông tin tình báo với cường độ cao, tập trung vào các mục tiêu có giá trị chiến lược của Ukraine. UAC-0184 cũng được theo dõi dưới tên Hive0156, và được biết đến rộng rãi với việc sử dụng các chủ đề chiến tranh trong email lừa đảo để phát tán Hijack Loader, từ đó triển khai Remcos RAT trên hệ thống nạn nhân.

Nhóm tin tặc này lần đầu tiên được CERT-UA ghi nhận vào đầu tháng 1/2024. Các chiến dịch trước đó cho thấy UAC-0184 từng sử dụng Signal và Telegram làm kênh phát tán mã độc. Những phát hiện mới nhất cho thấy chiến thuật này đã được mở rộng sang Viber, phản ánh khả năng thích ứng nhanh của nhóm trước các biện pháp phòng thủ.

Khi được kích hoạt, các tệp LNK sẽ hiển thị tài liệu giả để đánh lạc hướng, đồng thời thực thi Hijack Loader trong nền. Trình tải này sử dụng PowerShell để tải về một tệp ZIP thứ hai có tên “smoothieks.zip” từ máy chủ từ xa, khởi động quá trình lây nhiễm nhiều giai đoạn.

Hijack Loader được tái cấu trúc và triển khai hoàn toàn trong bộ nhớ, sử dụng các kỹ thuật như tải DLL từ bên ngoài và ghi đè mô-đun, nhằm né tránh sự phát hiện của các giải pháp bảo mật. Trong quá trình này, trình tải còn quét môi trường hệ thống, tìm kiếm các sản phẩm bảo mật đã cài đặt như Kaspersky, Avast, BitDefender, AVG, Emsisoft, Webroot và Microsoft, thông qua việc tính toán mã băm CRC32 của các thành phần liên quan.

Ngoài việc thiết lập cơ chế duy trì hoạt động bằng tác vụ theo lịch trình, Hijack Loader còn thực hiện các bước làm suy yếu khả năng phát hiện dựa trên chữ ký tĩnh, trước khi bí mật triển khai Remcos RAT bằng cách tiêm mã vào tiến trình “chime.exe”.

Remcos RAT là một công cụ quản trị từ xa cho phép kẻ tấn công quản lý điểm cuối, thực thi payload, giám sát hoạt động hệ thống và đánh cắp dữ liệu nhạy cảm. Dù được quảng bá như một phần mềm quản lý hợp pháp, Remcos thường xuyên bị lạm dụng trong các chiến dịch gián điệp mạng và đánh cắp thông tin.

Theo Trung tâm Tình báo Mối đe dọa 360, thông qua bảng điều khiển đồ họa (GUI) của Remcos, kẻ tấn công có thể thực hiện các thao tác tự động hàng loạt hoặc điều khiển thủ công chính xác, giúp chúng duy trì quyền kiểm soát hệ thống nạn nhân trong thời gian dài mà không bị phát hiện.(thehackernews)

Theo Trung tâm Tình báo Mối đe dọa 360, trong suốt năm 2025, nhóm này duy trì hoạt động thu thập thông tin tình báo với cường độ cao, tập trung vào các mục tiêu có giá trị chiến lược của Ukraine. UAC-0184 cũng được theo dõi dưới tên Hive0156, và được biết đến rộng rãi với việc sử dụng các chủ đề chiến tranh trong email lừa đảo để phát tán Hijack Loader, từ đó triển khai Remcos RAT trên hệ thống nạn nhân.

Nhóm tin tặc này lần đầu tiên được CERT-UA ghi nhận vào đầu tháng 1/2024. Các chiến dịch trước đó cho thấy UAC-0184 từng sử dụng Signal và Telegram làm kênh phát tán mã độc. Những phát hiện mới nhất cho thấy chiến thuật này đã được mở rộng sang Viber, phản ánh khả năng thích ứng nhanh của nhóm trước các biện pháp phòng thủ.

Chuỗi tấn công qua Viber và cơ chế triển khai Remcos RAT

Chuỗi tấn công bắt đầu bằng việc gửi các tệp ZIP độc hại qua Viber, bên trong chứa nhiều tệp phím tắt Windows (LNK) được ngụy trang dưới dạng tài liệu Microsoft Word và Excel chính thức. Mục đích của các tệp LNK này là đóng vai trò tài liệu mồi nhử, giúp nạn nhân mất cảnh giác và mở tệp.Khi được kích hoạt, các tệp LNK sẽ hiển thị tài liệu giả để đánh lạc hướng, đồng thời thực thi Hijack Loader trong nền. Trình tải này sử dụng PowerShell để tải về một tệp ZIP thứ hai có tên “smoothieks.zip” từ máy chủ từ xa, khởi động quá trình lây nhiễm nhiều giai đoạn.

Hijack Loader được tái cấu trúc và triển khai hoàn toàn trong bộ nhớ, sử dụng các kỹ thuật như tải DLL từ bên ngoài và ghi đè mô-đun, nhằm né tránh sự phát hiện của các giải pháp bảo mật. Trong quá trình này, trình tải còn quét môi trường hệ thống, tìm kiếm các sản phẩm bảo mật đã cài đặt như Kaspersky, Avast, BitDefender, AVG, Emsisoft, Webroot và Microsoft, thông qua việc tính toán mã băm CRC32 của các thành phần liên quan.

Ngoài việc thiết lập cơ chế duy trì hoạt động bằng tác vụ theo lịch trình, Hijack Loader còn thực hiện các bước làm suy yếu khả năng phát hiện dựa trên chữ ký tĩnh, trước khi bí mật triển khai Remcos RAT bằng cách tiêm mã vào tiến trình “chime.exe”.

Remcos RAT là một công cụ quản trị từ xa cho phép kẻ tấn công quản lý điểm cuối, thực thi payload, giám sát hoạt động hệ thống và đánh cắp dữ liệu nhạy cảm. Dù được quảng bá như một phần mềm quản lý hợp pháp, Remcos thường xuyên bị lạm dụng trong các chiến dịch gián điệp mạng và đánh cắp thông tin.

Theo Trung tâm Tình báo Mối đe dọa 360, thông qua bảng điều khiển đồ họa (GUI) của Remcos, kẻ tấn công có thể thực hiện các thao tác tự động hàng loạt hoặc điều khiển thủ công chính xác, giúp chúng duy trì quyền kiểm soát hệ thống nạn nhân trong thời gian dài mà không bị phát hiện.(thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview