404 Not Found

Writer

Cisco đang gặp cảnh báo an ninh mạng nghiêm trọng khi ba lỗ hổng mới được phát hiện trên các sản phẩm cốt lõi của hãng. Hai lỗ hổng ảnh hưởng đến tường lửa ASA và Firepower Threat Defense (FTD), trong khi lỗ hổng còn lại nằm trong hệ điều hành mạng IOS/IOS XE. Những lỗ hổng này có thể cho phép hacker chiếm quyền điều khiển thiết bị và đe dọa trực tiếp tới mạng doanh nghiệp và cơ quan chính phủ trên toàn thế giới.

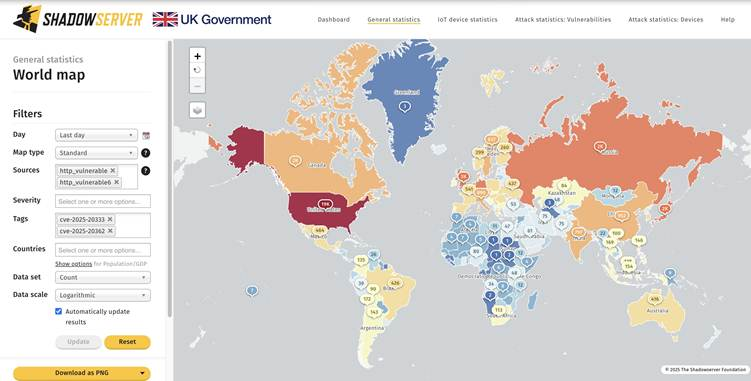

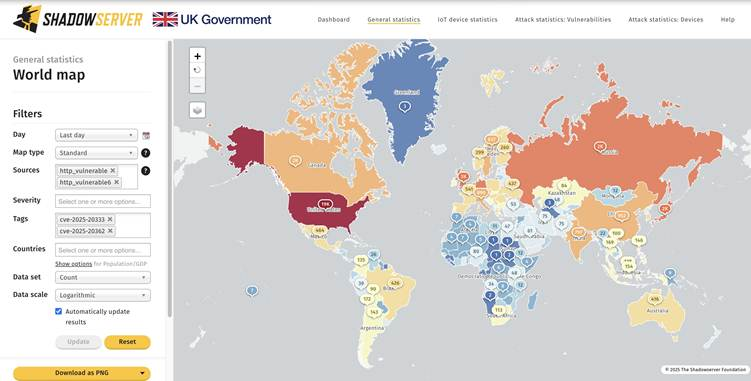

Hai lỗ hổng trong ASA và FTD là đặc biệt nghiêm trọng. Đây là những thiết bị được sử dụng rộng rãi để bảo vệ mạng doanh nghiệp, nên việc bị tấn công có thể kéo theo hậu quả lớn. Hơn 48.800 thiết bị ASA/FTD vẫn đang công khai trên Internet mà chưa được vá, tạo ra cơ hội lớn cho hacker tấn công.

CVE-2025-20333 là lỗ hổng cho phép hacker thực thi mã từ xa với mức rủi ro cao 9.8/10. Hacker có thể gửi yêu cầu độc hại để chiếm quyền điều khiển thiết bị, vô hiệu hóa các chính sách bảo vệ, xóa nhật ký hoạt động và mở đường cho các cuộc tấn công sâu hơn. Lỗ hổng thứ hai, CVE-2025-20362, cho phép hacker leo thang quyền nếu có tài khoản hợp lệ, từ tài khoản người dùng bình thường lên quyền quản trị, tức là toàn quyền thay đổi cài đặt, truy cập dữ liệu nhạy cảm và kiểm soát toàn bộ thiết bị. Khi cả hai lỗ hổng bị khai thác cùng lúc, hacker có thể di chuyển trong mạng nội bộ, lấy dữ liệu quan trọng và mở rộng quyền kiểm soát. Cisco đã phát hành bản vá 9.18.1.18 và khuyến nghị quản trị viên cập nhật ngay, đồng thời giới hạn truy cập từ các địa chỉ IP tin cậy, bật xác thực đa yếu tố, sử dụng mật khẩu mạnh và giám sát chặt chẽ hệ thống.

Hệ điều hành mạng IOS/IOS XE cũng tồn tại lỗ hổng nghiêm trọng CVE-2025-20352 trong SNMP, mức rủi ro 7.7. Hacker có thể gửi gói dữ liệu độc hại để khiến thiết bị tê liệt hoặc tự khởi động lại. Nếu có thông tin đăng nhập, hacker còn có thể thực thi mã từ xa với quyền root, nghĩa là toàn quyền trên thiết bị, từ thay đổi cài đặt, truy cập dữ liệu cho tới kiểm soát toàn bộ hệ thống. Các biện pháp phòng ngừa gồm tắt SNMP nếu không cần, chặn truy cập từ Internet, vô hiệu hóa SNMPv1/v2c và chuyển sang SNMPv3, đổi mật khẩu mặc định và giám sát lưu lượng đến cổng SNMP.

Với việc cả ba lỗ hổng đang bị khai thác thực tế cùng số lượng lớn thiết bị chưa vá, nguy cơ các tổ chức trở thành nạn nhân là rất cao. Các doanh nghiệp và cơ quan phụ thuộc vào hạ tầng Cisco cần khẩn trương rà soát hệ thống, cập nhật bản vá mới nhất và triển khai các biện pháp bảo mật bổ sung để bảo vệ mạng trước các cuộc tấn công leo thang quyền nguy hiểm.

Hai lỗ hổng trong ASA và FTD là đặc biệt nghiêm trọng. Đây là những thiết bị được sử dụng rộng rãi để bảo vệ mạng doanh nghiệp, nên việc bị tấn công có thể kéo theo hậu quả lớn. Hơn 48.800 thiết bị ASA/FTD vẫn đang công khai trên Internet mà chưa được vá, tạo ra cơ hội lớn cho hacker tấn công.

CVE-2025-20333 là lỗ hổng cho phép hacker thực thi mã từ xa với mức rủi ro cao 9.8/10. Hacker có thể gửi yêu cầu độc hại để chiếm quyền điều khiển thiết bị, vô hiệu hóa các chính sách bảo vệ, xóa nhật ký hoạt động và mở đường cho các cuộc tấn công sâu hơn. Lỗ hổng thứ hai, CVE-2025-20362, cho phép hacker leo thang quyền nếu có tài khoản hợp lệ, từ tài khoản người dùng bình thường lên quyền quản trị, tức là toàn quyền thay đổi cài đặt, truy cập dữ liệu nhạy cảm và kiểm soát toàn bộ thiết bị. Khi cả hai lỗ hổng bị khai thác cùng lúc, hacker có thể di chuyển trong mạng nội bộ, lấy dữ liệu quan trọng và mở rộng quyền kiểm soát. Cisco đã phát hành bản vá 9.18.1.18 và khuyến nghị quản trị viên cập nhật ngay, đồng thời giới hạn truy cập từ các địa chỉ IP tin cậy, bật xác thực đa yếu tố, sử dụng mật khẩu mạnh và giám sát chặt chẽ hệ thống.

Hệ điều hành mạng IOS/IOS XE cũng tồn tại lỗ hổng nghiêm trọng CVE-2025-20352 trong SNMP, mức rủi ro 7.7. Hacker có thể gửi gói dữ liệu độc hại để khiến thiết bị tê liệt hoặc tự khởi động lại. Nếu có thông tin đăng nhập, hacker còn có thể thực thi mã từ xa với quyền root, nghĩa là toàn quyền trên thiết bị, từ thay đổi cài đặt, truy cập dữ liệu cho tới kiểm soát toàn bộ hệ thống. Các biện pháp phòng ngừa gồm tắt SNMP nếu không cần, chặn truy cập từ Internet, vô hiệu hóa SNMPv1/v2c và chuyển sang SNMPv3, đổi mật khẩu mặc định và giám sát lưu lượng đến cổng SNMP.

Với việc cả ba lỗ hổng đang bị khai thác thực tế cùng số lượng lớn thiết bị chưa vá, nguy cơ các tổ chức trở thành nạn nhân là rất cao. Các doanh nghiệp và cơ quan phụ thuộc vào hạ tầng Cisco cần khẩn trương rà soát hệ thống, cập nhật bản vá mới nhất và triển khai các biện pháp bảo mật bổ sung để bảo vệ mạng trước các cuộc tấn công leo thang quyền nguy hiểm.

WhiteHat

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview