Duy Linh

Writer

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch tấn công tinh vi nhắm vào tường lửa ứng dụng web FortiWeb trên nhiều châu lục. Trong chiến dịch này, kẻ tấn công sử dụng khung điều khiển và kiểm soát Sliver để thiết lập quyền truy cập lâu dài, đồng thời xây dựng một hạ tầng proxy bí mật nhằm che giấu hoạt động xâm nhập.

Kẻ tấn công lợi dụng lỗ hổng bảo mật của FortiWeb để triển khai Sliver C2 nhằm truy cập lâu dài.

Phát hiện được đưa ra sau khi phân tích các cơ sở dữ liệu và nhật ký Sliver C2 bị lộ, được tìm thấy trong quá trình săn lùng các thư mục mở thường xuyên trên nền tảng Censys. Dữ liệu này cho thấy đây không phải là hoạt động ngẫu nhiên, mà là một chiến dịch được chuẩn bị kỹ lưỡng, tập trung khai thác các lỗ hổng bảo mật đã công khai trên những thiết bị FortiWeb đã lỗi thời.

Kẻ tấn công giành được quyền truy cập ban đầu bằng cách lợi dụng các lỗ hổng tồn tại trên nhiều thiết bị FortiWeb, đặc biệt là các phiên bản cũ trong khoảng từ 5.4.202 đến 6.1.62. Các nhà nghiên cứu đã thu thập được bằng chứng cho thấy đối thủ đã khai thác React2Shell (CVE-2025-55182), kết hợp với các lỗ hổng FortiWeb chưa được công bố để xâm nhập vào hạ tầng của nạn nhân.

Việc không xuất hiện mã chứng minh khái niệm cho các lỗ hổng FortiWeb trong chiến dịch này cho thấy khả năng cao kẻ tấn công đang nhắm tới zero-day, hoặc sử dụng các công cụ khai thác chưa từng được công khai rộng rãi.

Phân tích dấu thời gian cho thấy tên miền đầu tiên được đăng ký từ tháng 9 năm 2024, nhưng tốc độ xâm nhập tăng mạnh trong giai đoạn 22–30/12/2025, khi 30 máy chủ riêng biệt bị xâm phạm chỉ trong vòng tám ngày. Điều này phản ánh khả năng mở rộng chiến dịch nhanh chóng khi đã đạt được quyền truy cập ổn định.

Để duy trì sự hiện diện, các đối thủ thiết lập cơ chế tồn tại thông qua dịch vụ systemd và các chỉnh sửa cấu hình giám sát. Nhị phân Sliver được ngụy trang thành tiến trình cập nhật hệ thống tại đường dẫn /bin/.root/system-updater, khiến hoạt động độc hại khó bị phát hiện.

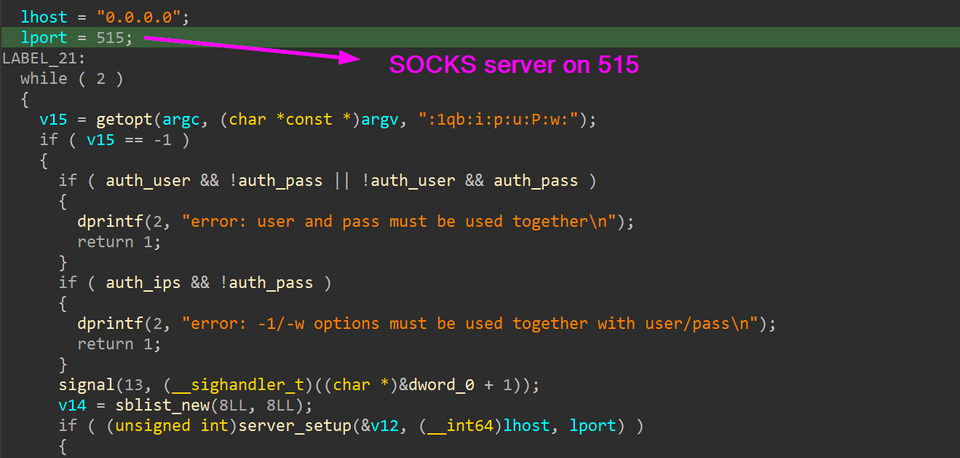

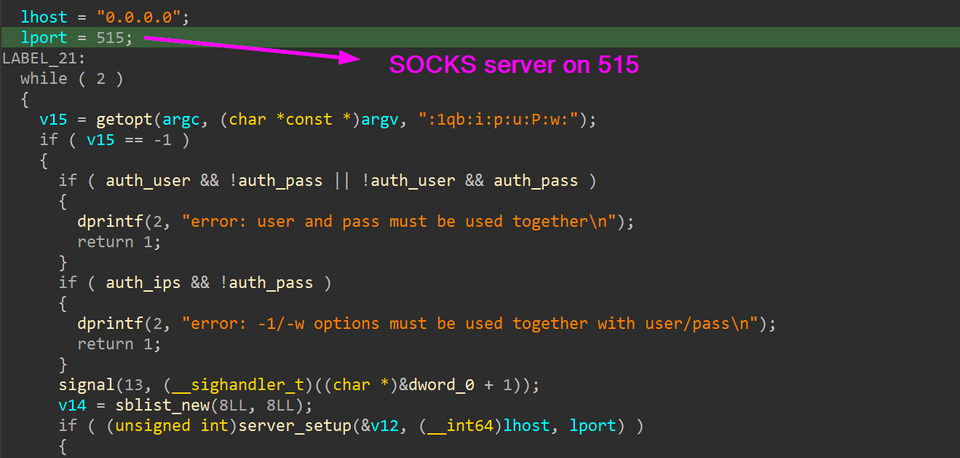

Nhằm hỗ trợ thực thi lệnh và di chuyển ngang, kẻ tấn công triển khai Fast Reverse Proxy (FRP) cùng một máy chủ proxy SOCKS microsocks được đổi tên thành “cups-lpd”. Dịch vụ này được liên kết với cổng 515, nhằm giả mạo trình nền CUPS Line Printer Daemon hợp pháp của Linux. Chiến thuật ngụy trang này cho thấy mức độ kỷ luật và hiểu biết sâu về môi trường hệ thống của kẻ tấn công.

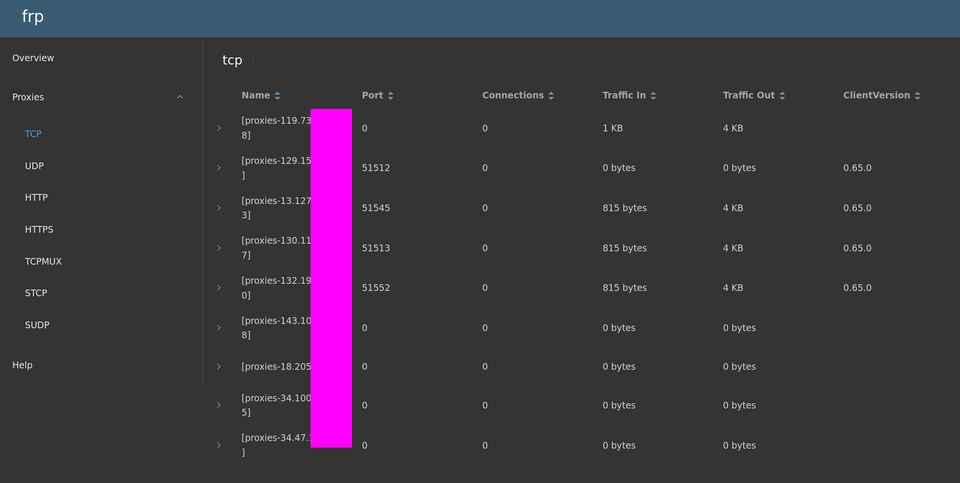

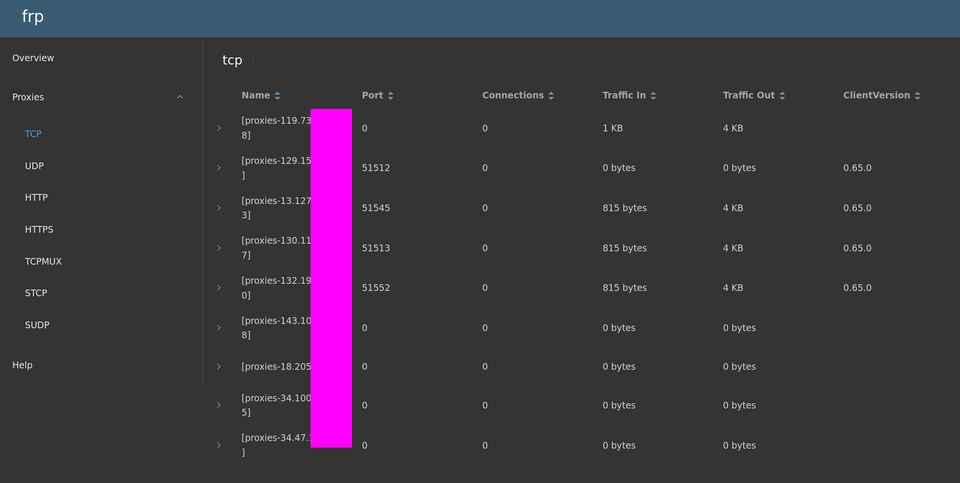

Địa chỉ IP trong cơ sở dữ liệu Sliver với máy chủ FRP.

Phân tích cơ sở dữ liệu Sliver cho thấy nhiều địa chỉ IP liên quan trực tiếp đến máy chủ FRP. Đáng chú ý, các dịch vụ SOCKS này được cấu hình lắng nghe trên cổng 515, trùng với cổng mặc định của CUPS, càng làm tăng khả năng né tránh sự chú ý của quản trị viên.

Trình nền máy in dòng CUPS dành cho Linux.

Mối đe dọa lớn hơn được các nhà nghiên cứu nhấn mạnh nằm ở một điểm mù bảo mật mang tính hệ thống. Các thiết bị FortiWeb và nhiều thiết bị biên tương tự thường không tích hợp khả năng phát hiện và phản hồi điểm cuối (EDR), trong khi các tổ chức lại hiếm khi triển khai giải pháp bảo mật bổ sung từ bên thứ ba cho lớp thiết bị này.

Hầu hết tổ chức hiện nay vẫn phụ thuộc vào EDR tập trung để giám sát máy trạm và máy chủ truyền thống, khiến các cuộc xâm nhập ở cấp độ thiết bị mạng gần như không bị phát hiện. Các nhà nghiên cứu lưu ý rằng chiến dịch này chỉ bị lộ vì kẻ tấn công vô tình để lộ nhật ký và cơ sở dữ liệu hoạt động, cho thấy có thể còn nhiều chiến dịch tương tự vẫn đang âm thầm tồn tại.

Nghiên cứu này nhấn mạnh sự cần thiết phải triển khai các biện pháp kiểm soát bù trừ trên thiết bị biên, bao gồm giám sát an ninh chuyên biệt, chương trình quản lý lỗ hổng ưu tiên cập nhật các thiết bị cũ, và phân đoạn mạng nhằm hạn chế khả năng di chuyển ngang khi vùng biên bị xâm phạm.

Việc sử dụng các tiện ích được đổi tên và dịch vụ trông hợp pháp cho thấy các tác nhân đe dọa đang liên tục thích nghi chiến thuật để né tránh phát hiện trong những môi trường mà các công cụ bảo mật truyền thống vẫn còn khả năng giám sát hạn chế.

Kẻ tấn công lợi dụng lỗ hổng bảo mật của FortiWeb để triển khai Sliver C2 nhằm truy cập lâu dài.

Phát hiện được đưa ra sau khi phân tích các cơ sở dữ liệu và nhật ký Sliver C2 bị lộ, được tìm thấy trong quá trình săn lùng các thư mục mở thường xuyên trên nền tảng Censys. Dữ liệu này cho thấy đây không phải là hoạt động ngẫu nhiên, mà là một chiến dịch được chuẩn bị kỹ lưỡng, tập trung khai thác các lỗ hổng bảo mật đã công khai trên những thiết bị FortiWeb đã lỗi thời.

Kẻ tấn công giành được quyền truy cập ban đầu bằng cách lợi dụng các lỗ hổng tồn tại trên nhiều thiết bị FortiWeb, đặc biệt là các phiên bản cũ trong khoảng từ 5.4.202 đến 6.1.62. Các nhà nghiên cứu đã thu thập được bằng chứng cho thấy đối thủ đã khai thác React2Shell (CVE-2025-55182), kết hợp với các lỗ hổng FortiWeb chưa được công bố để xâm nhập vào hạ tầng của nạn nhân.

Việc không xuất hiện mã chứng minh khái niệm cho các lỗ hổng FortiWeb trong chiến dịch này cho thấy khả năng cao kẻ tấn công đang nhắm tới zero-day, hoặc sử dụng các công cụ khai thác chưa từng được công khai rộng rãi.

Cơ sở hạ tầng chỉ huy và kiểm soát

Quá trình điều tra đã xác định hai tên miền C2 chính là ns1.ubunutpackages[.]store và ns1.bafairforce[.]army, cả hai đều được sử dụng để lưu trữ các phiên bản Sliver. Để tăng mức độ ngụy trang, kẻ tấn công đã tạo ra nhiều trang web giả mạo dịch vụ hợp pháp, bao gồm một kho gói Ubuntu giả và một trang tuyển dụng giả mạo của Không quân Bangladesh.Phân tích dấu thời gian cho thấy tên miền đầu tiên được đăng ký từ tháng 9 năm 2024, nhưng tốc độ xâm nhập tăng mạnh trong giai đoạn 22–30/12/2025, khi 30 máy chủ riêng biệt bị xâm phạm chỉ trong vòng tám ngày. Điều này phản ánh khả năng mở rộng chiến dịch nhanh chóng khi đã đạt được quyền truy cập ổn định.

Để duy trì sự hiện diện, các đối thủ thiết lập cơ chế tồn tại thông qua dịch vụ systemd và các chỉnh sửa cấu hình giám sát. Nhị phân Sliver được ngụy trang thành tiến trình cập nhật hệ thống tại đường dẫn /bin/.root/system-updater, khiến hoạt động độc hại khó bị phát hiện.

Nhằm hỗ trợ thực thi lệnh và di chuyển ngang, kẻ tấn công triển khai Fast Reverse Proxy (FRP) cùng một máy chủ proxy SOCKS microsocks được đổi tên thành “cups-lpd”. Dịch vụ này được liên kết với cổng 515, nhằm giả mạo trình nền CUPS Line Printer Daemon hợp pháp của Linux. Chiến thuật ngụy trang này cho thấy mức độ kỷ luật và hiểu biết sâu về môi trường hệ thống của kẻ tấn công.

Địa chỉ IP trong cơ sở dữ liệu Sliver với máy chủ FRP.

Phân tích cơ sở dữ liệu Sliver cho thấy nhiều địa chỉ IP liên quan trực tiếp đến máy chủ FRP. Đáng chú ý, các dịch vụ SOCKS này được cấu hình lắng nghe trên cổng 515, trùng với cổng mặc định của CUPS, càng làm tăng khả năng né tránh sự chú ý của quản trị viên.

Trình nền máy in dòng CUPS dành cho Linux.

Khoảng trống phát hiện quan trọng

Phân tích nạn nhân cho thấy chiến dịch tập trung chủ yếu vào Pakistan và Bangladesh, với nhiều mục tiêu thuộc lĩnh vực tài chính và chính phủ. Việc sử dụng hạ tầng giả mạo mang chủ đề Bangladesh phù hợp chặt chẽ với vị trí địa lý của các nạn nhân, cho thấy đây là một chiến dịch nhắm mục tiêu có chủ đích, thay vì tấn công cơ hội.Mối đe dọa lớn hơn được các nhà nghiên cứu nhấn mạnh nằm ở một điểm mù bảo mật mang tính hệ thống. Các thiết bị FortiWeb và nhiều thiết bị biên tương tự thường không tích hợp khả năng phát hiện và phản hồi điểm cuối (EDR), trong khi các tổ chức lại hiếm khi triển khai giải pháp bảo mật bổ sung từ bên thứ ba cho lớp thiết bị này.

Hầu hết tổ chức hiện nay vẫn phụ thuộc vào EDR tập trung để giám sát máy trạm và máy chủ truyền thống, khiến các cuộc xâm nhập ở cấp độ thiết bị mạng gần như không bị phát hiện. Các nhà nghiên cứu lưu ý rằng chiến dịch này chỉ bị lộ vì kẻ tấn công vô tình để lộ nhật ký và cơ sở dữ liệu hoạt động, cho thấy có thể còn nhiều chiến dịch tương tự vẫn đang âm thầm tồn tại.

Nghiên cứu này nhấn mạnh sự cần thiết phải triển khai các biện pháp kiểm soát bù trừ trên thiết bị biên, bao gồm giám sát an ninh chuyên biệt, chương trình quản lý lỗ hổng ưu tiên cập nhật các thiết bị cũ, và phân đoạn mạng nhằm hạn chế khả năng di chuyển ngang khi vùng biên bị xâm phạm.

Việc sử dụng các tiện ích được đổi tên và dịch vụ trông hợp pháp cho thấy các tác nhân đe dọa đang liên tục thích nghi chiến thuật để né tránh phát hiện trong những môi trường mà các công cụ bảo mật truyền thống vẫn còn khả năng giám sát hạn chế.

Nguồn: (gbhackers)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview