Duy Linh

Writer

Kẻ tấn công đã lợi dụng tính năng External Jobs của Oracle Database Scheduler để thực thi lệnh tùy ý trên máy chủ cơ sở dữ liệu, mở đường cho xâm nhập ban đầu và leo thang đặc quyền nhanh chóng. Thông qua tệp thực thi extjobo.exe, chúng chạy các lệnh PowerShell được mã hóa, thiết lập đường hầm với Ngrok và triển khai ransomware, đồng thời xóa dấu vết để tránh bị phát hiện.

Các tác nhân đe dọa khai thác Oracle Database Scheduler để xâm nhập vào mạng doanh nghiệp

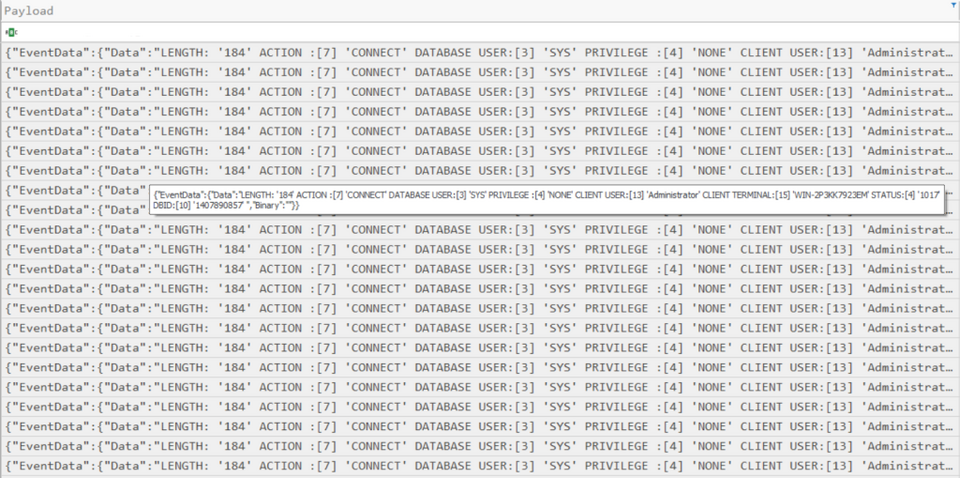

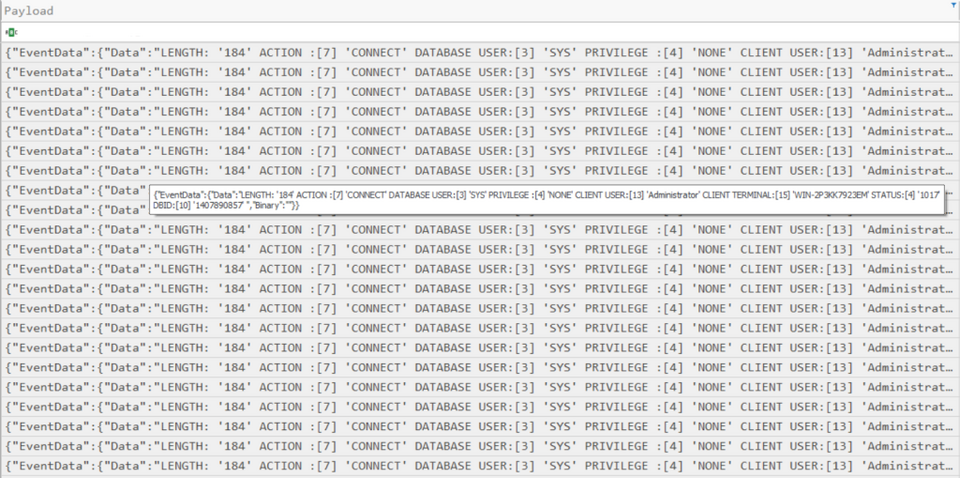

Trong một sự cố gần đây, điều tra viên phát hiện kẻ tấn công nhắm mục tiêu phiên bản Oracle Database bị lộ, liên tục thử đăng nhập với tài khoản SYS. Mã lỗi 28009 trả về xác nhận rằng thông tin đăng nhập SYSDBA hợp lệ đã bị lấy cắp. Sau khi xâm nhập, chúng dùng extjobo.exe để tạo và chạy tập lệnh PowerShell mã hóa Base64 nhằm thu thập thông tin hệ thống, thực thi lệnh từ xa qua WSMan và tải payload bổ sung từ máy chủ C2. Các tệp tải trọng này bị xóa ngay sau khi chạy, cản trở phân tích pháp y. Bằng chứng cho thấy chúng còn dùng mã nguồn mở từ GitHub để tạo shell ngược TCP trên máy chủ bị xâm nhập.

Bằng chứng về nỗ lực đăng nhập vào Oracle DBS .

Đường hầm Ngrok và leo thang đặc quyền

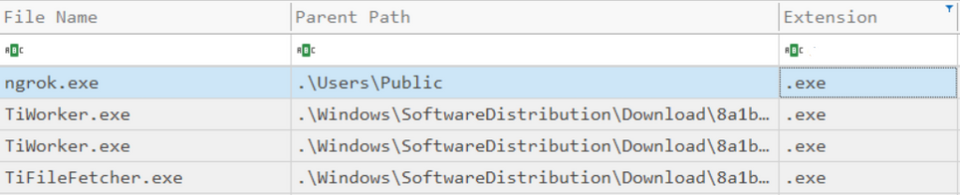

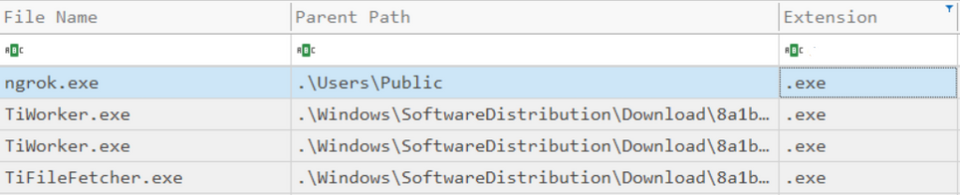

Sau khi thực thi mã ban đầu, kẻ tấn công triển khai Ngrok để chuyển tiếp RDP (cổng 3389) từ máy chủ nội bộ ra Internet. Tệp ngrok.yml chứa mã xác thực của chúng được tạo và ngrok.exe khởi chạy, mở đường cho kết nối từ xa. Sau đó, một tài khoản cục bộ có tên “Admine” được tạo và dùng để kết nối qua RDP.

Bằng chứng về việc tạo ra tệp “ngrok.exe” .

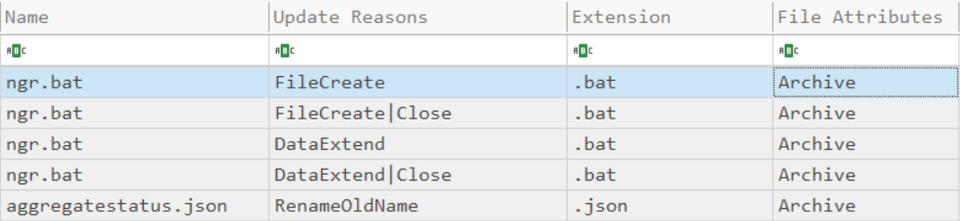

Chúng tiếp tục leo thang đặc quyền bằng công cụ Process Hacker (đổi tên thành PT.exe) để thao túng mã thông báo và chiếm quyền quản trị miền. Sau khi có toàn quyền, ransomware win.exe được đặt trong thư mục PerfLogs, gắn với tác vụ theo lịch “Windows Update BETA” để tự chạy khi khởi động. Quá trình này ghi lại nhật ký mã hóa (mcv.dll), mã hóa dữ liệu và để lại ghi chú đòi tiền chuộc “ElonsHelp.txt”.

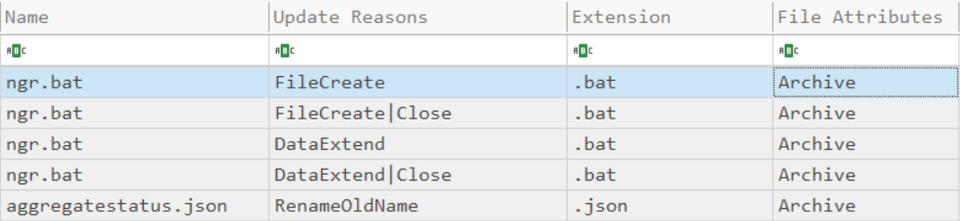

Bằng chứng về việc tạo ra tệp “ngr.bat” .

Kẻ tấn công còn chỉnh sửa registry để vô hiệu hóa Ngrok khi khởi động, rồi xóa toàn bộ công cụ như Ngrok, tfod.cmd, ngr.bat, ss.exe bằng lệnh xóa trì hoãn. Các tác vụ theo lịch bị xóa sạch nhằm xóa dấu vết.

Giảm thiểu rủi ro bảo mật

Để giảm nguy cơ, các tổ chức dùng Oracle Database Scheduler cần:

Đọc chi tiết tại đây: https://gbhackers.com/oracle-database-scheduler/

Các tác nhân đe dọa khai thác Oracle Database Scheduler để xâm nhập vào mạng doanh nghiệp

Trong một sự cố gần đây, điều tra viên phát hiện kẻ tấn công nhắm mục tiêu phiên bản Oracle Database bị lộ, liên tục thử đăng nhập với tài khoản SYS. Mã lỗi 28009 trả về xác nhận rằng thông tin đăng nhập SYSDBA hợp lệ đã bị lấy cắp. Sau khi xâm nhập, chúng dùng extjobo.exe để tạo và chạy tập lệnh PowerShell mã hóa Base64 nhằm thu thập thông tin hệ thống, thực thi lệnh từ xa qua WSMan và tải payload bổ sung từ máy chủ C2. Các tệp tải trọng này bị xóa ngay sau khi chạy, cản trở phân tích pháp y. Bằng chứng cho thấy chúng còn dùng mã nguồn mở từ GitHub để tạo shell ngược TCP trên máy chủ bị xâm nhập.

Bằng chứng về nỗ lực đăng nhập vào Oracle DBS .

Đường hầm Ngrok và leo thang đặc quyền

Sau khi thực thi mã ban đầu, kẻ tấn công triển khai Ngrok để chuyển tiếp RDP (cổng 3389) từ máy chủ nội bộ ra Internet. Tệp ngrok.yml chứa mã xác thực của chúng được tạo và ngrok.exe khởi chạy, mở đường cho kết nối từ xa. Sau đó, một tài khoản cục bộ có tên “Admine” được tạo và dùng để kết nối qua RDP.

Bằng chứng về việc tạo ra tệp “ngrok.exe” .

Chúng tiếp tục leo thang đặc quyền bằng công cụ Process Hacker (đổi tên thành PT.exe) để thao túng mã thông báo và chiếm quyền quản trị miền. Sau khi có toàn quyền, ransomware win.exe được đặt trong thư mục PerfLogs, gắn với tác vụ theo lịch “Windows Update BETA” để tự chạy khi khởi động. Quá trình này ghi lại nhật ký mã hóa (mcv.dll), mã hóa dữ liệu và để lại ghi chú đòi tiền chuộc “ElonsHelp.txt”.

Bằng chứng về việc tạo ra tệp “ngr.bat” .

Kẻ tấn công còn chỉnh sửa registry để vô hiệu hóa Ngrok khi khởi động, rồi xóa toàn bộ công cụ như Ngrok, tfod.cmd, ngr.bat, ss.exe bằng lệnh xóa trì hoãn. Các tác vụ theo lịch bị xóa sạch nhằm xóa dấu vết.

Giảm thiểu rủi ro bảo mật

Để giảm nguy cơ, các tổ chức dùng Oracle Database Scheduler cần:

- Hạn chế quyền truy cập vào cổng quản lý Oracle, tắt External Jobs nếu không cần.

- Áp dụng xác thực đa yếu tố cho quản trị viên và giám sát đăng nhập SYSDBA bất thường.

- Giám sát hoạt động bất thường như chạy extjobo.exe, PowerShell mã hóa, tác vụ theo lịch trái phép.

- Kiểm soát việc cài phần mềm đường hầm, chỉ cho phép nhị phân đã phê duyệt, giám sát cấu hình Ngrok.

- Duy trì sao lưu, phục hồi dữ liệu để có thể phân tích nhật ký bị mã hóa.

Đọc chi tiết tại đây: https://gbhackers.com/oracle-database-scheduler/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview