Nguyễn Tiến Đạt

Intern Writer

Các nhà nghiên cứu an ninh mạng vừa công bố thông tin chi tiết về một cuộc tấn công nhắm vào một công ty bất động sản lớn tại Hoa Kỳ. Chiến dịch này liên quan đến việc sử dụng Tuoni - một nền tảng chỉ huy và kiểm soát (C2) mới nổi, đồng thời là công cụ hỗ trợ kiểm thử xâm nhập và hoạt động red team.

Nhà nghiên cứu Shmuel Uzan từ Morphisec cho biết với The Hacker News rằng chiến dịch “tận dụng nền tảng Tuoni C2 mới, cung cấp khả năng triển khai payload ẩn trong bộ nhớ”. Tuoni hiện có bản Community miễn phí trên GitHub và được phát hành lần đầu vào đầu năm 2024.

Lệnh này tải xuống một tập lệnh PowerShell thứ hai từ máy chủ bên ngoài “kupaoquan[.]com”, sau đó sử dụng kỹ thuật ẩn mã để giấu payload kế tiếp trong một tập tin ảnh BMP. Payload này được thiết kế nhằm trích xuất shellcode và thực thi trực tiếp trong bộ nhớ.

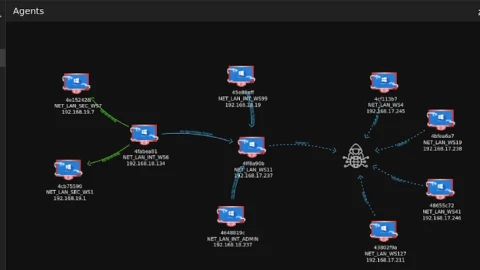

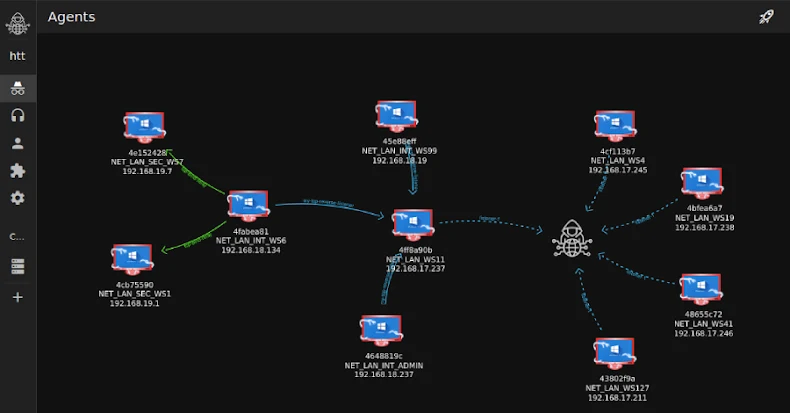

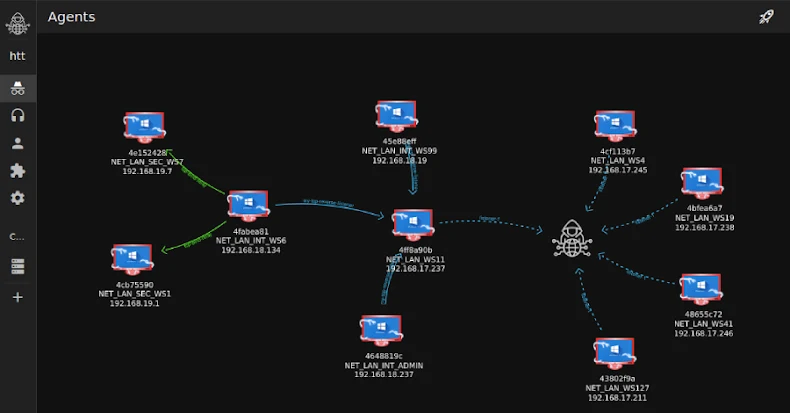

Quá trình này kích hoạt “TuoniAgent.dll”, đóng vai trò tác nhân hoạt động bên trong hệ thống mục tiêu và kết nối ngược về máy chủ C2 “kupaoquan[.]com”, cho phép kẻ tấn công điều khiển từ xa.

Morphisec cho biết cơ chế phân phối mã độc cho thấy dấu hiệu có sự hỗ trợ của AI trong quá trình tạo mã, thể hiện qua phần chú thích và cấu trúc mô-đun của trình tải ban đầu. (thehackernews)

Nhà nghiên cứu Shmuel Uzan từ Morphisec cho biết với The Hacker News rằng chiến dịch “tận dụng nền tảng Tuoni C2 mới, cung cấp khả năng triển khai payload ẩn trong bộ nhớ”. Tuoni hiện có bản Community miễn phí trên GitHub và được phát hành lần đầu vào đầu năm 2024.

Chiến dịch xâm nhập và kỹ thuật ẩn mã

Theo Morphisec, cuộc tấn công diễn ra giữa tháng 10/2025. Kẻ tấn công chưa rõ danh tính được cho là đã sử dụng thủ đoạn tấn công xã hội bằng cách mạo danh Microsoft Teams để lấy quyền truy cập ban đầu. Chúng có thể đóng vai nhà cung cấp hoặc đồng nghiệp để lừa một nhân viên chạy một lệnh PowerShell.Lệnh này tải xuống một tập lệnh PowerShell thứ hai từ máy chủ bên ngoài “kupaoquan[.]com”, sau đó sử dụng kỹ thuật ẩn mã để giấu payload kế tiếp trong một tập tin ảnh BMP. Payload này được thiết kế nhằm trích xuất shellcode và thực thi trực tiếp trong bộ nhớ.

Quá trình này kích hoạt “TuoniAgent.dll”, đóng vai trò tác nhân hoạt động bên trong hệ thống mục tiêu và kết nối ngược về máy chủ C2 “kupaoquan[.]com”, cho phép kẻ tấn công điều khiển từ xa.

Morphisec cho biết cơ chế phân phối mã độc cho thấy dấu hiệu có sự hỗ trợ của AI trong quá trình tạo mã, thể hiện qua phần chú thích và cấu trúc mô-đun của trình tải ban đầu. (thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview