Duy Linh

Writer

Một lỗ hổng leo thang đặc quyền đặc biệt nghiêm trọng vừa được phát hiện trong plugin Advanced Custom Fields: Extended của WordPress, đang đặt hơn 100.000 cài đặt đang hoạt động vào tình trạng rủi ro cao.

Lỗ hổng bảo mật nghiêm trọng trong plugin WordPress khiến hơn 100.000 website dễ bị tấn công leo thang đặc quyền.

Lỗ hổng mang mã CVE-2025-14533, được chấm điểm CVSS 9.8 (mức nghiêm trọng), cho phép kẻ tấn công không cần xác thực có thể nâng quyền trực tiếp lên quản trị viên bằng cách khai thác một biểu mẫu đăng ký người dùng bị cấu hình sai.

Advanced Custom Fields: Extended là tiện ích mở rộng của bộ công cụ Advanced Custom Fields phổ biến. Tuy nhiên, plugin này không thực thi các hạn chế vai trò người dùng trong chức năng xử lý hành động biểu mẫu insert_user.

Cụ thể, khi một biểu mẫu có trường vai trò người dùng được ánh xạ, kẻ tấn công có thể tự ý gán cho mình vai trò “quản trị viên” trong quá trình đăng ký tài khoản, từ đó vượt qua toàn bộ cơ chế kiểm soát truy cập dự kiến.

Lỗ hổng ảnh hưởng đến tất cả các phiên bản từ trước đến 0.9.2.1, và đã được vá trong phiên bản 0.9.2.2.

Lỗ hổng này do Andrea Bocchetti, một nhà nghiên cứu bảo mật, phát hiện thông qua Chương trình Tìm lỗi Wordfence. Sau khi báo cáo có trách nhiệm, ông đã nhận khoản tiền thưởng 975 USD (khoảng 24.300.000 VNĐ).

Lỗ hổng đặc biệt nguy hiểm với các website WordPress đang sử dụng thao tác biểu mẫu “Tạo người dùng” hoặc “Cập nhật người dùng” có chứa trường vai trò.

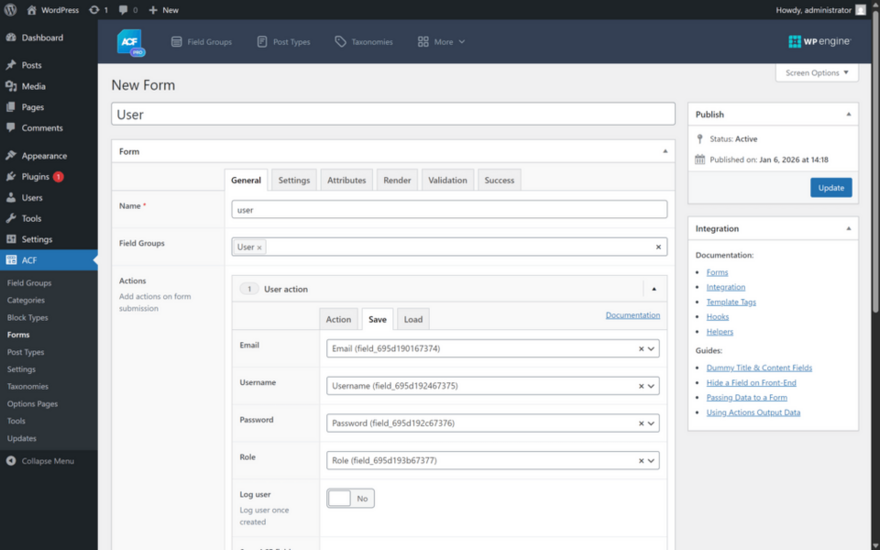

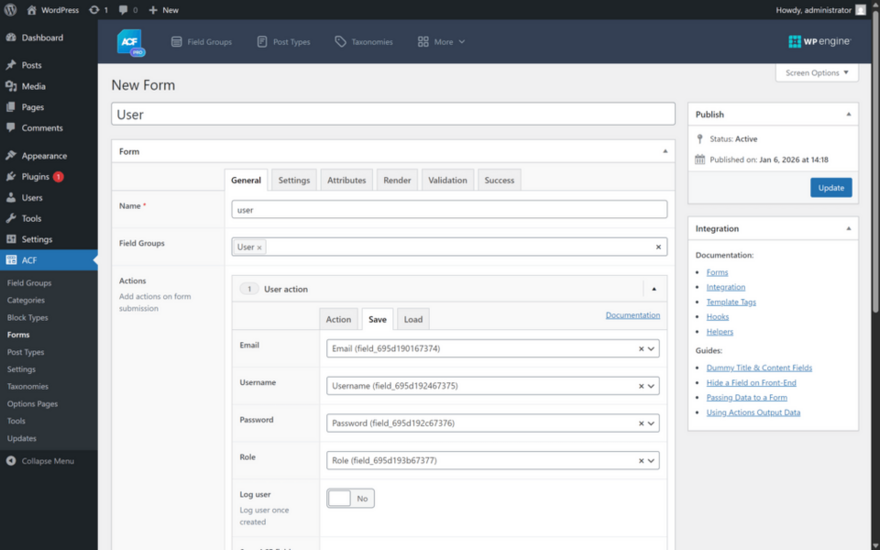

Các trường có thể được ánh xạ tới hành động (nguồn – wordfence).

Một khi kẻ tấn công giành được quyền quản trị, chúng có thể:

Wordfence đã thông báo lỗ hổng cho nhóm phát triển ACF Extended vào ngày 11/12/2025, và nhà cung cấp đã phát hành bản vá vào ngày 14/12/2025. Người dùng Wordfence trả phí được kích hoạt tường lửa ngay từ ngày 11/12, trong khi người dùng miễn phí nhận được bảo vệ tương tự vào ngày 10/01/2026, sau thời gian trì hoãn 30 ngày theo chính sách.

Các quản trị viên website được khuyến nghị cập nhật Advanced Custom Fields: Extended lên phiên bản 0.9.2.2 hoặc cao hơn ngay lập tức, đặc biệt nếu đang vận hành biểu mẫu đăng ký người dùng. Những tổ chức chưa triển khai công cụ bảo mật nên ưu tiên cập nhật trước khi các tác nhân đe dọa phát triển các khung khai thác tự động.

Đọc chi tiết tại đây: https://gbhackers.com/wordpress-plugin-vulnerability-5/

Lỗ hổng bảo mật nghiêm trọng trong plugin WordPress khiến hơn 100.000 website dễ bị tấn công leo thang đặc quyền.

Lỗ hổng mang mã CVE-2025-14533, được chấm điểm CVSS 9.8 (mức nghiêm trọng), cho phép kẻ tấn công không cần xác thực có thể nâng quyền trực tiếp lên quản trị viên bằng cách khai thác một biểu mẫu đăng ký người dùng bị cấu hình sai.

Advanced Custom Fields: Extended là tiện ích mở rộng của bộ công cụ Advanced Custom Fields phổ biến. Tuy nhiên, plugin này không thực thi các hạn chế vai trò người dùng trong chức năng xử lý hành động biểu mẫu insert_user.

Cụ thể, khi một biểu mẫu có trường vai trò người dùng được ánh xạ, kẻ tấn công có thể tự ý gán cho mình vai trò “quản trị viên” trong quá trình đăng ký tài khoản, từ đó vượt qua toàn bộ cơ chế kiểm soát truy cập dự kiến.

Lỗ hổng ảnh hưởng đến tất cả các phiên bản từ trước đến 0.9.2.1, và đã được vá trong phiên bản 0.9.2.2.

Lỗ hổng này do Andrea Bocchetti, một nhà nghiên cứu bảo mật, phát hiện thông qua Chương trình Tìm lỗi Wordfence. Sau khi báo cáo có trách nhiệm, ông đã nhận khoản tiền thưởng 975 USD (khoảng 24.300.000 VNĐ).

Phạm vi ảnh hưởng và nguy cơ bị khai thác thực tế

Nhà nghiên cứu cho biết dù plugin có cung cấp tùy chọn “Cho phép vai trò người dùng” ở cấp nhóm trường, nhưng cơ chế này hoàn toàn bị bỏ qua khi xử lý dữ liệu biểu mẫu, tạo ra sự khác biệt nguy hiểm giữa thiết kế và hành vi thực tế của hệ thống.Lỗ hổng đặc biệt nguy hiểm với các website WordPress đang sử dụng thao tác biểu mẫu “Tạo người dùng” hoặc “Cập nhật người dùng” có chứa trường vai trò.

Các trường có thể được ánh xạ tới hành động (nguồn – wordfence).

Một khi kẻ tấn công giành được quyền quản trị, chúng có thể:

- Tải lên plugin hoặc giao diện độc hại để thực thi mã tùy ý

- Chèn nội dung spam hoặc chuyển hướng người dùng sang các trang lừa đảo

- Thiết lập cửa hậu nhằm duy trì quyền truy cập lâu dài vào hệ thống

Wordfence đã thông báo lỗ hổng cho nhóm phát triển ACF Extended vào ngày 11/12/2025, và nhà cung cấp đã phát hành bản vá vào ngày 14/12/2025. Người dùng Wordfence trả phí được kích hoạt tường lửa ngay từ ngày 11/12, trong khi người dùng miễn phí nhận được bảo vệ tương tự vào ngày 10/01/2026, sau thời gian trì hoãn 30 ngày theo chính sách.

Các quản trị viên website được khuyến nghị cập nhật Advanced Custom Fields: Extended lên phiên bản 0.9.2.2 hoặc cao hơn ngay lập tức, đặc biệt nếu đang vận hành biểu mẫu đăng ký người dùng. Những tổ chức chưa triển khai công cụ bảo mật nên ưu tiên cập nhật trước khi các tác nhân đe dọa phát triển các khung khai thác tự động.

Thông tin tóm tắt lỗ hổng

- Mã CVE: CVE-2025-14533

- Mức độ: CVSS 9.8 (Nghiêm trọng)

- Phiên bản bị ảnh hưởng: ≤ 0.9.2.1

- Phiên bản vá: 0.9.2.2

- Tiền thưởng: 975 USD (khoảng 24.300.000 VNĐ) (gbhackers)

Đọc chi tiết tại đây: https://gbhackers.com/wordpress-plugin-vulnerability-5/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview