Duy Linh

Writer

Theo báo cáo State of the Underground 2025 của Bitsight, các trang web rò rỉ dữ liệu do nhóm ransomware điều hành đã tăng 53% trong năm 2024, với số nạn nhân được công bố tăng khoảng 25%. Trong bối cảnh này, ransomware Anubis xuất hiện như một mối đe dọa mới, lần đầu được phát hiện vào tháng 11/2024.

Anubis được cho là liên quan đến các tác nhân nói tiếng Nga trên dark web, nhanh chóng nổi tiếng nhờ mô hình ransomware-as-a-service (RaaS) và khả năng phá hoại mạnh mẽ. Phần mềm này nhắm vào cả Android và Windows, sử dụng mã hóa, đánh cắp dữ liệu và thông tin đăng nhập nhằm tối đa hóa khả năng tống tiền.

Mô hình kiếm tiền linh hoạt của Anubis bao gồm chia theo tỷ lệ 80-20 với các đối tác RaaS, tăng lên 40% nếu có hành vi trộm dữ liệu, và 50-50 nếu hỗ trợ đòi tiền chuộc trực tiếp. Nhờ vậy, Anubis phát triển nhanh ở các lĩnh vực như chăm sóc sức khỏe, xây dựng, dịch vụ chuyên nghiệp với các vụ việc được xác nhận tại Mỹ, Pháp, Úc và Peru.

Anubis xâm nhập hệ thống qua chiến dịch lừa đảo, sử dụng email giả mạo tổ chức uy tín để phát tán mã độc. Khi chạy, mã độc dùng dòng lệnh với các tham số như /KEY=, /elevated, /PATH= để leo thang đặc quyền và di chuyển ngang trong hệ thống. Nó tận dụng tài khoản hợp lệ để truy cập thư mục nhạy cảm, và chế độ xóa (“wipe mode”) có thể xóa vĩnh viễn tệp, ngay cả khi nạn nhân đã trả tiền chuộc.

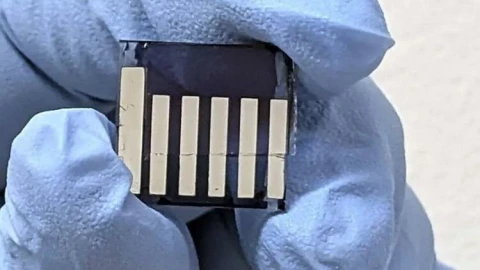

Mã hóa của Anubis sử dụng ECIES (Elliptic Curve Integrated Encryption Scheme), chỉ nhắm vào các tệp người dùng, tránh thư mục hệ thống như Windows, System32 và Program Files để giữ cho hệ thống vẫn hoạt động sau khi mã hóa.

Trên Android, Anubis giả dạng trojan ngân hàng, hiển thị lớp giao diện giả để đánh cắp thông tin đăng nhập, ghi lại thao tác bàn phím và màn hình, phát tán tin nhắn SMS để tự lây lan. Nó có thể khóa thiết bị, gửi dữ liệu nhạy cảm về máy chủ điều khiển và hiển thị yêu cầu đòi tiền chuộc.

Tính phá hoại được thể hiện rõ trong các vụ việc mà nạn nhân mất dữ liệu vĩnh viễn dù đã trả tiền. Điều này cho thấy Anubis không chỉ là ransomware truyền thống, mà còn là công cụ tâm lý nhằm gây hoảng loạn và đẩy nhanh quyết định thanh toán.

Tháng 11/2024, một đơn vị chăm sóc sức khỏe tại Victoria (Úc) phát hiện hệ thống bị truy cập trái phép, dữ liệu bệnh nhân bao gồm tên, địa chỉ, thông tin điều trị và mã Medicare bị đánh cắp. Dù không xác nhận chính thức là ransomware, các chuyên gia bảo mật cho rằng thủ phạm là Anubis, khi nhóm này đăng thông tin trên trang rò rỉ.

Sự cố này khiến cơ quan quản lý Úc như Văn phòng Ủy viên Thông tin và Trung tâm An ninh mạng được cảnh báo ngay lập tức. Đến tháng 12/2024, một tổ chức y tế tại Canada cũng bị tấn công tương tự, dữ liệu bị rò rỉ qua trang web do Anubis vận hành, tiếp tục khẳng định xu hướng nhắm vào ngành y tế.

Với khả năng hoạt động đa nền tảng và chia lợi nhuận hấp dẫn, Anubis trở thành một mối đe dọa dai dẳng. Các chuyên gia khuyến cáo giám sát các dấu hiệu như dòng lệnh bất thường, tài khoản hoạt động lạ trong vùng nhạy cảm và mẫu mã hóa không động đến thư mục hệ thống.

Việc triển khai xác thực đa yếu tố, lọc email chặt chẽ và vá lỗ hổng kịp thời là điều thiết yếu. Ngoài ra, tận dụng các công cụ AI như mô hình ngôn ngữ lớn để phân tích tình báo mối đe dọa cũng là cách chủ động giảm thiểu rủi ro trong môi trường ransomware ngày càng khốc liệt. (Gbhacker)

Anubis được cho là liên quan đến các tác nhân nói tiếng Nga trên dark web, nhanh chóng nổi tiếng nhờ mô hình ransomware-as-a-service (RaaS) và khả năng phá hoại mạnh mẽ. Phần mềm này nhắm vào cả Android và Windows, sử dụng mã hóa, đánh cắp dữ liệu và thông tin đăng nhập nhằm tối đa hóa khả năng tống tiền.

Mô hình kiếm tiền linh hoạt của Anubis bao gồm chia theo tỷ lệ 80-20 với các đối tác RaaS, tăng lên 40% nếu có hành vi trộm dữ liệu, và 50-50 nếu hỗ trợ đòi tiền chuộc trực tiếp. Nhờ vậy, Anubis phát triển nhanh ở các lĩnh vực như chăm sóc sức khỏe, xây dựng, dịch vụ chuyên nghiệp với các vụ việc được xác nhận tại Mỹ, Pháp, Úc và Peru.

Anubis xâm nhập hệ thống qua chiến dịch lừa đảo, sử dụng email giả mạo tổ chức uy tín để phát tán mã độc. Khi chạy, mã độc dùng dòng lệnh với các tham số như /KEY=, /elevated, /PATH= để leo thang đặc quyền và di chuyển ngang trong hệ thống. Nó tận dụng tài khoản hợp lệ để truy cập thư mục nhạy cảm, và chế độ xóa (“wipe mode”) có thể xóa vĩnh viễn tệp, ngay cả khi nạn nhân đã trả tiền chuộc.

Mã hóa của Anubis sử dụng ECIES (Elliptic Curve Integrated Encryption Scheme), chỉ nhắm vào các tệp người dùng, tránh thư mục hệ thống như Windows, System32 và Program Files để giữ cho hệ thống vẫn hoạt động sau khi mã hóa.

Trên Android, Anubis giả dạng trojan ngân hàng, hiển thị lớp giao diện giả để đánh cắp thông tin đăng nhập, ghi lại thao tác bàn phím và màn hình, phát tán tin nhắn SMS để tự lây lan. Nó có thể khóa thiết bị, gửi dữ liệu nhạy cảm về máy chủ điều khiển và hiển thị yêu cầu đòi tiền chuộc.

Các cuộc tấn công nghiêm trọng và sự phát triển của Anubis

Trên Windows, Anubis hoạt động như một dịch vụ RaaS hoàn chỉnh: thao túng mã thông báo truy cập để nâng quyền, xóa bản sao hệ thống để ngăn khôi phục, tắt dịch vụ hệ thống nhằm tăng tốc quá trình mã hóa. Sau bước lừa đảo ban đầu, mã độc có thể mã hóa toàn bộ mạng và tùy chọn xóa tệp để gây áp lực buộc nạn nhân trả tiền nhanh.Tính phá hoại được thể hiện rõ trong các vụ việc mà nạn nhân mất dữ liệu vĩnh viễn dù đã trả tiền. Điều này cho thấy Anubis không chỉ là ransomware truyền thống, mà còn là công cụ tâm lý nhằm gây hoảng loạn và đẩy nhanh quyết định thanh toán.

Tháng 11/2024, một đơn vị chăm sóc sức khỏe tại Victoria (Úc) phát hiện hệ thống bị truy cập trái phép, dữ liệu bệnh nhân bao gồm tên, địa chỉ, thông tin điều trị và mã Medicare bị đánh cắp. Dù không xác nhận chính thức là ransomware, các chuyên gia bảo mật cho rằng thủ phạm là Anubis, khi nhóm này đăng thông tin trên trang rò rỉ.

Sự cố này khiến cơ quan quản lý Úc như Văn phòng Ủy viên Thông tin và Trung tâm An ninh mạng được cảnh báo ngay lập tức. Đến tháng 12/2024, một tổ chức y tế tại Canada cũng bị tấn công tương tự, dữ liệu bị rò rỉ qua trang web do Anubis vận hành, tiếp tục khẳng định xu hướng nhắm vào ngành y tế.

Với khả năng hoạt động đa nền tảng và chia lợi nhuận hấp dẫn, Anubis trở thành một mối đe dọa dai dẳng. Các chuyên gia khuyến cáo giám sát các dấu hiệu như dòng lệnh bất thường, tài khoản hoạt động lạ trong vùng nhạy cảm và mẫu mã hóa không động đến thư mục hệ thống.

Việc triển khai xác thực đa yếu tố, lọc email chặt chẽ và vá lỗ hổng kịp thời là điều thiết yếu. Ngoài ra, tận dụng các công cụ AI như mô hình ngôn ngữ lớn để phân tích tình báo mối đe dọa cũng là cách chủ động giảm thiểu rủi ro trong môi trường ransomware ngày càng khốc liệt. (Gbhacker)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview