MinhSec

Writer

Một trong những vụ rò rỉ dữ liệu doanh nghiệp mới nhất đã khiến cả thế giới công nghệ sửng sốt: nhóm tin tặc khét tiếng ShinyHunters đã đột nhập thành công vào hệ thống Salesforce của Google và nhiều tập đoàn lớn khác. Điều đáng nói là chúng không cần phải khai thác lỗ hổng phần mềm phức tạp chỉ cần sự bất cẩn của con người.

Trong vài tháng qua, một loạt các thương hiệu đình đám như Adidas, Pandora, Allianz, Tiffany & Co., Dior, Louis Vuitton, Cisco, Qantas... đều bị ảnh hưởng theo cách tương tự. Tất cả đều có điểm chung: đều sử dụng nền tảng quản lý quan hệ khách hàng Salesforce nơi tin tặc nhắm vào bằng kỹ thuật lừa đảo tinh vi.

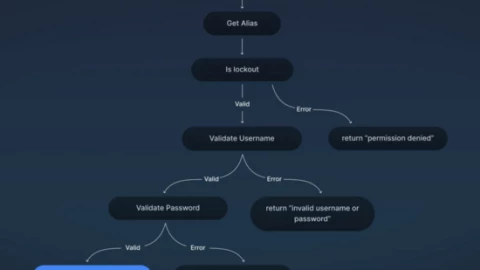

Vào ngày 4/6, nhóm Tình báo Mối đe dọa của Google đã đăng blog cảnh báo về nhóm UNC6040, một chi nhánh liên kết với ShinyHunters. Họ mô tả cách các tin tặc gọi điện giả danh nhân viên IT để lừa nhân viên cài đặt một ứng dụng giả mạo có tên “Data Loader” thực chất là phần mềm chứa mã độc giúp truy cập hệ thống từ xa.

Chỉ vài tuần sau, chính Google thừa nhận họ cũng là nạn nhân của cùng một kiểu tấn công. Mặc dù dữ liệu bị đánh cắp "chỉ là thông tin kinh doanh cơ bản và công khai", việc một tập đoàn công nghệ hàng đầu như Google bị xâm nhập đã gióng lên hồi chuông báo động nghiêm trọng về mức độ tinh vi của các vụ việc lần này.

Năm nay, nhóm chuyển hướng sang kỹ thuật xã hội: giả danh nhân viên IT, gọi điện, và lừa người dùng cài ứng dụng giả. Chúng không cần đến lỗ hổng phần mềm hay tấn công brute-force. Tất cả chỉ cần một cuộc điện thoại đúng lúc.

Gần đây, Google phát hiện UNC6040 đã chuyển sang dùng các công cụ tinh vi hơn như Mullvad VPN, TOR IP, và các script Python tự viết cho thấy sự tiến hóa liên tục trong chiến thuật.

Điều nguy hiểm là ShinyHunters không phải một nhóm cụ thể, mà giống như một "thương hiệu" tội phạm mạng. Bất kỳ nhóm hoặc cá nhân nào cũng có thể mượn danh hiệu này để gây áp lực, nâng giá dữ liệu bị đánh cắp, hoặc đánh vào tâm lý nạn nhân. Chính điều này khiến việc truy vết và phòng vệ trở nên khó khăn hơn bao giờ hết.

Google và Salesforce đã đưa ra nhiều khuyến cáo: kiểm soát chặt quyền truy cập, giới hạn IP đăng nhập, áp dụng xác thực đa yếu tố mạnh hơn. Tuy nhiên, chuyên gia từ Sectigo còn đề xuất thêm các biện pháp mạnh như:

Trong vài tháng qua, một loạt các thương hiệu đình đám như Adidas, Pandora, Allianz, Tiffany & Co., Dior, Louis Vuitton, Cisco, Qantas... đều bị ảnh hưởng theo cách tương tự. Tất cả đều có điểm chung: đều sử dụng nền tảng quản lý quan hệ khách hàng Salesforce nơi tin tặc nhắm vào bằng kỹ thuật lừa đảo tinh vi.

Vào ngày 4/6, nhóm Tình báo Mối đe dọa của Google đã đăng blog cảnh báo về nhóm UNC6040, một chi nhánh liên kết với ShinyHunters. Họ mô tả cách các tin tặc gọi điện giả danh nhân viên IT để lừa nhân viên cài đặt một ứng dụng giả mạo có tên “Data Loader” thực chất là phần mềm chứa mã độc giúp truy cập hệ thống từ xa.

Chỉ vài tuần sau, chính Google thừa nhận họ cũng là nạn nhân của cùng một kiểu tấn công. Mặc dù dữ liệu bị đánh cắp "chỉ là thông tin kinh doanh cơ bản và công khai", việc một tập đoàn công nghệ hàng đầu như Google bị xâm nhập đã gióng lên hồi chuông báo động nghiêm trọng về mức độ tinh vi của các vụ việc lần này.

Không cần hack, chỉ cần lừa được con người

ShinyHunters đang khiến mùa hè năm nay trở thành cơn ác mộng bảo mật cho nhiều công ty toàn cầu. Năm ngoái, nhóm này đã xâm nhập thành công vào hơn 165 tổ chức từ AT&T, Ticketmaster đến Santander Bank chỉ bằng cách tận dụng tài khoản cũ bị rò rỉ và thiếu xác thực đa lớp (MFA).

Năm nay, nhóm chuyển hướng sang kỹ thuật xã hội: giả danh nhân viên IT, gọi điện, và lừa người dùng cài ứng dụng giả. Chúng không cần đến lỗ hổng phần mềm hay tấn công brute-force. Tất cả chỉ cần một cuộc điện thoại đúng lúc.

Gần đây, Google phát hiện UNC6040 đã chuyển sang dùng các công cụ tinh vi hơn như Mullvad VPN, TOR IP, và các script Python tự viết cho thấy sự tiến hóa liên tục trong chiến thuật.

Điều nguy hiểm là ShinyHunters không phải một nhóm cụ thể, mà giống như một "thương hiệu" tội phạm mạng. Bất kỳ nhóm hoặc cá nhân nào cũng có thể mượn danh hiệu này để gây áp lực, nâng giá dữ liệu bị đánh cắp, hoặc đánh vào tâm lý nạn nhân. Chính điều này khiến việc truy vết và phòng vệ trở nên khó khăn hơn bao giờ hết.

Tăng cường phòng thủ trước kỹ thuật lừa đảo

Theo các chuyên gia bảo mật, đã đến lúc các doanh nghiệp thay đổi tư duy phòng thủ. Không thể chỉ dựa vào phần mềm bảo mật mà phải tập trung vào yếu tố con người vốn là điểm yếu nhất trong hệ thống.Google và Salesforce đã đưa ra nhiều khuyến cáo: kiểm soát chặt quyền truy cập, giới hạn IP đăng nhập, áp dụng xác thực đa yếu tố mạnh hơn. Tuy nhiên, chuyên gia từ Sectigo còn đề xuất thêm các biện pháp mạnh như:

- Sử dụng khóa bảo mật vật lý (hardware token) cho tất cả tài khoản quản trị viên.

- Giám sát việc cài đặt các ứng dụng kết nối với Salesforce.

- Ghi âm các cuộc gọi hỗ trợ để phát hiện hành vi bất thường.

- Yêu cầu quy trình phê duyệt 2 lớp cho mọi hoạt động xuất dữ liệu CRM.

- Tổ chức diễn tập tình huống "vishing" giả mạo qua điện thoại để huấn luyện nhân viên.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview