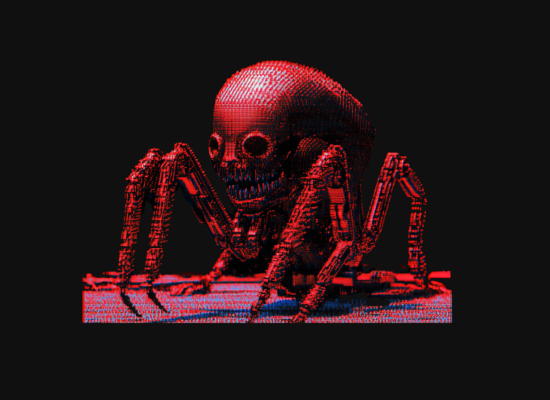

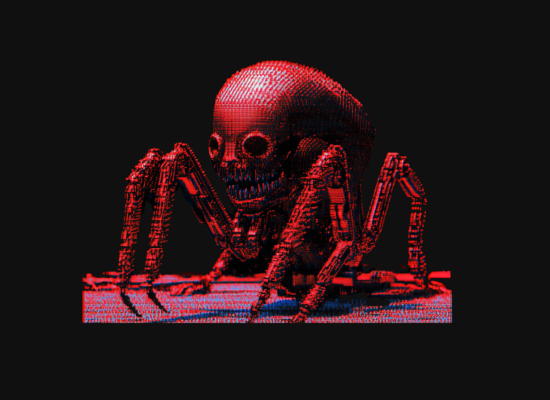

Đầu tháng 8/2025, các chuyên gia an ninh mạng tại Thổ Nhĩ Kỳ phát hiện một loại mã độc Java mới có khả năng ẩn mình gần như tuyệt đối trước mọi công cụ bảo mật phổ biến. Được đặt tên là SoupDealer, loại mã độc này lan truyền qua các chiến dịch lừa đảo qua email (spearphishing) với thủ thuật nhiều tầng giải mã và tải xuống, khiến cả antivirus lẫn hệ thống giám sát tiên tiến (EDR/XDR) cũng bó tay.

SoupDealer là một Java-based loader, tức là 1 loại phần mềm độc hại chuyên tải và kích hoạt các mã độc khác. Nó được phát hiện tại Thổ Nhĩ Kỳ trong một chiến dịch nhắm vào người dùng Windows sử dụng tiếng Thổ Nhĩ Kỳ và định vị trong lãnh thổ nước này.

Tệp mồi nhử thường có tên kiểu "TEKLIFALINACAKURUNLER.jar" được gửi qua email lừa đảo. Chỉ khi xác định máy nạn nhân đáp ứng đủ điều kiện (hệ điều hành, ngôn ngữ, vị trí), SoupDealer mới bắt đầu giải nén và chạy các bước tiếp theo.

Bước 1: Tệp ".jar" ban đầu giải mã một tài nguyên ẩn (d6RuwzOkGZM12DXi) bằng khóa AES được tạo từ một chuỗi cố định, sau đó tạo ra "stage2.jar".

Bước 2: Stage2 tiếp tục giải mã thêm một lớp “stub” bằng RC4, nạp trực tiếp vào bộ nhớ thay vì lưu trên ổ cứng → tránh bị quét.

Bước 3: Nếu không phát hiện phần mềm bảo mật đang chạy, nó tải Tor, kết nối đến máy chủ điều khiển (C2) qua mạng ẩn danh.

Khi vào hệ thống, SoupDealer:

Khi vào hệ thống, SoupDealer:

SoupDealer thể hiện một cấp độ tinh vi cao với khả năng vượt qua nhiều sandbox công khai, AV và EDR/XDR phổ biến. Điều này cho thấy tác giả tập trung vào tối ưu hóa khả năng ẩn thân và kéo dài thời gian tồn tại trên hệ thống nạn nhân. Mặc dù chưa ghi nhận tại Việt Nam nhưng cần theo dõi vì khả năng né tránh, vượt qua các sandbox, Antivirus, EDR/XDR.

Các chuyên gia khuyến cáo người dùng:

SoupDealer là một Java-based loader, tức là 1 loại phần mềm độc hại chuyên tải và kích hoạt các mã độc khác. Nó được phát hiện tại Thổ Nhĩ Kỳ trong một chiến dịch nhắm vào người dùng Windows sử dụng tiếng Thổ Nhĩ Kỳ và định vị trong lãnh thổ nước này.

Tệp mồi nhử thường có tên kiểu "TEKLIFALINACAKURUNLER.jar" được gửi qua email lừa đảo. Chỉ khi xác định máy nạn nhân đáp ứng đủ điều kiện (hệ điều hành, ngôn ngữ, vị trí), SoupDealer mới bắt đầu giải nén và chạy các bước tiếp theo.

Bước 1: Tệp ".jar" ban đầu giải mã một tài nguyên ẩn (d6RuwzOkGZM12DXi) bằng khóa AES được tạo từ một chuỗi cố định, sau đó tạo ra "stage2.jar".

Bước 2: Stage2 tiếp tục giải mã thêm một lớp “stub” bằng RC4, nạp trực tiếp vào bộ nhớ thay vì lưu trên ổ cứng → tránh bị quét.

Bước 3: Nếu không phát hiện phần mềm bảo mật đang chạy, nó tải Tor, kết nối đến máy chủ điều khiển (C2) qua mạng ẩn danh.

- Tạo tác vụ tự động chạy mỗi ngày qua Task Scheduler.

- Thêm khóa khởi động trong registry dưới tên ngụy trang.

- Cuối cùng, cài đặt Adwind backdoor để gián điệp và điều khiển máy từ xa.

- Ẩn mình hoàn hảo: Mã độc không để lại dấu vết trên ổ cứng, khiến antivirus truyền thống và sandbox “mù tịt”.

- Nhắm mục tiêu cụ thể: Chỉ kích hoạt với nạn nhân ở Thổ Nhĩ Kỳ, nhưng kỹ thuật hoàn toàn có thể được tái sử dụng ở các khu vực khác.

- Khó phát hiện trong môi trường doanh nghiệp: Có thể qua mặt cả hệ thống phòng thủ nâng cao như EDR/XDR.

SoupDealer thể hiện một cấp độ tinh vi cao với khả năng vượt qua nhiều sandbox công khai, AV và EDR/XDR phổ biến. Điều này cho thấy tác giả tập trung vào tối ưu hóa khả năng ẩn thân và kéo dài thời gian tồn tại trên hệ thống nạn nhân. Mặc dù chưa ghi nhận tại Việt Nam nhưng cần theo dõi vì khả năng né tránh, vượt qua các sandbox, Antivirus, EDR/XDR.

Các chuyên gia khuyến cáo người dùng:

- Không mở file ".jar" hoặc các email đính kèm lạ.

- Cập nhật phần mềm bảo mật và hệ điều hành thường xuyên.

- Không chia sẻ ổ cứng nếu không cần thiết.

- Doanh nghiệp cần triển khai giám sát lưu lượng mạng bất thường, nhất là các kết nối Tor không rõ nguồn gốc.

- Áp dụng đào tạo nhận thức an ninh cho nhân viên để tránh bị lừa qua spearphishing.

- Sử dụng phần mềm bảo mật, antivirus bản quyền uy tín

Theo WhiteHat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview