Duy Linh

Writer

Các chiến thuật tuyển dụng nhân viên CNTT và rửa tiền xuyên quốc gia

Bộ Tư pháp Hoa Kỳ (DoJ) vừa đệ đơn khiếu nại tịch thu dân sự lên tòa án liên bang, nhằm thu giữ hơn 7,74 triệu USD (khoảng 196 tỉ VNĐ) tài sản kỹ thuật số, bao gồm tiền điện tử và NFT, có liên quan đến một chiến dịch tuyển dụng nhân viên CNTT toàn cầu do Triều Tiên tổ chức.

Sue J. Bai, Trưởng phòng An ninh Quốc gia thuộc DoJ, cho biết Triều Tiên đã nhiều năm khai thác hệ sinh thái tiền điện tử và làm việc CNTT từ xa nhằm né tránh lệnh trừng phạt của Mỹ và tài trợ cho chương trình vũ khí.

Số tiền bị điều tra lần đầu tiên liên quan đến bản cáo trạng vào tháng 4/2023 nhắm vào Sim Hyon-Sop, đại diện Ngân hàng Ngoại thương Triều Tiên (FTB). Sim bị cáo buộc thông đồng với các nhân viên CNTT Triều Tiên sử dụng danh tính giả để xin việc tại các công ty tiền mã hóa Mỹ, sau đó rửa tiền thông qua hệ thống trung gian nhằm phục vụ các mục tiêu chiến lược của Bình Nhưỡng. Toàn bộ quá trình vi phạm các lệnh trừng phạt của Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) và Liên Hợp Quốc.

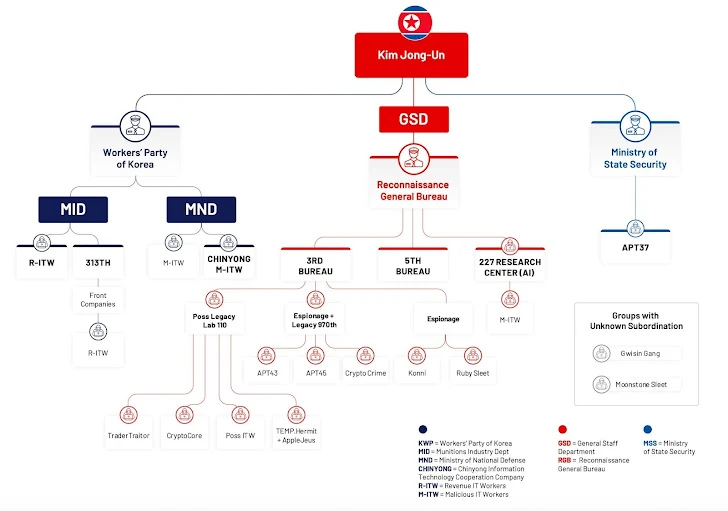

Chiến dịch bắt đầu từ năm 2017, sử dụng danh tính giả, AI (trong đó có ChatGPT của OpenAI), vượt qua các quy trình tuyển dụng và đảm bảo được việc làm từ xa. Hoạt động này được đặt tên là Wagemole (hay UNC5267), có liên hệ đến Đảng Lao động Triều Tiên, với mục tiêu tạo nguồn thu ổn định cho CHDCND Triều Tiên.

Một mắt xích quan trọng là các “trang trại máy tính xách tay” hoạt động trên toàn cầu, nơi người điều hành cung cấp thiết bị và danh tính giả để nhân viên CNTT Triều Tiên sử dụng phỏng vấn, làm việc và chuyển tiền bất hợp pháp. Christina Marie Chapman, một cựu bồi bàn kiêm chuyên viên mát-xa nổi tiếng trên TikTok, là người điều hành một trong các trang trại này và đã nhận tội vào tháng 2/2025. Cô bị lôi kéo vào mạng lưới này thông qua một tin nhắn LinkedIn vào năm 2020 và sẽ bị kết án vào ngày 16/7.

Mạng lưới rửa tiền tinh vi và các chiêu thức ẩn danh

Sau khi rửa tiền, các nhân viên CNTT Triều Tiên được cho là đã gửi tiền trở lại qua Sim và Kim Sang Man — giám đốc điều hành của công ty "Chinyong" (còn gọi là Công ty Hợp tác CNTT Jinyong). Phân tích từ TRM Labs cho thấy ví điện tử của Sim đã nhận hơn 24 triệu USD (khoảng 608 tỉ VNĐ) từ tháng 8/2021 đến tháng 3/2023, phần lớn số tiền này được truy về tài khoản của Kim, được mở bằng giấy tờ giả Nga và truy cập từ các thiết bị dùng tiếng Hàn hoạt động từ UAE và Nga.

Kim điều phối việc chuyển tiền giữa các nhân viên CNTT và FTB từ căn cứ ở Vladivostok, Nga. Trong khi đó, các công ty như DTEX Systems mô tả những hoạt động này như các tổ chức tội phạm nhà nước tài trợ. Các nhóm đe dọa đã chuyển từ việc sử dụng các trang trại máy tính sang lạm dụng chính sách "mang thiết bị cá nhân" (BYOD) của doanh nghiệp để dễ dàng che giấu hoạt động.

DTEX phân loại nhân viên CNTT thành hai nhóm: nhóm R-ITW chủ yếu tạo doanh thu và nhóm M-ITW thực hiện các hoạt động nguy hiểm hơn như tống tiền, cài mã độc, phá hoại máy chủ, hoặc đánh cắp tài sản trí tuệ. Công ty Chinyong là một trong nhiều tổ chức cài người vào làm tự do và khai thác quyền truy cập để trộm tiền điện tử. Họ hoạt động tại Trung Quốc, Lào và Nga.

Các cá nhân liên quan sử dụng tên giả như Naoki Murano và Jenson Collins để gây quỹ cho Triều Tiên. Murano từng dính líu đến vụ trộm 6 triệu USD (khoảng 152 tỉ VNĐ) tại công ty DeltaPrime vào tháng 9/2024.

Matt Ryan, nhà nghiên cứu tại Sygnia, cho biết các chiến dịch này không chỉ là phần mềm độc hại mà còn là lừa đảo quy mô lớn, phối hợp tinh vi với quy trình làm việc từ xa. Một trong những chiến thuật tinh vi được sử dụng là hệ thống điều khiển từ xa đa tầng, duy trì quyền truy cập vào máy tính công ty, bằng công cụ như Zoom — từ cấu hình máy khách cho đến kênh chỉ huy và điều khiển (C2) sử dụng ARP và WebSocket.

Công ty Flashpoint cũng phát hiện hàng loạt tài khoản bị nhiễm phần mềm đánh cắp thông tin và tên miền giả tạo hồ sơ tuyển dụng. Một máy chủ bị xâm nhập tại Lahore, Pakistan chứa nhiều thông tin đăng nhập, chứng minh quy mô toàn cầu của chiến dịch.

Bên cạnh Wagemole, chiến dịch Contagious Interview (còn gọi là DeceptiveDevelopment, Gwisin Gang, UNC5342…) chuyên nhắm vào các nhà phát triển phần mềm có việc làm để xâm nhập công ty. Mục tiêu dài hạn, theo Michael Barnhart của DTEX, là các tổ chức tài chính truyền thống, nơi đang tích hợp công nghệ blockchain và Web3 — những điểm yếu tiềm năng mà CHDCND Triều Tiên sẽ tìm cách khai thác trong tương lai.

Đọc chi tiết tại đây: https://thehackernews.com/2025/06/us-seizes-774m-in-crypto-tied-to-north.html

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview