Mr. Macho

Writer

Trung Quốc hôm 19/10 công bố một báo cáo dài, cáo buộc Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) tiến hành một chiến dịch tấn công mạng qui mô nhằm vào Trung tâm Dịch vụ Thời gian Quốc gia (NTSC), cơ quan chịu trách nhiệm về hệ thống thời gian và định vị quốc gia.

Bản tin do các cơ quan an ninh mạng Trung Quốc, trong đó có Trung tâm Ứng phó Khẩn cấp Không gian mạng Trung Quốc (CNCERT), trình bày chi tiết vụ việc và nêu rõ đây là một chiến dịch kéo dài, có nhiều giai đoạn, với mục tiêu “thâm nhập lâu dài” và “đánh cắp bí mật” từ mạng nội bộ của NTSC.

Quá trình tấn công vào ngày 3/8/2023

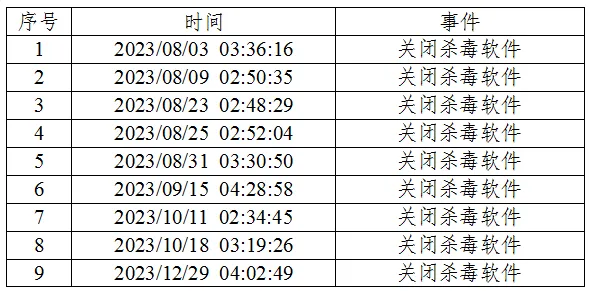

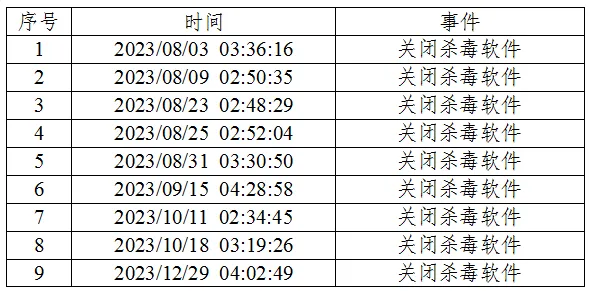

Một số phần mềm diệt vi-rút vô hiệu hóa việc ghi nhật ký

Những điểm chính của cáo buộc và bằng chứng được CNCERT nêu:

Mốc thời gian và cách thức tấn công: Chiến dịch, theo báo cáo, bắt đầu từ tháng 3/2022. NSA bị cáo buộc lợi dụng lỗ hổng trong dịch vụ SMS của một thương hiệu điện thoại nước ngoài để theo dõi hơn 10 nhân viên NTSC và chiếm đoạt danh bạ, tin nhắn, ảnh và dữ liệu vị trí. Từ tháng 4/2023 đến giữa 2024, cơ quan này bị cáo buộc mở rộng xâm nhập sang hệ thống nội bộ của NTSC, đặc biệt nhắm vào các hệ thống định vị và thời gian mặt đất chính.

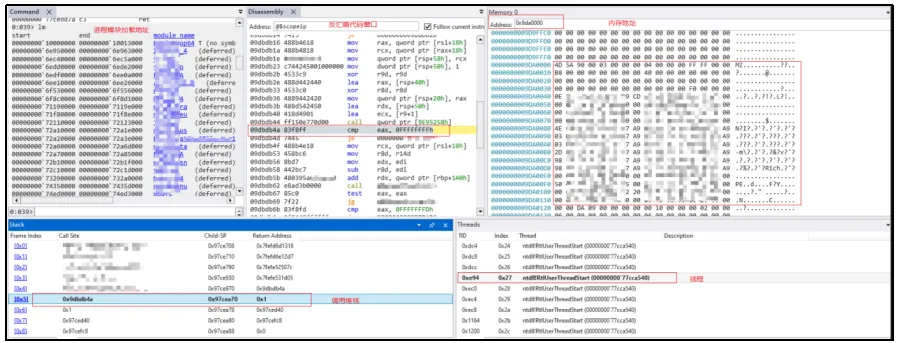

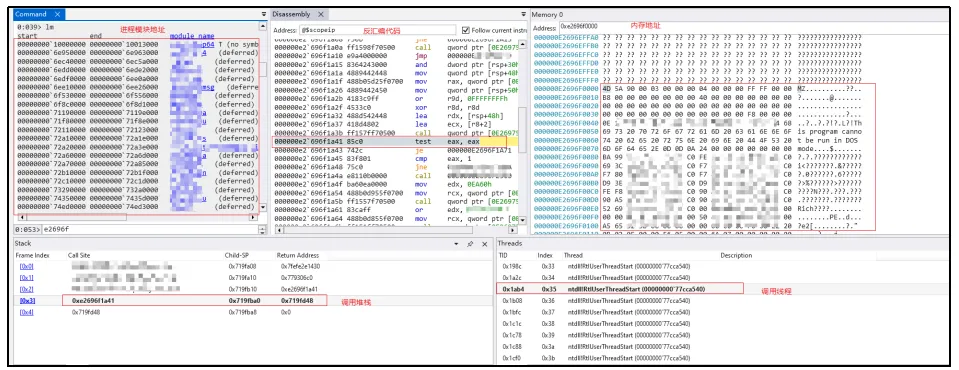

Tải gói dữ liệu "eHome_0cx

Tiến trình tải bộ nhớ "Back_eleven"

Tiến trình tải bộ nhớ "New_Dsz_Implant"

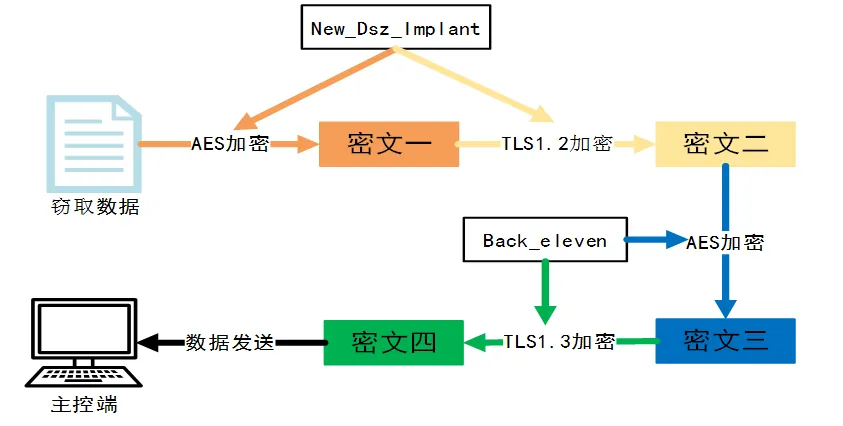

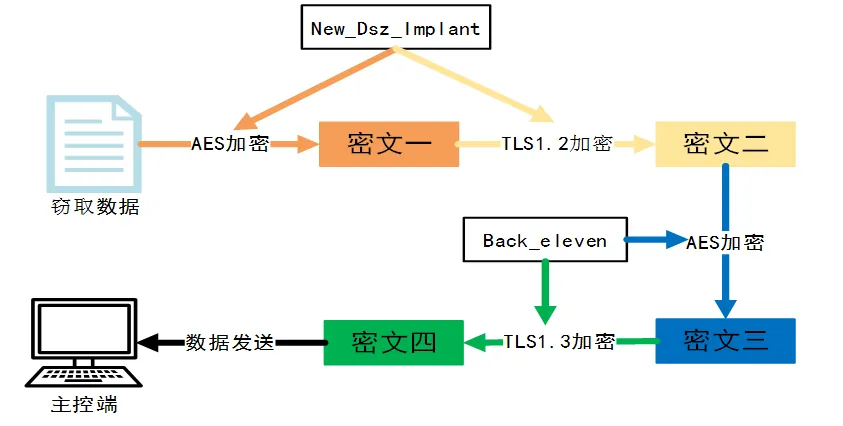

Chế độ mã hóa vũ khí tấn công mạng

Quy trình tấn công theo giai đoạn: CNCERT mô tả bốn giai đoạn chính:

- chiếm quyền truy cập ban đầu qua thông tin đăng nhập bị đánh cắp (“Chiến dịch Tam giác hóa”),

- cấy mã độc lên máy trạm quản trị,

- nâng cấp công cụ tấn công để duy trì khả năng tồn tại lâu dài,

- và thâm nhập ngang sang các máy chủ xác thực và tường lửa để đánh cắp dữ liệu.

Công cụ kỹ thuật và mô tả kỹ thuật: Báo cáo liệt kê 42 loại mã độc/module và xếp chúng vào ba nhóm chức năng:

(1) công cụ kiểm soát “eHome_0cx” giữ quyền bền vững trên máy mục tiêu;

(2) công cụ “Back_Eleven” dùng để tạo đường hầm, truyền lệnh và mã hóa kênh điều khiển;

(3) công cụ đánh cắp dữ liệu “New-Dsz-Implant”, mà CNCERT nói có nhiều điểm tương đồng với bộ công cụ “DanderSpritz” từng bị liên hệ với NSA.

Báo cáo công bố ảnh chụp các tiến trình tải bộ nhớ, cấu trúc module và sơ đồ mã hóa.

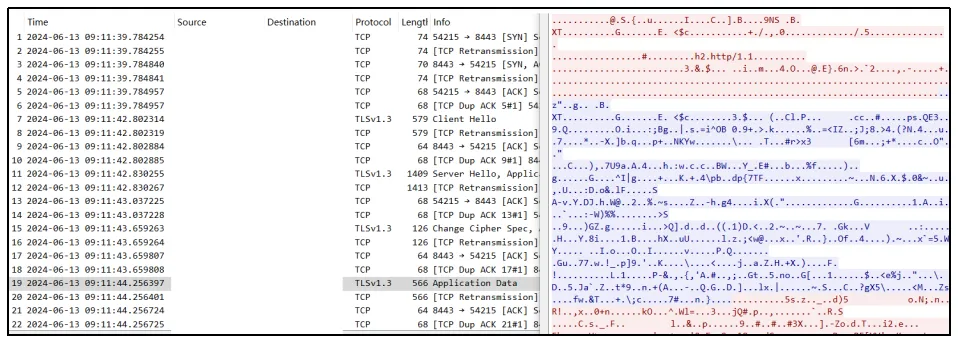

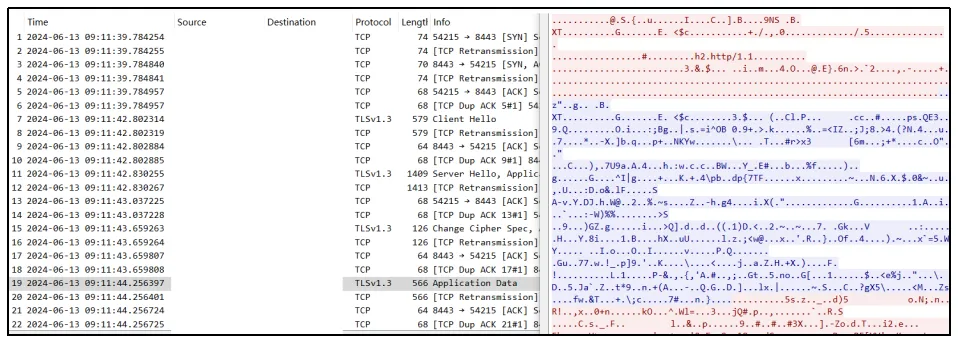

Ngày 13/6/2024, cuộc tấn công mạng đánh cắp các gói dữ liệu bí mật. Những kẻ tấn công đã sử dụng tổng cộng 42 loại vũ khí tấn công mạng, module chức năng, tệp độc hại...

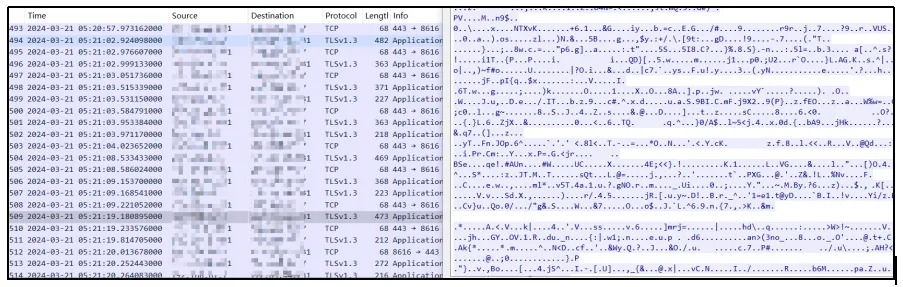

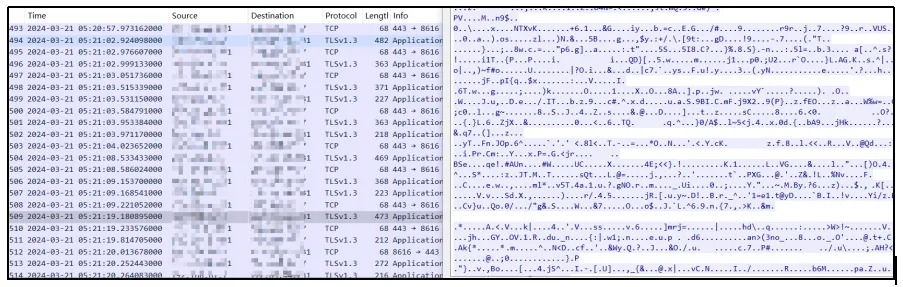

Kỹ thuật che giấu và mã hóa: Theo tài liệu, kẻ tấn công sử dụng chứng chỉ số hợp pháp, ngụy trang module hệ thống Windows, vô hiệu hóa hoặc né tránh phần mềm diệt virus bằng cách sửa registry và xóa dấu vết trong bộ nhớ. Hệ thống truyền dữ liệu bị cáo buộc dùng “bốn lớp mã hóa lồng nhau”, lớp ngoài là TLS, lớp trong sử dụng RSA+AES, khiến việc giải mã và phân tích lưu lượng trở nên khó khăn.

Phạm vi và tần suất: CNCERT cho biết các máy chủ điều khiển ở nước ngoài đã thực hiện “hơn một nghìn” cuộc tấn công giữa tháng 8/2023 và 5/2024, và nêu một bảng địa chỉ IP được cho là của các máy chủ chỉ huy và điều khiển.

So sánh kỹ thuật và dấu vết mã: Báo cáo trích các đặc điểm lưu giữ mã độc (registry, InProcServer32) và thời gian biên dịch module mà cơ quan phân tích cho là khớp với những dấu hiệu kỹ thuật từng gắn với các nhóm bị nghi liên quan tới cơ quan tình báo nước ngoài.

CNCERT trình bày các phân tích kỹ thuật kèm ảnh chụp và bảng dữ liệu để làm bằng chứng cho các tuyên bố trên. Tài liệu nhấn mạnh năng lực “hàng đầu thế giới” của kẻ tấn công về chiến thuật, mã hóa và né tránh phần mềm bảo mật, đồng thời lưu ý một số “hạn chế” trong công nghệ mà CNCERT cho rằng thể hiện sau nhiều sự cố công khai trước đó.

Lưu ý: Thông tin trên được trích dẫn từ báo cáo do các cơ quan an ninh Trung Quốc công bố; các nội dung này là cáo buộc và do cơ quan tố cáo trình bày. Báo cáo nêu chi tiết kỹ thuật nhưng việc xác minh độc lập các khẳng định này hoặc phản hồi chính thức từ phía Hoa Kỳ không được trình bày trong tài liệu trích dẫn.

Bản tin do các cơ quan an ninh mạng Trung Quốc, trong đó có Trung tâm Ứng phó Khẩn cấp Không gian mạng Trung Quốc (CNCERT), trình bày chi tiết vụ việc và nêu rõ đây là một chiến dịch kéo dài, có nhiều giai đoạn, với mục tiêu “thâm nhập lâu dài” và “đánh cắp bí mật” từ mạng nội bộ của NTSC.

Quá trình tấn công vào ngày 3/8/2023

Một số phần mềm diệt vi-rút vô hiệu hóa việc ghi nhật ký

Những điểm chính của cáo buộc và bằng chứng được CNCERT nêu:

Mốc thời gian và cách thức tấn công: Chiến dịch, theo báo cáo, bắt đầu từ tháng 3/2022. NSA bị cáo buộc lợi dụng lỗ hổng trong dịch vụ SMS của một thương hiệu điện thoại nước ngoài để theo dõi hơn 10 nhân viên NTSC và chiếm đoạt danh bạ, tin nhắn, ảnh và dữ liệu vị trí. Từ tháng 4/2023 đến giữa 2024, cơ quan này bị cáo buộc mở rộng xâm nhập sang hệ thống nội bộ của NTSC, đặc biệt nhắm vào các hệ thống định vị và thời gian mặt đất chính.

Tải gói dữ liệu "eHome_0cx

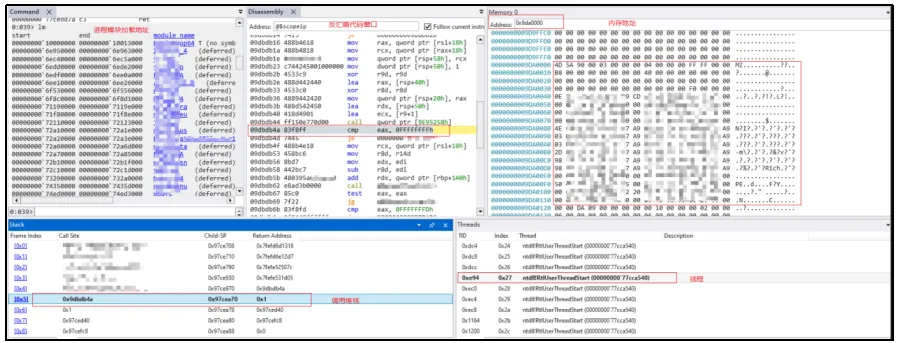

Tiến trình tải bộ nhớ "Back_eleven"

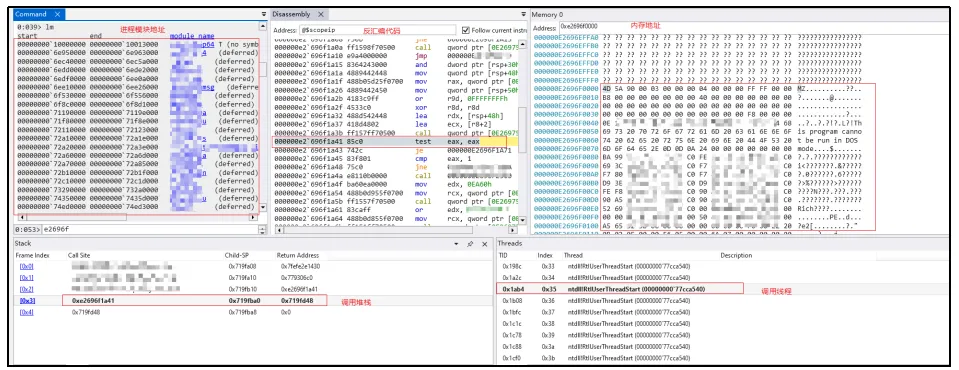

Tiến trình tải bộ nhớ "New_Dsz_Implant"

Chế độ mã hóa vũ khí tấn công mạng

Quy trình tấn công theo giai đoạn: CNCERT mô tả bốn giai đoạn chính:

- chiếm quyền truy cập ban đầu qua thông tin đăng nhập bị đánh cắp (“Chiến dịch Tam giác hóa”),

- cấy mã độc lên máy trạm quản trị,

- nâng cấp công cụ tấn công để duy trì khả năng tồn tại lâu dài,

- và thâm nhập ngang sang các máy chủ xác thực và tường lửa để đánh cắp dữ liệu.

Công cụ kỹ thuật và mô tả kỹ thuật: Báo cáo liệt kê 42 loại mã độc/module và xếp chúng vào ba nhóm chức năng:

(1) công cụ kiểm soát “eHome_0cx” giữ quyền bền vững trên máy mục tiêu;

(2) công cụ “Back_Eleven” dùng để tạo đường hầm, truyền lệnh và mã hóa kênh điều khiển;

(3) công cụ đánh cắp dữ liệu “New-Dsz-Implant”, mà CNCERT nói có nhiều điểm tương đồng với bộ công cụ “DanderSpritz” từng bị liên hệ với NSA.

Báo cáo công bố ảnh chụp các tiến trình tải bộ nhớ, cấu trúc module và sơ đồ mã hóa.

Ngày 13/6/2024, cuộc tấn công mạng đánh cắp các gói dữ liệu bí mật. Những kẻ tấn công đã sử dụng tổng cộng 42 loại vũ khí tấn công mạng, module chức năng, tệp độc hại...

Kỹ thuật che giấu và mã hóa: Theo tài liệu, kẻ tấn công sử dụng chứng chỉ số hợp pháp, ngụy trang module hệ thống Windows, vô hiệu hóa hoặc né tránh phần mềm diệt virus bằng cách sửa registry và xóa dấu vết trong bộ nhớ. Hệ thống truyền dữ liệu bị cáo buộc dùng “bốn lớp mã hóa lồng nhau”, lớp ngoài là TLS, lớp trong sử dụng RSA+AES, khiến việc giải mã và phân tích lưu lượng trở nên khó khăn.

Phạm vi và tần suất: CNCERT cho biết các máy chủ điều khiển ở nước ngoài đã thực hiện “hơn một nghìn” cuộc tấn công giữa tháng 8/2023 và 5/2024, và nêu một bảng địa chỉ IP được cho là của các máy chủ chỉ huy và điều khiển.

So sánh kỹ thuật và dấu vết mã: Báo cáo trích các đặc điểm lưu giữ mã độc (registry, InProcServer32) và thời gian biên dịch module mà cơ quan phân tích cho là khớp với những dấu hiệu kỹ thuật từng gắn với các nhóm bị nghi liên quan tới cơ quan tình báo nước ngoài.

CNCERT trình bày các phân tích kỹ thuật kèm ảnh chụp và bảng dữ liệu để làm bằng chứng cho các tuyên bố trên. Tài liệu nhấn mạnh năng lực “hàng đầu thế giới” của kẻ tấn công về chiến thuật, mã hóa và né tránh phần mềm bảo mật, đồng thời lưu ý một số “hạn chế” trong công nghệ mà CNCERT cho rằng thể hiện sau nhiều sự cố công khai trước đó.

Lưu ý: Thông tin trên được trích dẫn từ báo cáo do các cơ quan an ninh Trung Quốc công bố; các nội dung này là cáo buộc và do cơ quan tố cáo trình bày. Báo cáo nêu chi tiết kỹ thuật nhưng việc xác minh độc lập các khẳng định này hoặc phản hồi chính thức từ phía Hoa Kỳ không được trình bày trong tài liệu trích dẫn.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview