404 Not Found

Writer

Google vừa chính thức khởi kiện những kẻ điều hành mạng botnet BadBox 2.0, cáo buộc nhóm này đã vận hành một chiến dịch tội phạm mạng tinh vi nhằm vào nền tảng quảng cáo của công ty. Đây là nỗ lực pháp lý nhằm triệt phá hạ tầng mã độc đang lây nhiễm hơn 10 triệu thiết bị Android trên toàn cầu, đồng thời ngăn chặn sự phát triển của một mô hình gian lận quảng cáo quy mô công nghiệp.

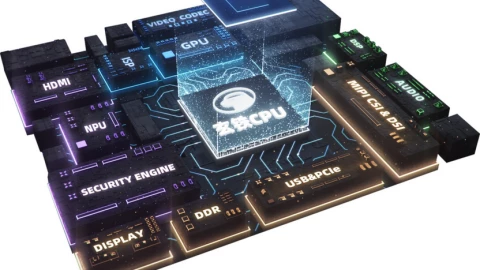

BadBox 2.0 hoạt động bằng cách khai thác các thiết bị sử dụng Android Open Source Project, bao gồm TV thông minh, thiết bị phát trực tuyến và nhiều thiết bị IoT phổ biến. Những thiết bị này thường không được tích hợp lớp bảo vệ như Google Play Protect, khiến chúng trở thành mục tiêu lý tưởng cho hoạt động cài cắm mã độc. Kẻ tấn công có thể mua thiết bị AOSP giá rẻ, chỉnh sửa hệ điều hành để nhúng mã độc BadBox 2.0 rồi bán lại ra thị trường. Một số khác phát tán thông qua ứng dụng giả, đánh lừa người dùng tự cài lên thiết bị của mình.

Khi thiết bị bị lây nhiễm, mã độc sẽ thiết lập một cửa hậu (backdoor) kết nối đến hạ tầng máy chủ điều khiển, cho phép nhận lệnh từ xa để thực hiện các hành vi xâm nhập. Thiết bị có thể bị biến thành proxy dân cư cung cấp cho các nhóm tấn công khác hoặc được sử dụng trực tiếp trong các chiến dịch gian lận quảng cáo có tổ chức. Đây cũng là trọng tâm chính trong đơn kiện lần này của Google.

Theo mô tả trong hồ sơ pháp lý, gian lận quảng cáo được thực hiện theo ba phương thức chính:

Google cho biết đã đình chỉ hàng nghìn tài khoản quảng cáo liên quan nhưng cảnh báo hoạt động của botnet vẫn đang tiếp tục mở rộng. Công ty cũng bày tỏ lo ngại rằng nếu không có hành động pháp lý quyết liệt, nhóm tấn công sẽ tiếp tục sử dụng lợi nhuận từ chiến dịch này để sản xuất thêm thiết bị, tạo thêm phần mềm độc hại và mở rộng quy mô lây nhiễm.

Do các bị đơn hiện vẫn chưa xác định danh tính và được cho là đang hoạt động từ Trung Quốc, Google đang khởi kiện dựa trên hai đạo luật chính là Đạo luật về gian lận và lạm dụng máy tính CFAA cùng Đạo luật về các tổ chức tội phạm có tổ chức RICO. Công ty yêu cầu bồi thường thiệt hại và lệnh cấm vĩnh viễn nhằm triệt hạ hạ tầng điều khiển mã độc, chấm dứt hoàn toàn hoạt động của mạng botnet. Kèm theo đơn kiện là danh sách hơn 100 tên miền bị cho là có liên quan đến hạ tầng tấn công của chiến dịch này.

BadBox 2.0 hoạt động bằng cách khai thác các thiết bị sử dụng Android Open Source Project, bao gồm TV thông minh, thiết bị phát trực tuyến và nhiều thiết bị IoT phổ biến. Những thiết bị này thường không được tích hợp lớp bảo vệ như Google Play Protect, khiến chúng trở thành mục tiêu lý tưởng cho hoạt động cài cắm mã độc. Kẻ tấn công có thể mua thiết bị AOSP giá rẻ, chỉnh sửa hệ điều hành để nhúng mã độc BadBox 2.0 rồi bán lại ra thị trường. Một số khác phát tán thông qua ứng dụng giả, đánh lừa người dùng tự cài lên thiết bị của mình.

Khi thiết bị bị lây nhiễm, mã độc sẽ thiết lập một cửa hậu (backdoor) kết nối đến hạ tầng máy chủ điều khiển, cho phép nhận lệnh từ xa để thực hiện các hành vi xâm nhập. Thiết bị có thể bị biến thành proxy dân cư cung cấp cho các nhóm tấn công khác hoặc được sử dụng trực tiếp trong các chiến dịch gian lận quảng cáo có tổ chức. Đây cũng là trọng tâm chính trong đơn kiện lần này của Google.

Theo mô tả trong hồ sơ pháp lý, gian lận quảng cáo được thực hiện theo ba phương thức chính:

- Ẩn tải quảng cáo: Các ứng dụng giả mạo được cài lén vào thiết bị để âm thầm tải quảng cáo từ các website có chứa mã quảng cáo Google do nhóm vận hành kiểm soát, tạo doanh thu mà người dùng không hề hay biết

- Trình duyệt ngầm chơi game: Mã độc mở trình duyệt ẩn, truy cập vào các trò chơi trực tuyến được lập trình để liên tục hiển thị quảng cáo, tự động tạo lượt xem nhằm tăng doanh thu cho các tài khoản publisher giả

- Gian lận tìm kiếm: Bot thực hiện các truy vấn trên các website tích hợp AdSense for Search rồi nhấp vào quảng cáo hiển thị trong kết quả, tạo ra lượt click giả và doanh thu gian lận từ hệ thống quảng cáo tìm kiếm

Google cho biết đã đình chỉ hàng nghìn tài khoản quảng cáo liên quan nhưng cảnh báo hoạt động của botnet vẫn đang tiếp tục mở rộng. Công ty cũng bày tỏ lo ngại rằng nếu không có hành động pháp lý quyết liệt, nhóm tấn công sẽ tiếp tục sử dụng lợi nhuận từ chiến dịch này để sản xuất thêm thiết bị, tạo thêm phần mềm độc hại và mở rộng quy mô lây nhiễm.

Do các bị đơn hiện vẫn chưa xác định danh tính và được cho là đang hoạt động từ Trung Quốc, Google đang khởi kiện dựa trên hai đạo luật chính là Đạo luật về gian lận và lạm dụng máy tính CFAA cùng Đạo luật về các tổ chức tội phạm có tổ chức RICO. Công ty yêu cầu bồi thường thiệt hại và lệnh cấm vĩnh viễn nhằm triệt hạ hạ tầng điều khiển mã độc, chấm dứt hoàn toàn hoạt động của mạng botnet. Kèm theo đơn kiện là danh sách hơn 100 tên miền bị cho là có liên quan đến hạ tầng tấn công của chiến dịch này.

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview