Duy Linh

Writer

Theo nghiên cứu mới công bố từ Morphisec Threat Labs, một chiến dịch tấn công chuỗi cung ứng tinh vi đã được phát hiện, trong đó kẻ tấn công lợi dụng trí tuệ nhân tạo để nhắm mục tiêu trực tiếp vào các nhà nghiên cứu, nhà phát triển và chuyên gia an ninh mạng thông qua các kho lưu trữ GitHub bị xâm phạm.

Cuộc tấn công chuỗi cung ứng GitHub dựa trên trí tuệ nhân tạo

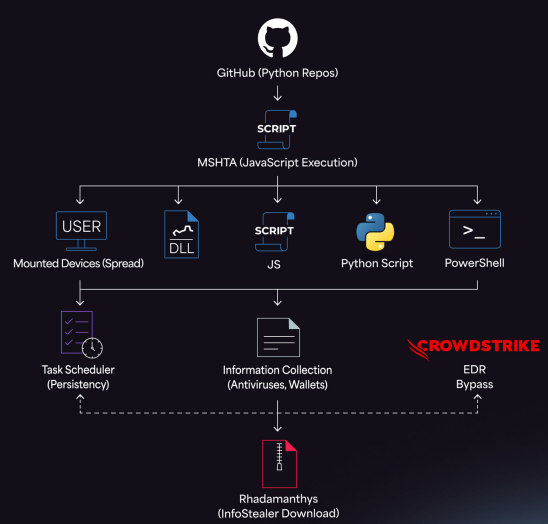

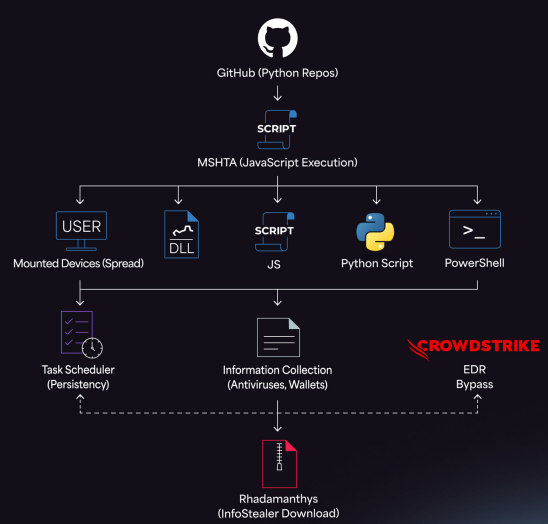

Chiến dịch này khai thác các tài khoản GitHub không hoạt động và những kho lưu trữ được tinh chỉnh bằng AI, tạo ra các dự án có vẻ hợp pháp nhằm phát tán một loại cửa hậu hoàn toàn mới, chưa từng được ghi nhận trước đây, có tên PyStoreRAT. Các kho mã này thường được trình bày như những công cụ hoặc tiện ích AI hấp dẫn, dễ khiến cộng đồng kỹ thuật tin tưởng và sử dụng.

Khi các kho lưu trữ giả mạo dần trở nên phổ biến, các tác nhân đe dọa đã âm thầm chèn PyStoreRAT vào mã nguồn. Chúng lợi dụng lòng tin vốn có của nhà phát triển đối với các kho đã được “xây dựng hình ảnh” chỉn chu và có lịch sử hoạt động trông như hợp pháp.

Phương pháp tấn công

Không giống các trình tải mã độc thông thường, PyStoreRAT sở hữu khả năng hoạt động rất tinh vi. Sau khi xâm nhập, mã độc tiến hành phân tích toàn diện hệ thống, thu thập thông tin chi tiết về môi trường bị nhiễm trước khi triển khai các thành phần mã độc phụ được thiết kế riêng cho từng hệ thống cụ thể.

Đáng chú ý, PyStoreRAT tích hợp cơ chế phát hiện các giải pháp EDR, bao gồm cả CrowdStrike Falcon. Khi nhận thấy bị các công cụ bảo mật theo dõi, mã độc sẽ chủ động thay đổi đường dẫn thực thi nhằm né tránh phân tích và duy trì sự tồn tại lâu dài trên hệ thống.

Chiến dịch này còn sử dụng hạ tầng điều khiển và kiểm soát (C2) xoay vòng, khiến việc chặn liên lạc và truy vết tác nhân đe dọa trở nên khó khăn hơn đáng kể đối với các đội phòng thủ. Các nhà nghiên cứu của Morphisec cũng phát hiện dấu hiệu ngôn ngữ Nga trong mã độc và cơ sở hạ tầng liên quan.

Ngoài ra, kẻ tấn công đã áp dụng các kỹ thuật lập bản đồ cụm GitHub để xác định và tiếp cận những cộng đồng nhà phát triển cụ thể, cho thấy đây là một chiến dịch được đầu tư nguồn lực lớn và có sự phối hợp chặt chẽ.

Morphisec đã công bố đầy đủ các chỉ báo xâm phạm (IOC) nhằm hỗ trợ các nhóm an ninh mạng phát hiện và ngăn chặn mối đe dọa này. Các tổ chức được khuyến nghị cần đánh giá kỹ lưỡng các kho GitHub trước khi tích hợp mã, triển khai hệ thống giám sát nâng cao đối với hành vi bất thường trong kho lưu trữ, đồng thời xác thực cẩn thận các dự án có dấu hiệu được tạo hoặc chỉnh sửa bằng trí tuệ nhân tạo.

Cuộc tấn công chuỗi cung ứng GitHub dựa trên trí tuệ nhân tạo

Chiến dịch này khai thác các tài khoản GitHub không hoạt động và những kho lưu trữ được tinh chỉnh bằng AI, tạo ra các dự án có vẻ hợp pháp nhằm phát tán một loại cửa hậu hoàn toàn mới, chưa từng được ghi nhận trước đây, có tên PyStoreRAT. Các kho mã này thường được trình bày như những công cụ hoặc tiện ích AI hấp dẫn, dễ khiến cộng đồng kỹ thuật tin tưởng và sử dụng.

Khi các kho lưu trữ giả mạo dần trở nên phổ biến, các tác nhân đe dọa đã âm thầm chèn PyStoreRAT vào mã nguồn. Chúng lợi dụng lòng tin vốn có của nhà phát triển đối với các kho đã được “xây dựng hình ảnh” chỉn chu và có lịch sử hoạt động trông như hợp pháp.

Phương pháp tấn công

PyStoreRAT và mức độ tinh vi của chiến dịch

Cách tiếp cận này phản ánh rõ sự tiến hóa của các cuộc tấn công chuỗi cung ứng, khi hệ sinh thái mã nguồn mở bị vũ khí hóa thông qua các dự án giả mạo được thiết kế thuyết phục và ban đầu gần như vô hại. Việc tập trung vào nhóm đối tượng là những người thường xuyên tải về, thử nghiệm công cụ mới giúp chiến dịch tối đa hóa phạm vi ảnh hưởng trong lĩnh vực công nghệ.Không giống các trình tải mã độc thông thường, PyStoreRAT sở hữu khả năng hoạt động rất tinh vi. Sau khi xâm nhập, mã độc tiến hành phân tích toàn diện hệ thống, thu thập thông tin chi tiết về môi trường bị nhiễm trước khi triển khai các thành phần mã độc phụ được thiết kế riêng cho từng hệ thống cụ thể.

Đáng chú ý, PyStoreRAT tích hợp cơ chế phát hiện các giải pháp EDR, bao gồm cả CrowdStrike Falcon. Khi nhận thấy bị các công cụ bảo mật theo dõi, mã độc sẽ chủ động thay đổi đường dẫn thực thi nhằm né tránh phân tích và duy trì sự tồn tại lâu dài trên hệ thống.

Chiến dịch này còn sử dụng hạ tầng điều khiển và kiểm soát (C2) xoay vòng, khiến việc chặn liên lạc và truy vết tác nhân đe dọa trở nên khó khăn hơn đáng kể đối với các đội phòng thủ. Các nhà nghiên cứu của Morphisec cũng phát hiện dấu hiệu ngôn ngữ Nga trong mã độc và cơ sở hạ tầng liên quan.

Ngoài ra, kẻ tấn công đã áp dụng các kỹ thuật lập bản đồ cụm GitHub để xác định và tiếp cận những cộng đồng nhà phát triển cụ thể, cho thấy đây là một chiến dịch được đầu tư nguồn lực lớn và có sự phối hợp chặt chẽ.

Morphisec đã công bố đầy đủ các chỉ báo xâm phạm (IOC) nhằm hỗ trợ các nhóm an ninh mạng phát hiện và ngăn chặn mối đe dọa này. Các tổ chức được khuyến nghị cần đánh giá kỹ lưỡng các kho GitHub trước khi tích hợp mã, triển khai hệ thống giám sát nâng cao đối với hành vi bất thường trong kho lưu trữ, đồng thời xác thực cẩn thận các dự án có dấu hiệu được tạo hoặc chỉnh sửa bằng trí tuệ nhân tạo.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview