WuKong_top1

Writer

Trong thời gian gần đây, quá trình lấy ý kiến Nhân dân đối với dự thảo văn kiện Đại hội XIV của Đảng đang được triển khai rộng rãi. Lợi dụng hoạt động này, một số đối tượng xấu đã phát tán tệp tin chứa mã độc, giả mạo tài liệu phục vụ góp ý dự thảo, nhằm mục đích chiếm quyền điều khiển máy tính và đánh cắp thông tin.

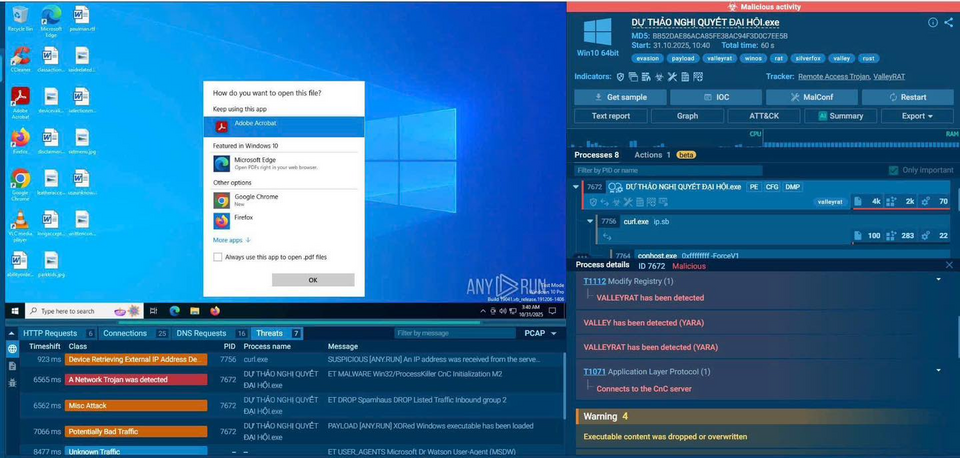

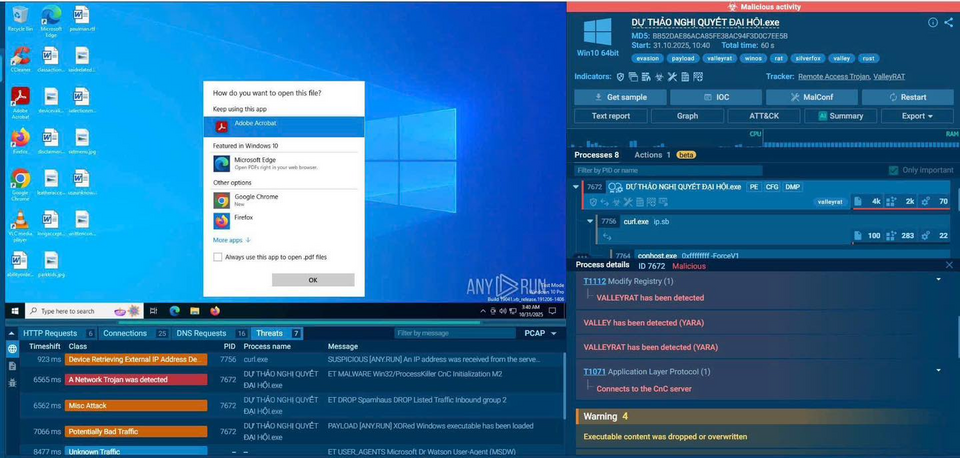

Theo Phòng An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao - Công an tỉnh Quảng Ngãi, mã độc Valley RAT đã được phát hiện trong tệp có tên “DỰ THẢO NGHỊ QUYẾT ĐẠI HỘI.exe”.

Theo Phòng An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao - Công an tỉnh Quảng Ngãi, mã độc Valley RAT đã được phát hiện trong tệp có tên “DỰ THẢO NGHỊ QUYẾT ĐẠI HỘI.exe”.

Khi người dùng mở tệp, máy tính sẽ bị nhiễm mã độc, tự động kết nối đến máy chủ điều khiển từ xa, từ đó có thể bị đánh cắp dữ liệu, chiếm quyền tài khoản làm việc hoặc phát tán mã độc sang thiết bị khác.

Dựa trên phân tích tiền sử hoạt động của mẫu mã độc, chuyên gia Bkav đánh giá và cho biết: Valley RAT là một công cụ tấn công có chủ đích (APT), có khả năng ẩn mình và né tránh phần mềm bảo mật. Ghi nhận từ 2023, mã độc này chạy theo chuỗi đa giai đoạn: mở đường, tải payload, triển khai backdoor điều khiển từ xa. Kẻ tấn công có thể chiếm quyền, thu thập dữ liệu, lạm dụng camera/micro, lan sang các máy tính khác trong cùng mạng và mở rộng truy cập, thậm chí cài cắm ransomware. Một số dấu vết kỹ thuật cho thấy nhóm tấn công đứng sau mã độc này có nguồn gốc tại Đông Á.

Ngoài tên gọi trên, mã độc Valley RAT còn ẩn trong các tệp có tên tương tự tài liệu hành chính như:

Ngoài tên gọi trên, mã độc Valley RAT còn ẩn trong các tệp có tên tương tự tài liệu hành chính như:

Để bảo đảm an toàn thông tin và không trở thành nạn nhân bị lợi dụng bởi các đối tượng xấu, người dân và cán bộ, công chức, viên chức cần lưu ý:

Khi người dùng mở tệp, máy tính sẽ bị nhiễm mã độc, tự động kết nối đến máy chủ điều khiển từ xa, từ đó có thể bị đánh cắp dữ liệu, chiếm quyền tài khoản làm việc hoặc phát tán mã độc sang thiết bị khác.

Dựa trên phân tích tiền sử hoạt động của mẫu mã độc, chuyên gia Bkav đánh giá và cho biết: Valley RAT là một công cụ tấn công có chủ đích (APT), có khả năng ẩn mình và né tránh phần mềm bảo mật. Ghi nhận từ 2023, mã độc này chạy theo chuỗi đa giai đoạn: mở đường, tải payload, triển khai backdoor điều khiển từ xa. Kẻ tấn công có thể chiếm quyền, thu thập dữ liệu, lạm dụng camera/micro, lan sang các máy tính khác trong cùng mạng và mở rộng truy cập, thậm chí cài cắm ransomware. Một số dấu vết kỹ thuật cho thấy nhóm tấn công đứng sau mã độc này có nguồn gốc tại Đông Á.

- “BÁO CÁO TÀI CHÍNH2.exe”;

- “CÔNG VĂN HỎA TỐC CỦA CHÍNH PHỦ.exe”;

- “HỖ TRỢ KÊ KHAI THUẾ.exe”;

- “BIÊN BẢN BÁO CÁO QUÝ III.exe”…

Để bảo đảm an toàn thông tin và không trở thành nạn nhân bị lợi dụng bởi các đối tượng xấu, người dân và cán bộ, công chức, viên chức cần lưu ý:

- Chỉ mở tài liệu có nguồn gốc rõ ràng, ưu tiên nhận qua kênh chính thức hoặc hệ thống quản lý của cơ quan; tránh mở các tệp có định dạng thực thi (.exe, .rar, .docm…) nếu chưa xác minh.

- Thường xuyên kiểm tra thiết bị, nếu phát hiện dấu hiệu bất thường hoặc kết nối đến địa chỉ lạ, cần tạm thời ngắt mạng và thông báo cho bộ phận kỹ thuật hoặc cơ quan chuyên trách để hỗ trợ.

- Sử dụng phần mềm bảo mật được cập nhật đầy đủ, bật tính năng quét tự động và cảnh báo nguy cơ.

- Hạn chế chia sẻ tài liệu công vụ qua các nền tảng cá nhân; tuân thủ quy trình, quy định về bảo mật thông tin khi lưu trữ và trao đổi dữ liệu.

Theo whitehat.vn

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview