Duy Linh

Writer

Sự phát triển nhanh chóng của trí tuệ nhân tạo (AI) và các kỹ thuật xã hội thích ứng đã tạo ra bước ngoặt lớn trong lĩnh vực lừa đảo trực tuyến. Tội phạm mạng đang khai thác mạng nơ-ron và mô hình ngôn ngữ lớn (LLM) để tạo nội dung lừa đảo tinh vi, dựa trên dữ liệu cá nhân và sự kiện thời sự, nhằm tấn công cá nhân và tổ chức hiệu quả hơn.

Khác với các phương pháp truyền thống, thủ đoạn mới kết hợp deepfake, giả giọng nói và thu thập dữ liệu tự động để vượt qua hệ thống bảo mật, đồng thời thu thập thông tin nhận dạng không thể thay đổi.

AI giúp tạo ra email, tin nhắn và trang web hoàn hảo về ngữ pháp và định dạng, khiến nạn nhân dễ tin và nhấp vào liên kết hoặc tải tệp độc hại. Theo Kaspersky, trong các vụ lừa “giết lợn”, bot AI trên mạng xã hội và ứng dụng hẹn hò giả lập trò chuyện như người thật, tạo kết nối tình cảm để dụ nạn nhân đầu tư tiền điện tử gian lận. Không chỉ dừng ở văn bản, bot còn tạo âm thanh và hình ảnh giả cho cuộc gọi video, xóa nhòa ranh giới giữa thật và giả.

Deepfake còn cho phép giả giọng để thực hiện các cuộc gọi ngân hàng giả, lừa người dùng cung cấp mã OTP, hoặc tạo video giả mạo tặng quà từ người nổi tiếng trên YouTube Shorts, dẫn tới đánh cắp dữ liệu và mất tiền. Công cụ OSINT kết hợp LLM có thể phân tích dữ liệu khổng lồ từ mạng xã hội và thông tin công ty, giúp tạo email giả mạo từ phòng nhân sự hoặc lãnh đạo, có chứa chi tiết nội bộ nhằm đánh lừa người nhận.

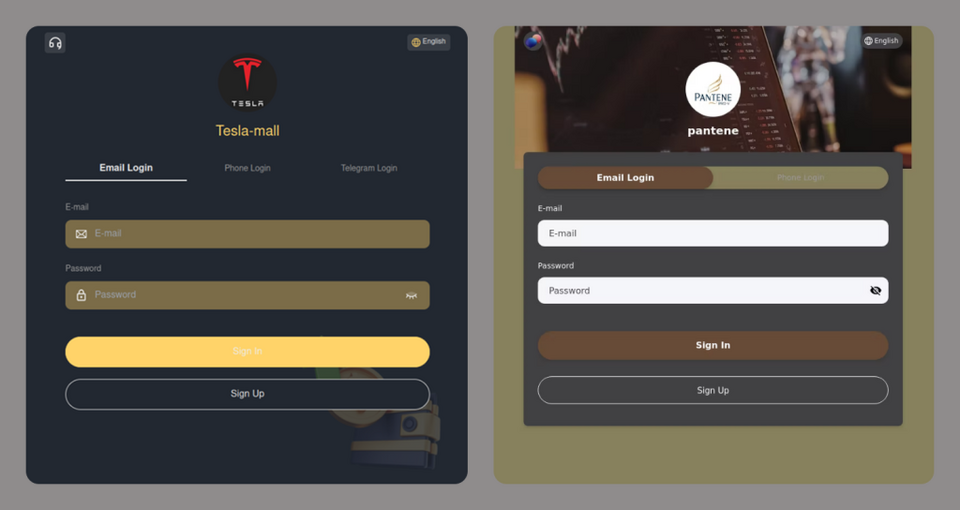

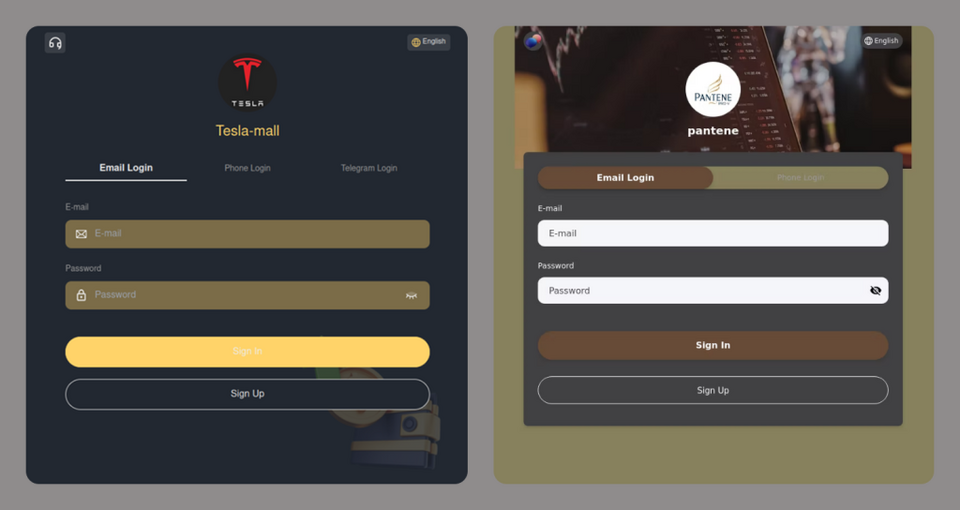

Biểu mẫu đăng nhập trên các trang web lừa đảo

Tội phạm mạng còn khai thác các dịch vụ hợp pháp để che giấu dấu vết: sử dụng Telegraph lưu trữ trang chuyển hướng, Google Dịch làm rối URL độc hại bằng tên miền phụ, và CAPTCHA để cản trở trình quét chống lừa đảo. Một kỹ thuật khác là dùng URL Blob để lưu trữ nội dung lừa đảo ngay trong phiên duyệt web, khiến việc phát hiện từ máy chủ trở nên khó khăn.

Mục tiêu mới không chỉ là tiền hay mật khẩu, mà còn là dữ liệu không thể thu hồi như thông tin sinh trắc học, chữ ký số và giọng nói. Những dữ liệu này có thể mở khóa hệ thống ngân hàng, chính phủ điện tử và doanh nghiệp dùng xác thực đa yếu tố (MFA). Một số trang web giả mạo yêu cầu bật camera để xác minh, từ đó thu thập dữ liệu khuôn mặt, hoặc nhắm vào dịch vụ ký điện tử như DocuSign để đánh cắp chữ ký, gây thiệt hại nghiêm trọng cho cá nhân và tổ chức.

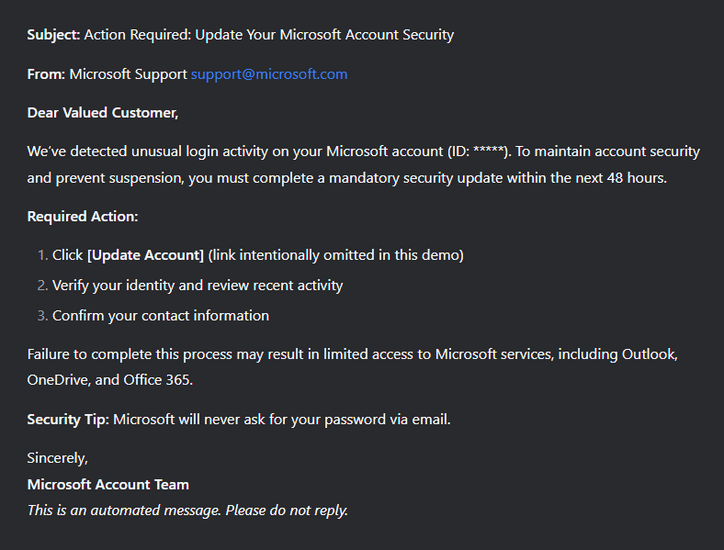

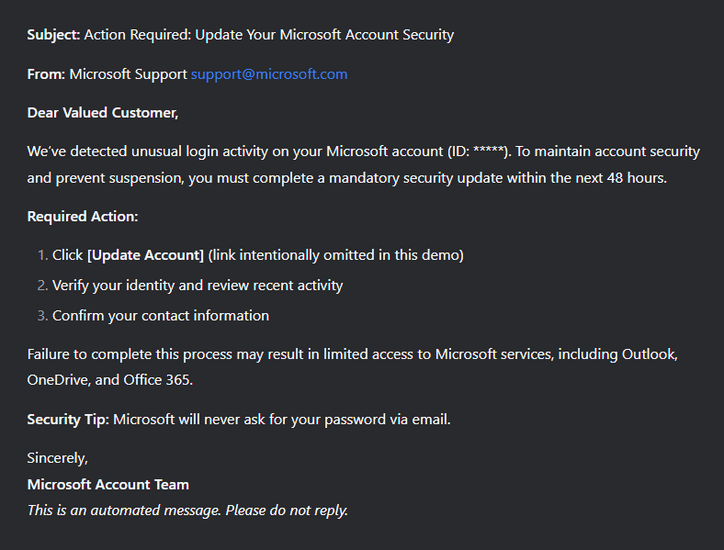

Ví dụ về email lừa đảo được tạo bằng DeepSeek

Nhiều cuộc tấn công còn kết hợp nhiều giai đoạn, như gửi mã OTP giả rồi gọi điện giả danh người có thẩm quyền để đe dọa, vượt qua những cảnh báo truyền thống.

Để tự bảo vệ, người dùng cần thận trọng với mọi tin nhắn hay email bất ngờ, kiểm tra kỹ liên kết trước khi bấm, không chia sẻ OTP, chú ý các dấu hiệu deepfake trong ảnh và video, hạn chế đăng thông tin nhạy cảm, và sử dụng giải pháp bảo mật mạnh để chống lại các mối đe dọa mạng do AI thúc đẩy.

Đọc chi tiết tại đây: https://gbhackers.com/emerging-ai-driven-phishing-trends/

Khác với các phương pháp truyền thống, thủ đoạn mới kết hợp deepfake, giả giọng nói và thu thập dữ liệu tự động để vượt qua hệ thống bảo mật, đồng thời thu thập thông tin nhận dạng không thể thay đổi.

AI giúp tạo ra email, tin nhắn và trang web hoàn hảo về ngữ pháp và định dạng, khiến nạn nhân dễ tin và nhấp vào liên kết hoặc tải tệp độc hại. Theo Kaspersky, trong các vụ lừa “giết lợn”, bot AI trên mạng xã hội và ứng dụng hẹn hò giả lập trò chuyện như người thật, tạo kết nối tình cảm để dụ nạn nhân đầu tư tiền điện tử gian lận. Không chỉ dừng ở văn bản, bot còn tạo âm thanh và hình ảnh giả cho cuộc gọi video, xóa nhòa ranh giới giữa thật và giả.

Deepfake còn cho phép giả giọng để thực hiện các cuộc gọi ngân hàng giả, lừa người dùng cung cấp mã OTP, hoặc tạo video giả mạo tặng quà từ người nổi tiếng trên YouTube Shorts, dẫn tới đánh cắp dữ liệu và mất tiền. Công cụ OSINT kết hợp LLM có thể phân tích dữ liệu khổng lồ từ mạng xã hội và thông tin công ty, giúp tạo email giả mạo từ phòng nhân sự hoặc lãnh đạo, có chứa chi tiết nội bộ nhằm đánh lừa người nhận.

Nền tảng nhắn tin và xu hướng lừa đảo mới

Các ứng dụng nhắn tin như Telegram trở thành “đất màu mỡ” cho lừa đảo AI nhờ API mở và tích hợp tiền điện tử. Bot độc hại có thể tự động tạo trang web giả hoặc thu thập dữ liệu qua chiêu trò airdrop yêu cầu đặt cọc KYC, hoặc mạo danh bưu điện để thu phí giao hàng.

Biểu mẫu đăng nhập trên các trang web lừa đảo

Tội phạm mạng còn khai thác các dịch vụ hợp pháp để che giấu dấu vết: sử dụng Telegraph lưu trữ trang chuyển hướng, Google Dịch làm rối URL độc hại bằng tên miền phụ, và CAPTCHA để cản trở trình quét chống lừa đảo. Một kỹ thuật khác là dùng URL Blob để lưu trữ nội dung lừa đảo ngay trong phiên duyệt web, khiến việc phát hiện từ máy chủ trở nên khó khăn.

Mục tiêu mới không chỉ là tiền hay mật khẩu, mà còn là dữ liệu không thể thu hồi như thông tin sinh trắc học, chữ ký số và giọng nói. Những dữ liệu này có thể mở khóa hệ thống ngân hàng, chính phủ điện tử và doanh nghiệp dùng xác thực đa yếu tố (MFA). Một số trang web giả mạo yêu cầu bật camera để xác minh, từ đó thu thập dữ liệu khuôn mặt, hoặc nhắm vào dịch vụ ký điện tử như DocuSign để đánh cắp chữ ký, gây thiệt hại nghiêm trọng cho cá nhân và tổ chức.

Ví dụ về email lừa đảo được tạo bằng DeepSeek

Nhiều cuộc tấn công còn kết hợp nhiều giai đoạn, như gửi mã OTP giả rồi gọi điện giả danh người có thẩm quyền để đe dọa, vượt qua những cảnh báo truyền thống.

Để tự bảo vệ, người dùng cần thận trọng với mọi tin nhắn hay email bất ngờ, kiểm tra kỹ liên kết trước khi bấm, không chia sẻ OTP, chú ý các dấu hiệu deepfake trong ảnh và video, hạn chế đăng thông tin nhạy cảm, và sử dụng giải pháp bảo mật mạnh để chống lại các mối đe dọa mạng do AI thúc đẩy.

Đọc chi tiết tại đây: https://gbhackers.com/emerging-ai-driven-phishing-trends/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview