Nguyễn Đức Thao

Intern Writer

Một lỗ hổng zero-day trong thư viện xử lý ảnh trên điện thoại Samsung Galaxy đã bị kẻ tấn công tận dụng để triển khai phần mềm gián điệp Android có tên LANDFALL trong các cuộc tấn công có chủ đích ở khu vực Trung Đông. Sự kiện được phân tích và công bố bởi Palo Alto Networks Unit 42; Samsung đã vá lỗ hổng liên quan vào tháng 4 năm 2025.

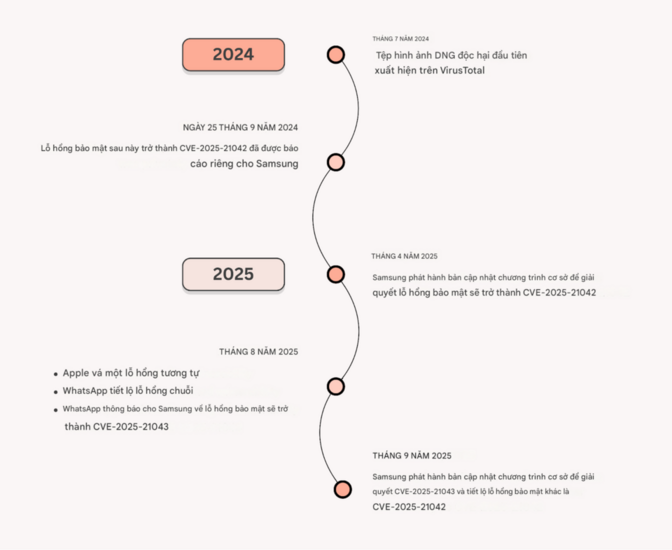

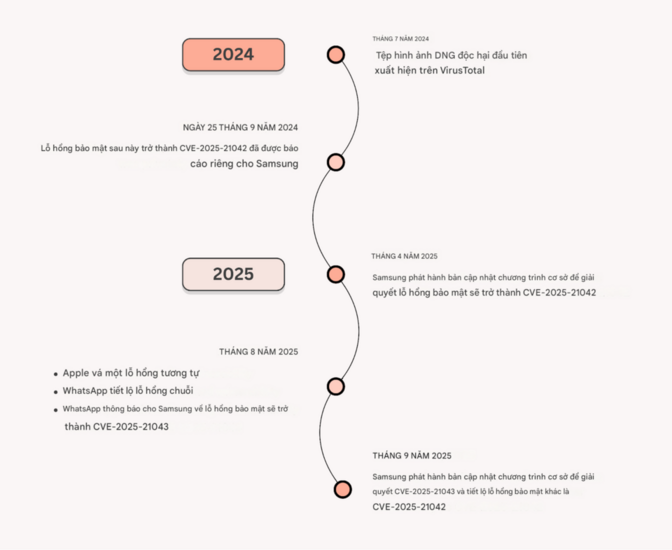

Hoạt động khai thác liên quan đến CVE-2025-21042 (điểm CVSS: 8,8), một lỗ hổng ghi ngoài giới hạn (out-of-bounds write) trong thành phần libimagecodec.quram.so - có thể cho phép thực thi mã từ xa. Unit 42 cho biết lỗ hổng này đã bị khai thác trên thực tế trước khi Samsung phát bản vá. Dựa trên dữ liệu VirusTotal, các mục tiêu bị theo dõi (mã CL-UNK-1054) nằm ở Iraq, Iran, Thổ Nhĩ Kỳ và Maroc. Các mẫu LANDFALL có hiện vật sớm nhất từ ngày 23/7/2024, với các tệp bị phát hiện tiếp tục đến tháng 2/2025.

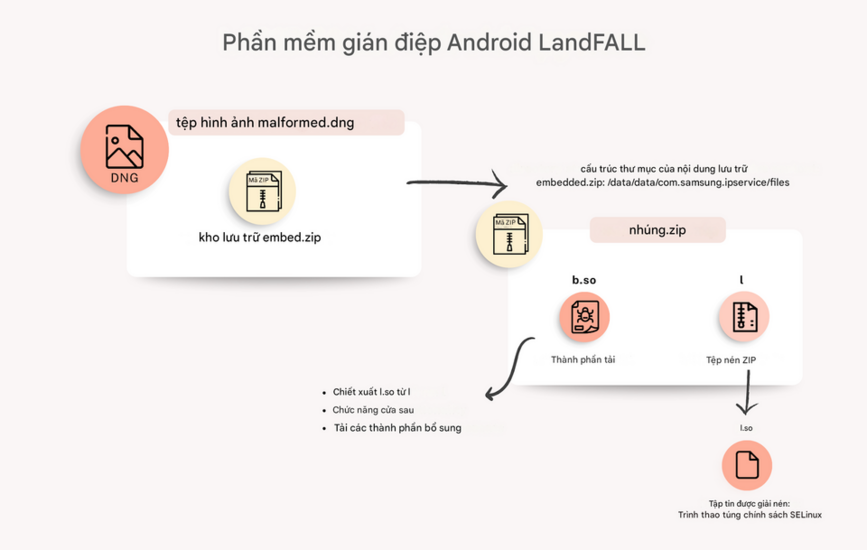

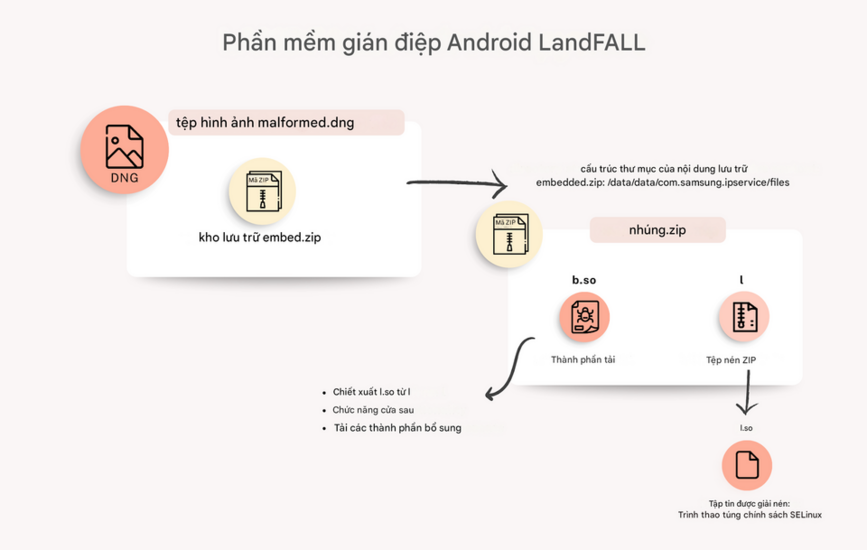

Phân tích chuỗi khai thác của Unit 42 cho thấy các tệp DNG (Digital Negative) độc hại được gửi, ví dụ dưới dạng tên tệp kiểu "WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg" hoặc "IMG-20240723-WA0000.jpg". Những tệp DNG này chứa một kho ZIP nhúng ở cuối tệp; khi khai thác, kho lưu trữ được trích xuất để lấy các thư viện đối tượng dùng chung (.so). Một trong các thư viện này tải và thực thi LANDFALL, thư viện khác thao túng chính sách SELinux nhằm nâng quyền cho phần mềm gián điệp và giúp duy trì hoạt động.

LANDFALL được thiết kế như một nền tảng gián điệp mô-đun: trình tải ban đầu kết nối tới máy chủ chỉ huy và điều khiển (C2) qua HTTPS để nhận và thực thi các tải trọng giai đoạn tiếp theo. Unit 42 không thể chia sẻ chi tiết các tải trọng sau cùng vì chúng không xuất hiện trong mẫu họ phân tích, nhưng khẳng định kiến trúc mô-đun cho phép mở rộng khả năng giám sát và duy trì.

Khi đã cài, LANDFALL thu thập dữ liệu nhạy cảm gồm bản ghi âm micrô, vị trí, ảnh, danh bạ, tin nhắn SMS, tệp và nhật ký cuộc gọi. Mục tiêu thiết bị được nhận diện là các dòng Galaxy S22, S23, S24, Z Fold 4 và Z Flip 4 (không bao gồm thế hệ mới nhất), tức là một số thiết bị cao cấp của Samsung.

Unit 42 lưu ý rằng không có dấu hiệu rõ ràng cho thấy chuỗi khai thác LANDFALL là "không cần nhấp" (click-less) mà không có tương tác người dùng, hoặc tồn tại vấn đề bảo mật chưa biết trong WhatsApp để hỗ trợ giả thuyết đó. Tuy nhiên, một số cơ sở hạ tầng liên quan tới LANDFALL vẫn còn hoạt động tính tới tháng 10/2025, điều này có thể cho thấy hoạt động vẫn diễn ra hoặc tái xuất hiện bởi cùng một nhóm.

Hiện chưa xác định rõ tác nhân chịu trách nhiệm. Unit 42 ghi nhận cơ sở hạ tầng C2 và mô hình đăng ký tên miền của LANDFALL có một số điểm trùng khớp với nhóm Stealth Falcon (còn gọi là FruityArmor), nhưng tới tháng 10/2025 chưa có bằng chứng về sự trùng lặp trực tiếp giữa hai cụm. Những phát hiện cũng chỉ ra rằng triển khai LANDFALL có thể là một phần của làn sóng khai thác DNG rộng hơn, vốn cũng tấn công iPhone thông qua các chuỗi khai thác đã đề cập ở trên. (thehackernews)

Hoạt động khai thác liên quan đến CVE-2025-21042 (điểm CVSS: 8,8), một lỗ hổng ghi ngoài giới hạn (out-of-bounds write) trong thành phần libimagecodec.quram.so - có thể cho phép thực thi mã từ xa. Unit 42 cho biết lỗ hổng này đã bị khai thác trên thực tế trước khi Samsung phát bản vá. Dựa trên dữ liệu VirusTotal, các mục tiêu bị theo dõi (mã CL-UNK-1054) nằm ở Iraq, Iran, Thổ Nhĩ Kỳ và Maroc. Các mẫu LANDFALL có hiện vật sớm nhất từ ngày 23/7/2024, với các tệp bị phát hiện tiếp tục đến tháng 2/2025.

Phân tích chuỗi khai thác của Unit 42 cho thấy các tệp DNG (Digital Negative) độc hại được gửi, ví dụ dưới dạng tên tệp kiểu "WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg" hoặc "IMG-20240723-WA0000.jpg". Những tệp DNG này chứa một kho ZIP nhúng ở cuối tệp; khi khai thác, kho lưu trữ được trích xuất để lấy các thư viện đối tượng dùng chung (.so). Một trong các thư viện này tải và thực thi LANDFALL, thư viện khác thao túng chính sách SELinux nhằm nâng quyền cho phần mềm gián điệp và giúp duy trì hoạt động.

LANDFALL được thiết kế như một nền tảng gián điệp mô-đun: trình tải ban đầu kết nối tới máy chủ chỉ huy và điều khiển (C2) qua HTTPS để nhận và thực thi các tải trọng giai đoạn tiếp theo. Unit 42 không thể chia sẻ chi tiết các tải trọng sau cùng vì chúng không xuất hiện trong mẫu họ phân tích, nhưng khẳng định kiến trúc mô-đun cho phép mở rộng khả năng giám sát và duy trì.

Khi đã cài, LANDFALL thu thập dữ liệu nhạy cảm gồm bản ghi âm micrô, vị trí, ảnh, danh bạ, tin nhắn SMS, tệp và nhật ký cuộc gọi. Mục tiêu thiết bị được nhận diện là các dòng Galaxy S22, S23, S24, Z Fold 4 và Z Flip 4 (không bao gồm thế hệ mới nhất), tức là một số thiết bị cao cấp của Samsung.

Mối liên hệ với các lỗ hổng khác và bối cảnh rộng hơn

Sự kiện này diễn ra sau khi Samsung tiết lộ vào tháng 9/2025 rằng một lỗ hổng khác trong cùng thư viện (CVE-2025-21043, CVSS 8,8) cũng từng bị khai thác như zero-day; Unit 42 cho rằng không có bằng chứng cho thấy CVE-2025-21043 bị sử dụng trong chiến dịch LANDFALL. Cùng thời điểm, WhatsApp và Apple công bố các lỗ hổng trên iOS/macOS (CVE-2025-55177, CVSS 5,4 liên quan với CVE-2025-43300, CVSS 8,8) đã được sử dụng trong chiến dịch tinh vi nhắm tới dưới 200 người dùng; cả Apple và WhatsApp đã vá các lỗi này.Unit 42 lưu ý rằng không có dấu hiệu rõ ràng cho thấy chuỗi khai thác LANDFALL là "không cần nhấp" (click-less) mà không có tương tác người dùng, hoặc tồn tại vấn đề bảo mật chưa biết trong WhatsApp để hỗ trợ giả thuyết đó. Tuy nhiên, một số cơ sở hạ tầng liên quan tới LANDFALL vẫn còn hoạt động tính tới tháng 10/2025, điều này có thể cho thấy hoạt động vẫn diễn ra hoặc tái xuất hiện bởi cùng một nhóm.

Hiện chưa xác định rõ tác nhân chịu trách nhiệm. Unit 42 ghi nhận cơ sở hạ tầng C2 và mô hình đăng ký tên miền của LANDFALL có một số điểm trùng khớp với nhóm Stealth Falcon (còn gọi là FruityArmor), nhưng tới tháng 10/2025 chưa có bằng chứng về sự trùng lặp trực tiếp giữa hai cụm. Những phát hiện cũng chỉ ra rằng triển khai LANDFALL có thể là một phần của làn sóng khai thác DNG rộng hơn, vốn cũng tấn công iPhone thông qua các chuỗi khai thác đã đề cập ở trên. (thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview