Code Nguyen

Writer

Chiến dịch giả mạo tuyển dụng, đánh cắp thông tin đăng nhập, ví điện tử và dữ liệu nhạy cảm.

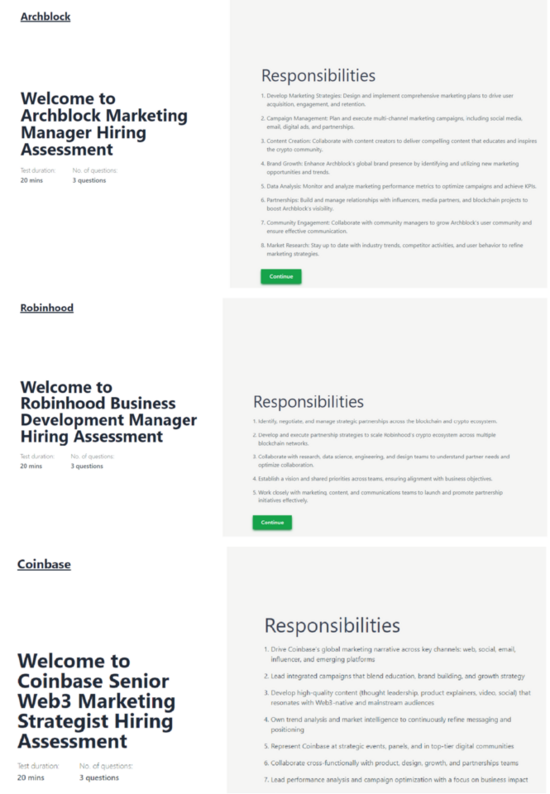

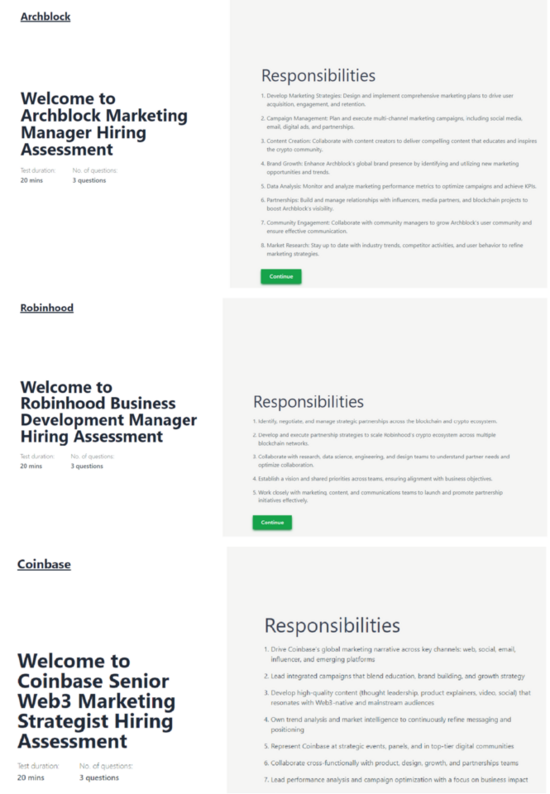

Ví dụ về các trang web việc làm giả mạo ban đầu.

Trong đợt tấn công này, hệ điều hành Linux không bị ảnh hưởng. Các nạn nhân chính là những người làm việc trong lĩnh vực tiền mã hoá và blockchain – đặc biệt là kỹ sư phần mềm, chuyên gia marketing, nhà thiết kế – bị dụ dỗ bởi các buổi phỏng vấn xin việc giả mạo tại các công ty lớn như Coinbase, Robinhood, Uniswap và Parallel Studios.

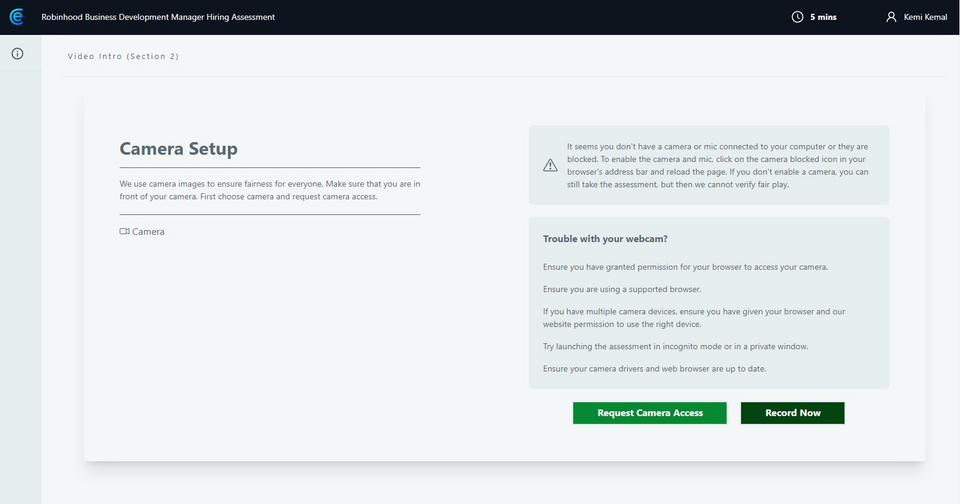

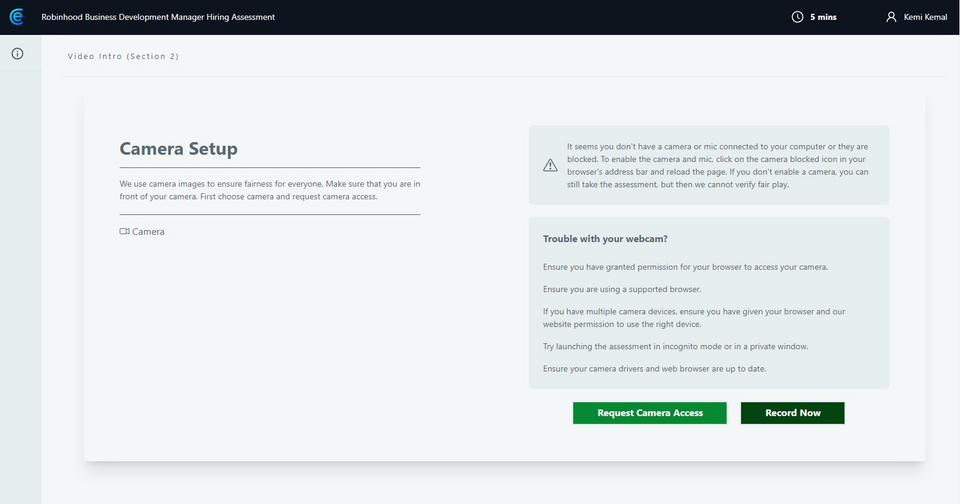

Trang thiết lập máy ảnh sẽ hiển thị sau khi câu hỏi được trả lời.

Người dùng được mời tham gia “kiểm tra kỹ năng” thông qua một website giả lập được xây dựng trên React. Sau khi nhập thông tin cá nhân và trả lời các câu hỏi, họ được yêu cầu ghi hình phỏng vấn qua webcam. Tại đây, phần mềm độc hại được ngụy trang dưới dạng trình điều khiển camera và âm thầm được cài đặt thông qua PowerShell (Windows) hoặc Bash (MacOS).

Cả hai phiên bản phần mềm đều cho phép tin tặc kiểm soát từ xa máy nạn nhân, đánh cắp thông tin đăng nhập từ hơn 80 tiện ích trình duyệt, bao gồm ví điện tử như MetaMask và trình quản lý mật khẩu như 1Password. PylangGhost có cấu trúc gồm 6 mô-đun Python, thực hiện các tác vụ như giữ tính bền vững hệ thống (persistence), tạo mã GUID định danh máy và giao tiếp với máy chủ C2 (Command & Control) bằng HTTP mã hoá RC4.

Mặc dù số lượng nạn nhân hiện tại còn thấp, chủ yếu tại Ấn Độ và chưa có khách hàng nào của Cisco bị ảnh hưởng, nhưng các chuyên gia cảnh báo rằng chiến dịch có khả năng lan rộng. Cisco Talos đã phát hành các biện pháp phát hiện và phòng vệ như Secure Endpoint, Secure Email, Secure Firewall, cùng với chữ ký ClamAV và quy tắc Snort.

Các tổ chức, đặc biệt là doanh nghiệp trong ngành tiền số, cần cảnh giác cao độ với các cuộc tấn công sử dụng kỹ thuật xã hội tinh vi như vậy.

Nguồn bài viết: https://gbhackers.com/chollima-hackers-target-windows-and-macos/

Tấn công hai hướng: phần mềm độc hại trên cả Windows lẫn MacOS

Nhóm tin tặc Famous Chollima, còn được biết đến với cái tên Wagemole, được cho là có liên hệ với Triều Tiên, vừa thực hiện một chiến dịch tấn công mạng phức tạp nhắm vào người dùng Windows và MacOS. Phần mềm độc hại mới có tên GolangGhost (viết bằng ngôn ngữ Golang) cùng biến thể PylangGhost (viết bằng Python) đã được phát hiện bởi Cisco Talos vào tháng 5/2025.

Ví dụ về các trang web việc làm giả mạo ban đầu.

Trang thiết lập máy ảnh sẽ hiển thị sau khi câu hỏi được trả lời.

RAT đánh cắp thông tin, kiểm soát máy tính và ví điện tử

Trên Windows, lệnh tải về một file ZIP chứa mã độc PylangGhost và script VBScript để kích hoạt trojan qua file Python được ngụy trang tên “nvidia.py”. Với MacOS, biến thể GolangGhost được cài đặt qua chuỗi lây nhiễm tương tự. Cách thức này – mang tên “ClickFix” – đã được sử dụng từ giữa năm 2024 trong chiến dịch quy mô lớn gọi là Contagious Interview.Cả hai phiên bản phần mềm đều cho phép tin tặc kiểm soát từ xa máy nạn nhân, đánh cắp thông tin đăng nhập từ hơn 80 tiện ích trình duyệt, bao gồm ví điện tử như MetaMask và trình quản lý mật khẩu như 1Password. PylangGhost có cấu trúc gồm 6 mô-đun Python, thực hiện các tác vụ như giữ tính bền vững hệ thống (persistence), tạo mã GUID định danh máy và giao tiếp với máy chủ C2 (Command & Control) bằng HTTP mã hoá RC4.

Mặc dù số lượng nạn nhân hiện tại còn thấp, chủ yếu tại Ấn Độ và chưa có khách hàng nào của Cisco bị ảnh hưởng, nhưng các chuyên gia cảnh báo rằng chiến dịch có khả năng lan rộng. Cisco Talos đã phát hành các biện pháp phát hiện và phòng vệ như Secure Endpoint, Secure Email, Secure Firewall, cùng với chữ ký ClamAV và quy tắc Snort.

Các tổ chức, đặc biệt là doanh nghiệp trong ngành tiền số, cần cảnh giác cao độ với các cuộc tấn công sử dụng kỹ thuật xã hội tinh vi như vậy.

Các chỉ số thỏa hiệp (IOC)

| Kiểu | Chỉ số |

|---|---|

| SHA256 (Mẫu) | a206ea9b415a0eafd731b4eec762a5b5e8df8d9007e93046029d83316989790a (auto.py) |

| Máy chủ C2 | hxxp[://]31[.]57[.]243[.]29:8080 |

| Tải xuống máy chủ | api[.]quickcamfix[.]trực tuyến |

| Trang web việc làm giả mạo | krakenhire[.]com |

Nguồn bài viết: https://gbhackers.com/chollima-hackers-target-windows-and-macos/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview