MinhSec

Writer

Một chiến dịch phần mềm độc hại mới, tinh vi và khó phát hiện vừa được ghi nhận khi kẻ tấn công tạo ra trang Google Meet giả mạo nhằm đánh lừa người dùng làm việc từ xa lẫn các tổ chức.

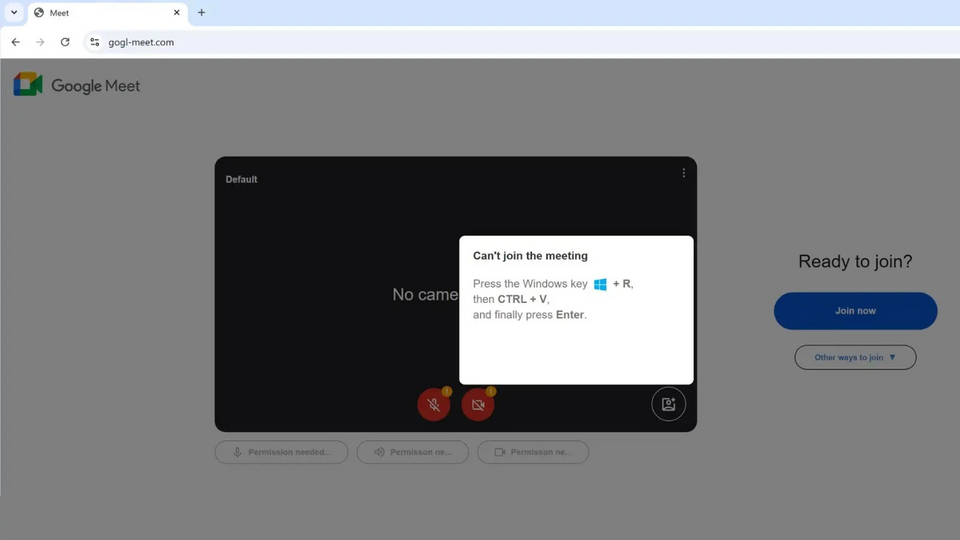

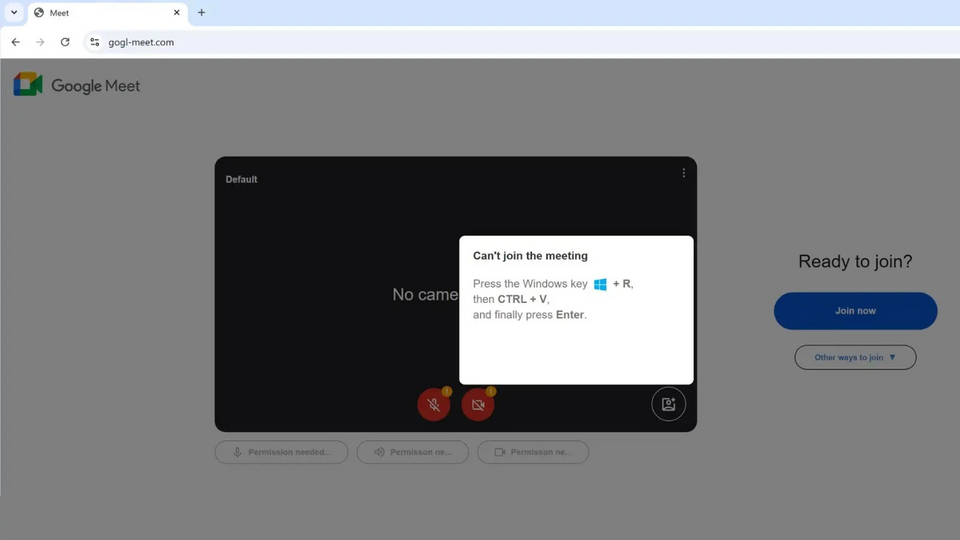

Khi người dùng nhấn “Tham gia ngay” hoặc “Sửa lỗi”, một đoạn JavaScript sẽ tự động sao chép tập lệnh PowerShell độc hại vào clipboard. Sau đó trang hướng dẫn nạn nhân bấm tổ hợp phím Windows + R, rồi CTRL + V và Enter. Hành động này khiến người dùng vô tình tự tay chạy đoạn mã độc, giúp malware vượt qua các biện pháp bảo vệ như Google Safe Browsing hay SmartScreen.

Kết quả: Trojan truy cập từ xa (RAT) được cài trực tiếp vào máy.

Đáng chú ý, kẻ tấn công đã nhúng vào trong payload PowerShell các chú thích chứa ký hiệu “đáng tin” như biểu tượng check xanh lặp lại ( ). Khi được dán vào hộp thoại Run vốn rất nhỏ nạn nhân chỉ nhìn thấy những ký hiệu này và tưởng rằng lệnh “đã được xác minh”, trong khi phần mã độc thật bị đẩy xuống ngoài vùng hiển thị.

). Khi được dán vào hộp thoại Run vốn rất nhỏ nạn nhân chỉ nhìn thấy những ký hiệu này và tưởng rằng lệnh “đã được xác minh”, trong khi phần mã độc thật bị đẩy xuống ngoài vùng hiển thị.

Các nhóm bảo mật nên cập nhật quy tắc phát hiện, đặc biệt với chuỗi PowerShell thực thi qua hộp Run, có chứa ký tự Unicode bất thường hoặc các đoạn chú thích dài dấu hiệu đặc trưng của các cuộc tấn công ClickFix.(cybersecuritynews)

cybersecuritynews.com

cybersecuritynews.com

Trang Google Meet giả mạo và kỹ thuật ClickFix

Chiến dịch được phát hiện trên tên miền lừa đảo gogl-meet[.]com, trông gần như giống hệt giao diện Google Meet thật. Khi truy cập, nạn nhân thấy trang báo lỗi “Không thể tham gia cuộc họp” liên quan đến camera hoặc micro. Thay vì yêu cầu đăng nhập, trang web lại đưa ra “bản sửa lỗi” kỹ thuật đây chính là bẫy của chiêu trò ClickFix.

Khi người dùng nhấn “Tham gia ngay” hoặc “Sửa lỗi”, một đoạn JavaScript sẽ tự động sao chép tập lệnh PowerShell độc hại vào clipboard. Sau đó trang hướng dẫn nạn nhân bấm tổ hợp phím Windows + R, rồi CTRL + V và Enter. Hành động này khiến người dùng vô tình tự tay chạy đoạn mã độc, giúp malware vượt qua các biện pháp bảo vệ như Google Safe Browsing hay SmartScreen.

Kết quả: Trojan truy cập từ xa (RAT) được cài trực tiếp vào máy.

Vết tích pháp y và cách malware che giấu dấu vết

Điều tra pháp y cho thấy các hệ thống nhiễm RAT đều có chung một nguồn lây: tập tin thực thi được ghi dấu trong Luồng dữ liệu thay thế (ADS) của Bảng Tệp Chính (MFT). ADS lưu lại cả file tải xuống ClickFix và URL referrer, giúp khẳng định cuộc tấn công bắt nguồn từ lừa đảo trình duyệt chứ không phải file đính kèm email hay tải xuống thông thường.Đáng chú ý, kẻ tấn công đã nhúng vào trong payload PowerShell các chú thích chứa ký hiệu “đáng tin” như biểu tượng check xanh lặp lại (

Sự nâng cấp của ClickFix: Từ lỗi trình duyệt đến giả mạo Google Meet

ClickFix từng nổi bật năm 2024 khi giả mạo lỗi cập nhật Chrome hoặc lỗi Microsoft Word. Nhưng việc chuyển sang mô phỏng Google Meet cho thấy kẻ tấn công đang hướng vào môi trường doanh nghiệp nơi họp trực tuyến là hoạt động hàng ngày và “sự cố camera/mic” là lý do rất hợp lý để người dùng làm theo hướng dẫn.Các nhóm bảo mật nên cập nhật quy tắc phát hiện, đặc biệt với chuỗi PowerShell thực thi qua hộp Run, có chứa ký tự Unicode bất thường hoặc các đoạn chú thích dài dấu hiệu đặc trưng của các cuộc tấn công ClickFix.(cybersecuritynews)

Beware of Weaponized Google Meet Page uses ClickFix Technique to Deliver Malicious Payload

A new, highly sophisticated malware campaign has been identified targeting remote workers and organizations through a fake Google Meet landing page.

cybersecuritynews.com

cybersecuritynews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview