CyberThao

Writer

Một chiến dịch tấn công mới đang được các chuyên gia an ninh mạng cảnh báo khi nhóm tấn công sử dụng cửa sổ Windows Update giả mạo, kết hợp với trang web người lớn giả danh, để dụ người dùng chạy lệnh độc hại ngay trên thiết bị của họ.

Acronis cho biết chiến dịch này – được đặt tên JackFix – lợi dụng các bản sao trang web người lớn quen thuộc như xHamster và PornHub, có khả năng phát tán thông qua quảng cáo độc hại (malvertising). Chủ đề người lớn giúp tăng áp lực tâm lý khiến nạn nhân nhanh chóng làm theo hướng dẫn cài đặt bản “cập nhật bảo mật quan trọng”.

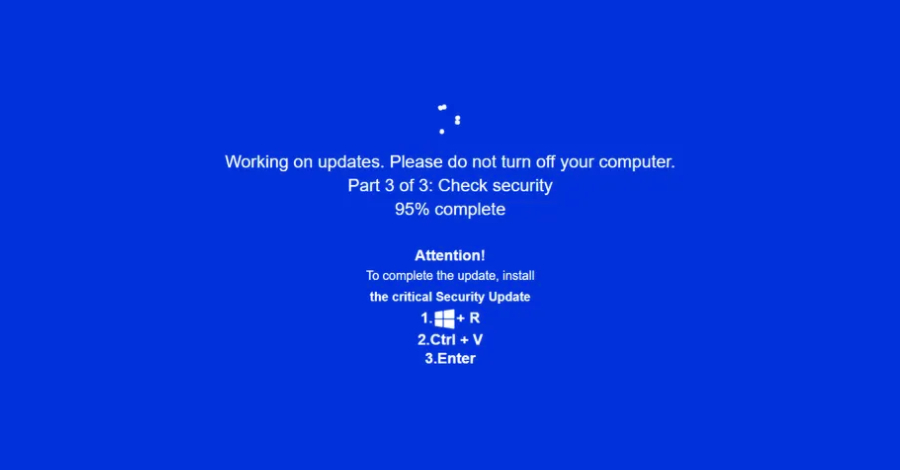

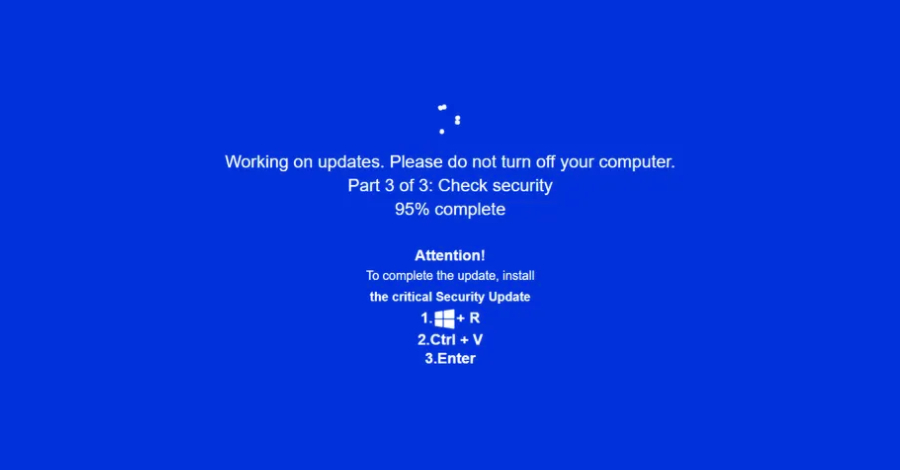

Trong năm qua, kiểu tấn công ClickFix tăng mạnh và hiện chiếm 47% điểm truy cập ban đầu, theo dữ liệu Microsoft. Thay vì CAPTCHA giả hoặc cảnh báo lỗi kỹ thuật như trước, chiến dịch JackFix sử dụng cửa sổ cập nhật Windows toàn màn hình, mô phỏng y như thật bằng HTML và JavaScript.

Khi người dùng truy cập trang web giả mạo và tương tác, cửa sổ này sẽ bật lên, chuyển sang chế độ toàn màn hình, vô hiệu hóa phím Escape, F11, F5 và F12. Dù vậy, do lỗi logic, một số phím vẫn có thể hoạt động để thoát ra.

Điểm nguy hiểm nhất: nạn nhân được hướng dẫn mở hộp thoại Run, nhấn Ctrl + V, rồi Enter – kích hoạt chuỗi lây nhiễm.

Tải trọng ban đầu là MSHTA, được chạy thông qua tệp mshta.exe hợp lệ để gọi một lệnh PowerShell. Máy chủ từ xa chỉ phản hồi payload thật nếu yêu cầu đến từ PowerShell (irm/iwr), giúp tránh bị phân tích trực tiếp.

Từ đây, PowerShell tải xuống tập lệnh với nhiều cơ chế che giấu, mã rác, chống phân tích và cố gắng leo thang đặc quyền (RunAs) bằng cách liên tục yêu cầu quyền quản trị. Nếu thành công, các payload bổ sung sẽ được thả xuống, bao gồm:

Chỉ cần một trong số chúng hoạt động, nạn nhân sẽ có nguy cơ mất mật khẩu, ví tiền mã hóa, dữ liệu nhạy cảm và bị cài thêm mã độc khác.

Huntress cũng ghi nhận một chuỗi tấn công tương tự, sử dụng bản cập nhật Windows giả mạo để triển khai Lumma hoặc Rhadamanthys bằng kỹ thuật steganography (ẩn mã độc trong hình ảnh PNG).

Một trong những tên miền tải payload PowerShell (“securitysettings[.]live”) được cả Huntress và Acronis phát hiện, cho thấy hai chiến dịch có khả năng liên quan.

Tác nhân đe dọa liên tục thay đổi URI và miền lưu trữ, nhưng vẫn dùng chung một địa chỉ IP 141.98.80[.]175 cho payload đầu tiên.

ClickFix đang chứng minh hiệu quả vì buộc người dùng tự chạy lệnh độc hại, vượt qua nhiều lớp phòng vệ. Để giảm thiểu rủi ro, các tổ chức được khuyến nghị:

thehackernews.com

thehackernews.com

Acronis cho biết chiến dịch này – được đặt tên JackFix – lợi dụng các bản sao trang web người lớn quen thuộc như xHamster và PornHub, có khả năng phát tán thông qua quảng cáo độc hại (malvertising). Chủ đề người lớn giúp tăng áp lực tâm lý khiến nạn nhân nhanh chóng làm theo hướng dẫn cài đặt bản “cập nhật bảo mật quan trọng”.

Cơ chế tấn công: Từ ClickFix đến Windows Update giả mạo

Trong năm qua, kiểu tấn công ClickFix tăng mạnh và hiện chiếm 47% điểm truy cập ban đầu, theo dữ liệu Microsoft. Thay vì CAPTCHA giả hoặc cảnh báo lỗi kỹ thuật như trước, chiến dịch JackFix sử dụng cửa sổ cập nhật Windows toàn màn hình, mô phỏng y như thật bằng HTML và JavaScript.

Khi người dùng truy cập trang web giả mạo và tương tác, cửa sổ này sẽ bật lên, chuyển sang chế độ toàn màn hình, vô hiệu hóa phím Escape, F11, F5 và F12. Dù vậy, do lỗi logic, một số phím vẫn có thể hoạt động để thoát ra.

Điểm nguy hiểm nhất: nạn nhân được hướng dẫn mở hộp thoại Run, nhấn Ctrl + V, rồi Enter – kích hoạt chuỗi lây nhiễm.

Tải trọng ban đầu là MSHTA, được chạy thông qua tệp mshta.exe hợp lệ để gọi một lệnh PowerShell. Máy chủ từ xa chỉ phản hồi payload thật nếu yêu cầu đến từ PowerShell (irm/iwr), giúp tránh bị phân tích trực tiếp.

Từ đây, PowerShell tải xuống tập lệnh với nhiều cơ chế che giấu, mã rác, chống phân tích và cố gắng leo thang đặc quyền (RunAs) bằng cách liên tục yêu cầu quyền quản trị. Nếu thành công, các payload bổ sung sẽ được thả xuống, bao gồm:

- Rhadamanthys Stealer

- Vidar Stealer 2.0

- RedLine Stealer

- Amadey

- Nhiều loader và RAT khác

Chỉ cần một trong số chúng hoạt động, nạn nhân sẽ có nguy cơ mất mật khẩu, ví tiền mã hóa, dữ liệu nhạy cảm và bị cài thêm mã độc khác.

Mối liên hệ giữa JackFix và các chiến dịch ClickFix khác

Huntress cũng ghi nhận một chuỗi tấn công tương tự, sử dụng bản cập nhật Windows giả mạo để triển khai Lumma hoặc Rhadamanthys bằng kỹ thuật steganography (ẩn mã độc trong hình ảnh PNG).

Một trong những tên miền tải payload PowerShell (“securitysettings[.]live”) được cả Huntress và Acronis phát hiện, cho thấy hai chiến dịch có khả năng liên quan.

Tác nhân đe dọa liên tục thay đổi URI và miền lưu trữ, nhưng vẫn dùng chung một địa chỉ IP 141.98.80[.]175 cho payload đầu tiên.

ClickFix đang chứng minh hiệu quả vì buộc người dùng tự chạy lệnh độc hại, vượt qua nhiều lớp phòng vệ. Để giảm thiểu rủi ro, các tổ chức được khuyến nghị:

- Đào tạo nhận diện mối đe dọa

- Hạn chế hộp thoại Run qua Group Policy hoặc chỉnh Registry

JackFix Uses Fake Windows Update Pop-Ups on Adult Sites to Deliver Multiple Stealers

Fake Windows update lures using ClickFix deliver multi-stage PowerShell malware via adult-site malvertising.

thehackernews.com

thehackernews.com

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview