Duy Linh

Writer

Evasive Panda, còn được biết đến với các bí danh Bronze Highland, Daggerfly và StormBamboo, là một nhóm tin tặc có trình độ cao đã âm thầm nâng cấp năng lực tấn công thông qua một chiến dịch kéo dài gần hai năm. Nhóm này triển khai đồng thời nhiều kỹ thuật tinh vi, nổi bật là tấn công trung gian (Adversary-in-the-Middle – AitM) và đầu độc DNS, cho thấy mức độ đầu tư nghiêm túc vào phát triển công cụ và hạ tầng tấn công.

Theo nghiên cứu công bố vào tháng 6/2025, Evasive Panda duy trì hoạt động liên tục từ tháng 11/2022 đến tháng 11/2024, nhắm vào các mục tiêu tại Thổ Nhĩ Kỳ, Trung Quốc và Ấn Độ. Trong suốt giai đoạn này, nhóm không ngừng cải tiến cơ chế phát tán phần mềm độc hại nhằm né tránh các hệ thống phát hiện truyền thống.

Thay vì phân phối mã độc trực tiếp, Evasive Panda tổ chức các chiến dịch có tính chọn lọc cao bằng cách kết hợp AitM với kỹ thuật đầu độc DNS. Cách tiếp cận này cho phép chúng chặn lưu lượng truy cập hợp pháp và âm thầm chuyển hướng nạn nhân tới các máy chủ do kẻ tấn công kiểm soát, mà người dùng gần như không nhận thấy dấu hiệu bất thường.

Các payload độc hại được ngụy trang dưới dạng bản cập nhật phần mềm quen thuộc như SohuVA, iQIYI Video, IObit Smart Defrag và Tencent QQ. Việc lợi dụng danh tiếng của các nhà cung cấp phần mềm phổ biến giúp nhóm dễ dàng thiết lập quyền truy cập ban đầu vào hệ thống mục tiêu.

Đáng chú ý, nhóm đã phát triển một công cụ tiêm mã độc mới, cho phép thực thi MgBot trực tiếp trong bộ nhớ của các tiến trình hợp pháp. Bằng cách khai thác kỹ thuật DLL sideloading với một tệp thực thi đã được ký số từ hơn mười năm trước (evteng.exe), Evasive Panda duy trì sự hiện diện lâu dài mà không cần ghi payload chính xuống ổ đĩa, từ đó giảm đáng kể khả năng bị phát hiện và gây khó khăn cho phân tích pháp y.

Đang tải xuống dữ liệu từ tài nguyên web .

Cơ chế đầu độc DNS được xem là yếu tố sáng tạo nhất của chiến dịch. Kẻ tấn công thao túng phản hồi DNS của các website hợp pháp, bao gồm cả dictionary.com, để chuyển hướng nạn nhân đến hạ tầng độc hại dựa trên vị trí địa lý và nhà cung cấp dịch vụ Internet (ISP). Phần mềm độc hại thu thập dữ liệu được mã hóa, ngụy trang dưới dạng hình ảnh PNG, với nội dung được lựa chọn phù hợp theo phiên bản Windows và cấu hình hệ thống của từng nạn nhân.

Chuỗi lây nhiễm được tổ chức theo nhiều giai đoạn. Trình tải ban đầu giải mã shellcode và tải về các payload giai đoạn hai đã được mã hóa thông qua lưu lượng DNS bị nhiễm độc. Để ngăn chặn việc chặn bắt và phân tích, nhóm triển khai cơ chế mã hóa lai, kết hợp API bảo vệ dữ liệu của Microsoft (DPAPI) với thuật toán RC5. Cách tiếp cận này đảm bảo dữ liệu chỉ có thể được giải mã trên chính hệ thống đã bị xâm nhập, tạo lợi thế lớn trước các nỗ lực điều tra pháp y.

Tổng quan về việc lưu trữ dữ liệu trên ổ đĩa bằng cách sử dụng mã hóa lai .

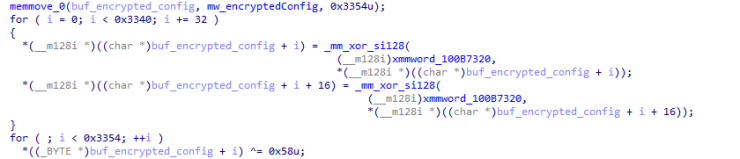

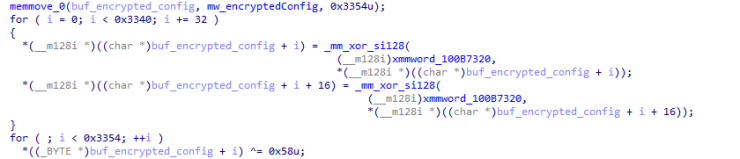

Giải mã cấu hình trong thiết bị cấy ghép MgBot được tiêm vào .

Việc quy kết chiến dịch cho Evasive Panda được đánh giá là có độ tin cậy cao, dựa trên sự trùng khớp về chiến thuật, kỹ thuật và quy trình với các hoạt động trước đây của nhóm. Việc tiếp tục sử dụng tấn công chuỗi cung ứng, AitM, tấn công điểm tập trung, cùng với sự tiến hóa của MgBot với cấu hình nâng cao, hoàn toàn phù hợp với hồ sơ của tác nhân đe dọa này.

Tuy vậy, vẫn tồn tại những khoảng trống vận hành quan trọng. Các nhà nghiên cứu chưa xác định được chính xác cách nhóm xâm nhập vào hạ tầng mạng để thực hiện tấn công giả mạo DNS trên quy mô lớn. Hai kịch bản được đặt ra là mã độc được cài cắm có chọn lọc vào mạng của ISP, hoặc các thiết bị mạng do nạn nhân quản lý như bộ định tuyến và tường lửa đã bị xâm nhập độc lập.

Chiến dịch này cho thấy sự phát triển bền vững trong bộ công cụ của Evasive Panda, đồng thời hé lộ khả năng tiếp tục nâng cấp trong tương lai. Trước mối đe dọa này, các tổ chức cần triển khai giám sát DNS chặt chẽ, phân đoạn mạng để hạn chế di chuyển ngang, và tinh chỉnh hệ thống phát hiện điểm cuối nhằm nhận diện các mô hình thực thi shellcode nhiều giai đoạn.

Theo nghiên cứu công bố vào tháng 6/2025, Evasive Panda duy trì hoạt động liên tục từ tháng 11/2022 đến tháng 11/2024, nhắm vào các mục tiêu tại Thổ Nhĩ Kỳ, Trung Quốc và Ấn Độ. Trong suốt giai đoạn này, nhóm không ngừng cải tiến cơ chế phát tán phần mềm độc hại nhằm né tránh các hệ thống phát hiện truyền thống.

Thay vì phân phối mã độc trực tiếp, Evasive Panda tổ chức các chiến dịch có tính chọn lọc cao bằng cách kết hợp AitM với kỹ thuật đầu độc DNS. Cách tiếp cận này cho phép chúng chặn lưu lượng truy cập hợp pháp và âm thầm chuyển hướng nạn nhân tới các máy chủ do kẻ tấn công kiểm soát, mà người dùng gần như không nhận thấy dấu hiệu bất thường.

Các payload độc hại được ngụy trang dưới dạng bản cập nhật phần mềm quen thuộc như SohuVA, iQIYI Video, IObit Smart Defrag và Tencent QQ. Việc lợi dụng danh tiếng của các nhà cung cấp phần mềm phổ biến giúp nhóm dễ dàng thiết lập quyền truy cập ban đầu vào hệ thống mục tiêu.

Sự tinh vi về mặt kỹ thuật

Trình tải của Evasive Panda thể hiện mức độ tinh vi cao, được phát triển bằng C++ dựa trên Thư viện mẫu Windows (WTL), tích hợp nhiều lớp mã hóa và kỹ thuật làm rối nhằm cản trở quá trình phân tích. Các thành phần cấu hình chỉ được giải mã tại thời điểm thực thi thông qua thuật toán XOR, trong khi các chuỗi quan trọng như đường dẫn hệ thống và tham số lệnh luôn được giữ ở trạng thái mã hóa cho đến khi chạy.Đáng chú ý, nhóm đã phát triển một công cụ tiêm mã độc mới, cho phép thực thi MgBot trực tiếp trong bộ nhớ của các tiến trình hợp pháp. Bằng cách khai thác kỹ thuật DLL sideloading với một tệp thực thi đã được ký số từ hơn mười năm trước (evteng.exe), Evasive Panda duy trì sự hiện diện lâu dài mà không cần ghi payload chính xuống ổ đĩa, từ đó giảm đáng kể khả năng bị phát hiện và gây khó khăn cho phân tích pháp y.

Đang tải xuống dữ liệu từ tài nguyên web .

Cơ chế đầu độc DNS được xem là yếu tố sáng tạo nhất của chiến dịch. Kẻ tấn công thao túng phản hồi DNS của các website hợp pháp, bao gồm cả dictionary.com, để chuyển hướng nạn nhân đến hạ tầng độc hại dựa trên vị trí địa lý và nhà cung cấp dịch vụ Internet (ISP). Phần mềm độc hại thu thập dữ liệu được mã hóa, ngụy trang dưới dạng hình ảnh PNG, với nội dung được lựa chọn phù hợp theo phiên bản Windows và cấu hình hệ thống của từng nạn nhân.

Chuỗi lây nhiễm được tổ chức theo nhiều giai đoạn. Trình tải ban đầu giải mã shellcode và tải về các payload giai đoạn hai đã được mã hóa thông qua lưu lượng DNS bị nhiễm độc. Để ngăn chặn việc chặn bắt và phân tích, nhóm triển khai cơ chế mã hóa lai, kết hợp API bảo vệ dữ liệu của Microsoft (DPAPI) với thuật toán RC5. Cách tiếp cận này đảm bảo dữ liệu chỉ có thể được giải mã trên chính hệ thống đã bị xâm nhập, tạo lợi thế lớn trước các nỗ lực điều tra pháp y.

Tổng quan về việc lưu trữ dữ liệu trên ổ đĩa bằng cách sử dụng mã hóa lai .

Tính bền vững và quy kết mối đe dọa

Một số hệ thống bị xâm nhập vẫn duy trì trạng thái nhiễm độc trong hơn một năm, phản ánh rõ chiến lược vận hành dài hạn của Evasive Panda. Nhóm này cũng duy trì nhiều máy chủ điều khiển và kiểm soát (C2) hoạt động trong nhiều năm, cho thấy sự đầu tư vào hạ tầng dự phòng nhằm bảo toàn quyền kiểm soát trước các chiến dịch triệt phá.

Giải mã cấu hình trong thiết bị cấy ghép MgBot được tiêm vào .

Việc quy kết chiến dịch cho Evasive Panda được đánh giá là có độ tin cậy cao, dựa trên sự trùng khớp về chiến thuật, kỹ thuật và quy trình với các hoạt động trước đây của nhóm. Việc tiếp tục sử dụng tấn công chuỗi cung ứng, AitM, tấn công điểm tập trung, cùng với sự tiến hóa của MgBot với cấu hình nâng cao, hoàn toàn phù hợp với hồ sơ của tác nhân đe dọa này.

Tuy vậy, vẫn tồn tại những khoảng trống vận hành quan trọng. Các nhà nghiên cứu chưa xác định được chính xác cách nhóm xâm nhập vào hạ tầng mạng để thực hiện tấn công giả mạo DNS trên quy mô lớn. Hai kịch bản được đặt ra là mã độc được cài cắm có chọn lọc vào mạng của ISP, hoặc các thiết bị mạng do nạn nhân quản lý như bộ định tuyến và tường lửa đã bị xâm nhập độc lập.

Chiến dịch này cho thấy sự phát triển bền vững trong bộ công cụ của Evasive Panda, đồng thời hé lộ khả năng tiếp tục nâng cấp trong tương lai. Trước mối đe dọa này, các tổ chức cần triển khai giám sát DNS chặt chẽ, phân đoạn mạng để hạn chế di chuyển ngang, và tinh chỉnh hệ thống phát hiện điểm cuối nhằm nhận diện các mô hình thực thi shellcode nhiều giai đoạn.

Nguồn: gbhackers

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview