Nguyễn Tiến Đạt

Intern Writer

Một lỗ hổng bảo mật nghiêm trọng trong MongoDB, được định danh là CVE-2025-14847 với điểm CVSS 8.7, hiện đang bị khai thác tích cực trên thực tế. Theo các thống kê mới nhất, đã có hơn 87.000 máy chủ MongoDB trên toàn cầu được xác định có khả năng bị ảnh hưởng.

Lỗ hổng này được đặt tên mã là MongoBleed và cho phép kẻ tấn công không cần xác thực có thể trích xuất dữ liệu nhạy cảm trực tiếp từ bộ nhớ máy chủ MongoDB từ xa. OX Security cho biết nguyên nhân bắt nguồn từ một lỗi trong quá trình giải nén zlib, cho phép kẻ tấn công gửi các gói mạng bị lỗi nhằm làm rò rỉ thông tin từ bộ nhớ.

Vấn đề nằm trong mô-đun xử lý nén zlib của MongoDB Server, cụ thể là tệp message_compressor_zlib.cpp. Lỗ hổng ảnh hưởng đến các phiên bản MongoDB đã bật nén zlib, vốn là cấu hình mặc định. Khi khai thác thành công, kẻ tấn công có thể thu thập các dữ liệu nhạy cảm như thông tin người dùng, mật khẩu và khóa API.

OX Security lưu ý rằng dù kẻ tấn công có thể cần gửi số lượng lớn yêu cầu để thu thập nhiều dữ liệu hơn, nhưng theo thời gian, lượng thông tin bị rò rỉ sẽ ngày càng tăng, làm gia tăng đáng kể mức độ rủi ro.

Các nhà nghiên cứu Merav Bar và Amitai Cohen giải thích rằng logic bị ảnh hưởng trả về kích thước bộ đệm được cấp phát, thay vì độ dài thực tế của dữ liệu đã giải nén. Điều này khiến các tải trọng nhỏ hoặc bị lỗi có thể làm lộ bộ nhớ heap liền kề. Do có thể bị khai thác trước bước xác thực, các máy chủ MongoDB kết nối trực tiếp Internet trở thành mục tiêu đặc biệt nguy hiểm.

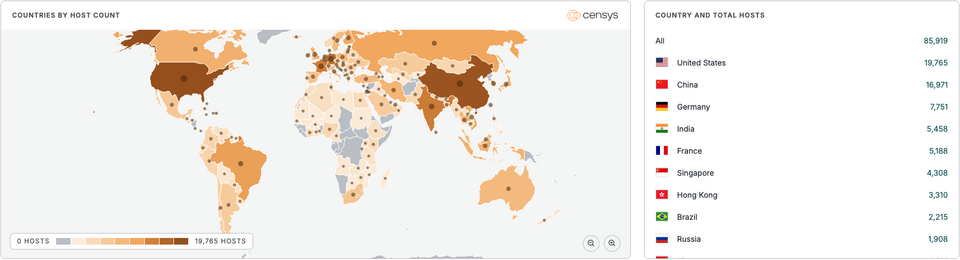

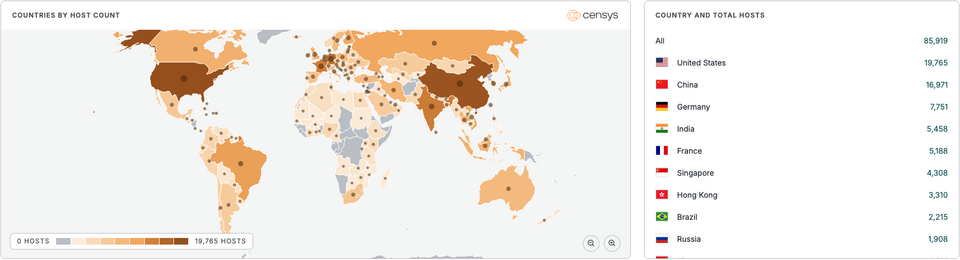

Dữ liệu từ Censys cho thấy hơn 87.000 hệ thống có nguy cơ bị ảnh hưởng, tập trung chủ yếu tại Mỹ, Trung Quốc, Đức, Ấn Độ và Pháp. Wiz cũng cho biết 42% môi trường đám mây hiện có ít nhất một phiên bản MongoDB dễ bị tấn công bởi CVE-2025-14847, bao gồm cả tài nguyên nội bộ và tài nguyên công khai.

Hiện vẫn chưa có nhiều thông tin chi tiết về cách thức các cuộc tấn công đang diễn ra trong thực tế. Tuy nhiên, người dùng được khuyến cáo nâng cấp MongoDB lên các phiên bản đã được vá, bao gồm: 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 và 4.4.30. MongoDB Atlas đã được áp dụng bản vá.

Đáng chú ý, lỗ hổng này cũng ảnh hưởng đến gói rsync của Ubuntu, do sử dụng chung thư viện zlib. Trong trường hợp chưa thể cập nhật ngay, quản trị viên nên tắt nén zlib bằng cách cấu hình mongod hoặc mongos để loại bỏ zlib khỏi danh sách bộ nén, đồng thời hạn chế truy cập mạng, giám sát nhật ký MongoDB nhằm phát hiện các kết nối bất thường trước xác thực.(thehackernews)

Lỗ hổng này được đặt tên mã là MongoBleed và cho phép kẻ tấn công không cần xác thực có thể trích xuất dữ liệu nhạy cảm trực tiếp từ bộ nhớ máy chủ MongoDB từ xa. OX Security cho biết nguyên nhân bắt nguồn từ một lỗi trong quá trình giải nén zlib, cho phép kẻ tấn công gửi các gói mạng bị lỗi nhằm làm rò rỉ thông tin từ bộ nhớ.

Vấn đề nằm trong mô-đun xử lý nén zlib của MongoDB Server, cụ thể là tệp message_compressor_zlib.cpp. Lỗ hổng ảnh hưởng đến các phiên bản MongoDB đã bật nén zlib, vốn là cấu hình mặc định. Khi khai thác thành công, kẻ tấn công có thể thu thập các dữ liệu nhạy cảm như thông tin người dùng, mật khẩu và khóa API.

OX Security lưu ý rằng dù kẻ tấn công có thể cần gửi số lượng lớn yêu cầu để thu thập nhiều dữ liệu hơn, nhưng theo thời gian, lượng thông tin bị rò rỉ sẽ ngày càng tăng, làm gia tăng đáng kể mức độ rủi ro.

Cơ chế khai thác và phạm vi ảnh hưởng toàn cầu

Theo phân tích của Wiz, CVE-2025-14847 xuất phát từ lỗi logic trong quá trình giải nén thông điệp mạng dựa trên zlib. Lỗ hổng này cho phép kẻ tấn công gửi các gói dữ liệu nén bị lỗi để truy cập vào vùng bộ nhớ heap chưa được khởi tạo, hoàn toàn không cần thông tin xác thực hay tương tác từ người dùng.Các nhà nghiên cứu Merav Bar và Amitai Cohen giải thích rằng logic bị ảnh hưởng trả về kích thước bộ đệm được cấp phát, thay vì độ dài thực tế của dữ liệu đã giải nén. Điều này khiến các tải trọng nhỏ hoặc bị lỗi có thể làm lộ bộ nhớ heap liền kề. Do có thể bị khai thác trước bước xác thực, các máy chủ MongoDB kết nối trực tiếp Internet trở thành mục tiêu đặc biệt nguy hiểm.

Dữ liệu từ Censys cho thấy hơn 87.000 hệ thống có nguy cơ bị ảnh hưởng, tập trung chủ yếu tại Mỹ, Trung Quốc, Đức, Ấn Độ và Pháp. Wiz cũng cho biết 42% môi trường đám mây hiện có ít nhất một phiên bản MongoDB dễ bị tấn công bởi CVE-2025-14847, bao gồm cả tài nguyên nội bộ và tài nguyên công khai.

Hiện vẫn chưa có nhiều thông tin chi tiết về cách thức các cuộc tấn công đang diễn ra trong thực tế. Tuy nhiên, người dùng được khuyến cáo nâng cấp MongoDB lên các phiên bản đã được vá, bao gồm: 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 và 4.4.30. MongoDB Atlas đã được áp dụng bản vá.

Đáng chú ý, lỗ hổng này cũng ảnh hưởng đến gói rsync của Ubuntu, do sử dụng chung thư viện zlib. Trong trường hợp chưa thể cập nhật ngay, quản trị viên nên tắt nén zlib bằng cách cấu hình mongod hoặc mongos để loại bỏ zlib khỏi danh sách bộ nén, đồng thời hạn chế truy cập mạng, giám sát nhật ký MongoDB nhằm phát hiện các kết nối bất thường trước xác thực.(thehackernews)

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview