MinhSec

Writer

Các chuyên gia an ninh mạng vừa phát hiện một chiến dịch gián điệp mạng cực kỳ tinh vi, được cho là do nhóm APT Trung Quốc Lotus Blossom (còn gọi là Billbug) đứng sau. Đáng chú ý, tin tặc đã xâm nhập vào hạ tầng phân phối của phần mềm Notepad++, một trình soạn thảo văn bản rất phổ biến, để phát tán một cửa hậu hoàn toàn mới mang tên Chrysalis.

Chiến dịch này được nhà nghiên cứu Ivan Feigl của Rapid7 phát hiện và chủ yếu nhắm vào các cơ quan chính phủ, viễn thông, hàng không và hạ tầng trọng yếu tại Đông Nam Á và Trung Mỹ. Việc lợi dụng một phần mềm quen thuộc như Notepad++ giúp mã độc dễ dàng vượt qua sự cảnh giác của người dùng và nhiều lớp phòng thủ bảo mật.

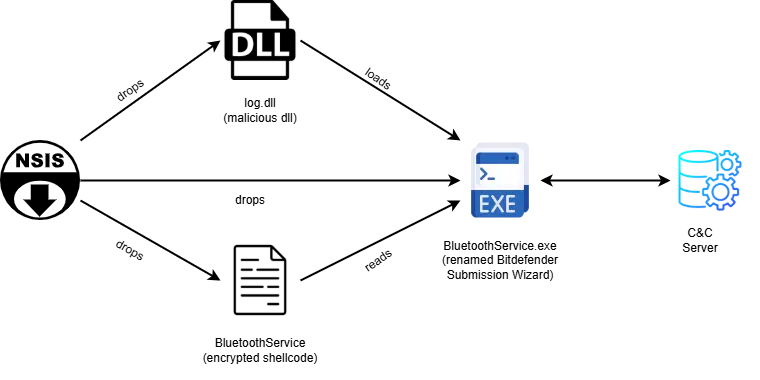

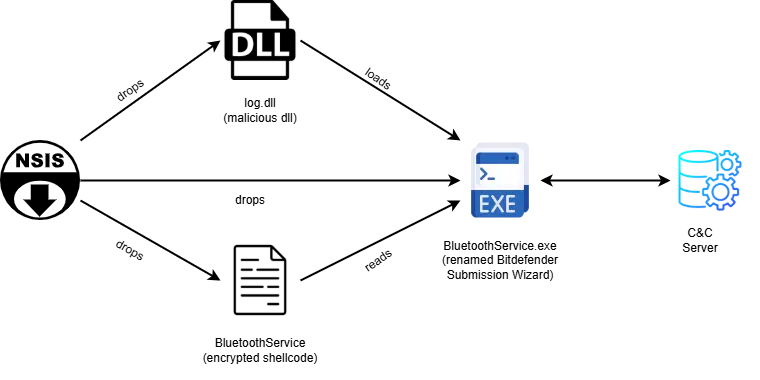

Khi thực thi, mã độc tạo một thư mục ẩn có tên Bluetooth trong %AppData%, sau đó thả nhiều tệp, trong đó có BluetoothService.exe và log.dll. Đáng chú ý, BluetoothService.exe thực chất là một tệp hợp pháp của Bitdefender đã bị đổi tên. Tin tặc lợi dụng tệp này để thực hiện tấn công tải DLL trái phép, buộc hệ thống nạp log.dll độc hại thay vì thư viện chính hãng.

Chính log.dll là nơi giải mã và kích hoạt cửa hậu Chrysalis một mã độc được thiết kế để tồn tại lâu dài, phục vụ gián điệp chứ không phải các cuộc tấn công “đánh nhanh rút gọn”.

Về liên lạc, Chrysalis kết nối với máy chủ điều khiển từ xa thông qua HTTPS, sử dụng tên miền api.skycloudcenter.com. Đáng chú ý, cấu trúc URL của máy chủ này được thiết kế bắt chước các API liên quan đến AI, nhằm hòa lẫn với lưu lượng mạng hợp pháp và tránh bị nghi ngờ.

Cửa hậu này hỗ trợ 16 lệnh điều khiển khác nhau, cho phép tin tặc mở shell điều khiển từ xa, thao tác tệp tin, chạy tiến trình, thu thập dữ liệu và thậm chí tự xóa dấu vết khi cần thiết.

Không dừng lại ở đó, các nhà nghiên cứu còn phát hiện một trình tải nâng cao khác trong chiến dịch, tận dụng Microsoft Warbird một cơ chế bảo vệ mã phức tạp của Windows. Bằng cách này, tin tặc có thể thực thi shellcode ở mức rất thấp, vượt qua nhiều cơ chế giám sát EDR và phần mềm bảo mật truyền thống, cho thấy trình độ kỹ thuật của nhóm Billbug đã được nâng lên đáng kể.

Dựa trên các kỹ thuật đặc trưng, khóa mã hóa trùng lặp và hạ tầng liên quan đến Cobalt Strike, Rapid7 đánh giá với độ tin cậy vừa phải rằng chiến dịch này có liên quan trực tiếp đến Lotus Blossom một trong những nhóm APT hoạt động dai dẳng và nguy hiểm nhất của Trung Quốc hiện nay.

Chiến dịch này được nhà nghiên cứu Ivan Feigl của Rapid7 phát hiện và chủ yếu nhắm vào các cơ quan chính phủ, viễn thông, hàng không và hạ tầng trọng yếu tại Đông Nam Á và Trung Mỹ. Việc lợi dụng một phần mềm quen thuộc như Notepad++ giúp mã độc dễ dàng vượt qua sự cảnh giác của người dùng và nhiều lớp phòng thủ bảo mật.

Chuỗi tấn công ẩn mình trong phần mềm hợp pháp

Cuộc điều tra bắt đầu từ việc một tệp độc hại có tên update.exe được tải về từ một địa chỉ IP đáng ngờ sau khi người dùng chạy Notepad++.exe và trình cập nhật hợp pháp GUP.exe. Phân tích cho thấy update.exe là một trình cài đặt NSIS, công cụ thường xuyên bị các nhóm APT Trung Quốc lạm dụng để phát tán mã độc giai đoạn đầu.

Khi thực thi, mã độc tạo một thư mục ẩn có tên Bluetooth trong %AppData%, sau đó thả nhiều tệp, trong đó có BluetoothService.exe và log.dll. Đáng chú ý, BluetoothService.exe thực chất là một tệp hợp pháp của Bitdefender đã bị đổi tên. Tin tặc lợi dụng tệp này để thực hiện tấn công tải DLL trái phép, buộc hệ thống nạp log.dll độc hại thay vì thư viện chính hãng.

Chính log.dll là nơi giải mã và kích hoạt cửa hậu Chrysalis một mã độc được thiết kế để tồn tại lâu dài, phục vụ gián điệp chứ không phải các cuộc tấn công “đánh nhanh rút gọn”.

Chrysalis cửa hậu gián điệp được ngụy trang tinh vi

Theo Rapid7, Chrysalis sở hữu nhiều kỹ thuật né tránh nâng cao. Mã độc sử dụng cơ chế mã hóa tùy chỉnh, không dựa vào các API mã hóa tiêu chuẩn của Windows, khiến việc phân tích và phát hiện trở nên khó khăn hơn. Ngoài ra, nó còn mã hóa cách gọi API, giúp tránh bị các phần mềm diệt virus và công cụ phân tích tĩnh phát hiện.

Về liên lạc, Chrysalis kết nối với máy chủ điều khiển từ xa thông qua HTTPS, sử dụng tên miền api.skycloudcenter.com. Đáng chú ý, cấu trúc URL của máy chủ này được thiết kế bắt chước các API liên quan đến AI, nhằm hòa lẫn với lưu lượng mạng hợp pháp và tránh bị nghi ngờ.

Cửa hậu này hỗ trợ 16 lệnh điều khiển khác nhau, cho phép tin tặc mở shell điều khiển từ xa, thao tác tệp tin, chạy tiến trình, thu thập dữ liệu và thậm chí tự xóa dấu vết khi cần thiết.

Không dừng lại ở đó, các nhà nghiên cứu còn phát hiện một trình tải nâng cao khác trong chiến dịch, tận dụng Microsoft Warbird một cơ chế bảo vệ mã phức tạp của Windows. Bằng cách này, tin tặc có thể thực thi shellcode ở mức rất thấp, vượt qua nhiều cơ chế giám sát EDR và phần mềm bảo mật truyền thống, cho thấy trình độ kỹ thuật của nhóm Billbug đã được nâng lên đáng kể.

Dựa trên các kỹ thuật đặc trưng, khóa mã hóa trùng lặp và hạ tầng liên quan đến Cobalt Strike, Rapid7 đánh giá với độ tin cậy vừa phải rằng chiến dịch này có liên quan trực tiếp đến Lotus Blossom một trong những nhóm APT hoạt động dai dẳng và nguy hiểm nhất của Trung Quốc hiện nay.

Nguồn: cybersecuritynews

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview