MinhSec

Writer

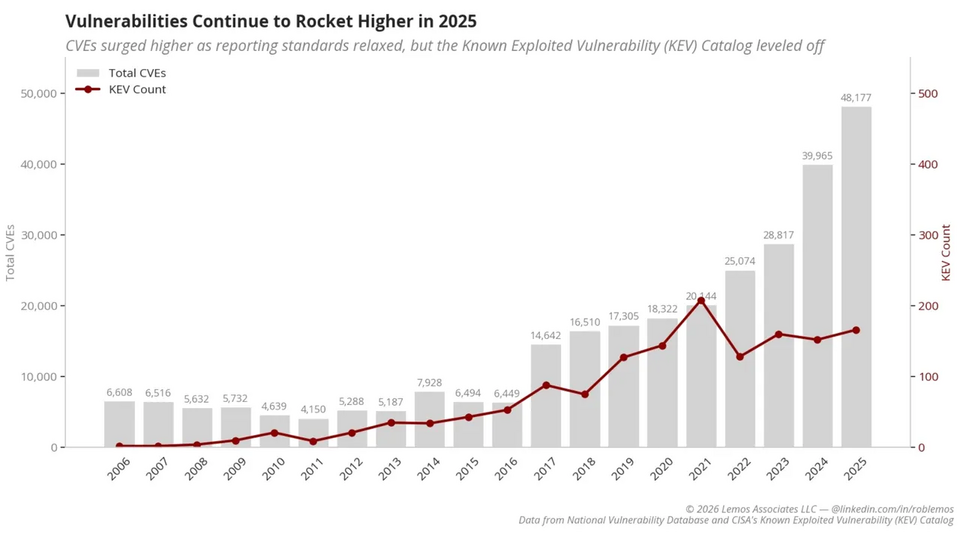

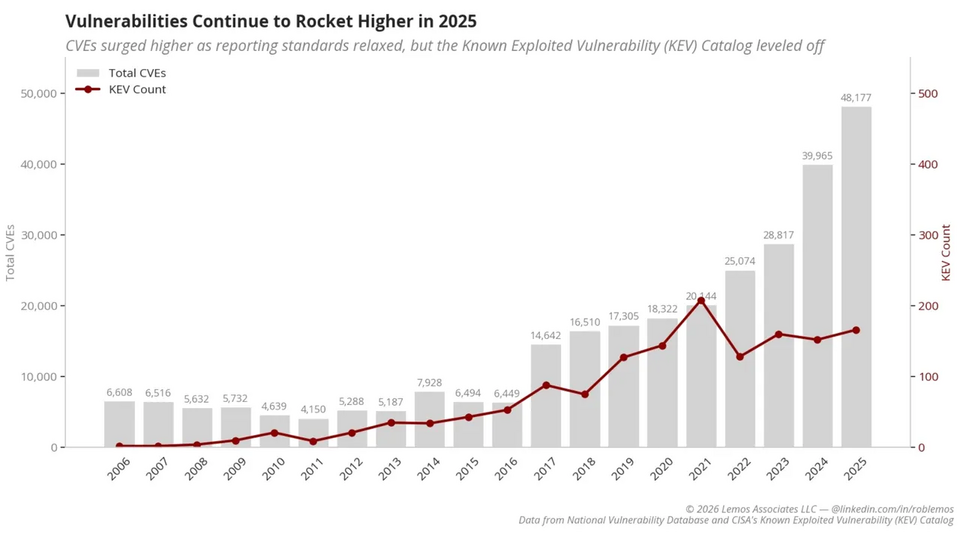

Thêm một năm nữa, hệ sinh thái an ninh mạng lại chứng kiến một kỷ lục mới. Trong năm 2025, có 48.177 lỗ hổng bảo mật được gán mã CVE, đánh dấu năm thứ chín liên tiếp con số này tăng cao nhất từ trước đến nay, theo dữ liệu phân tích từ Cơ sở dữ liệu Lỗ hổng Quốc gia (NVD).

Tuy nhiên, các chuyên gia cho rằng sự gia tăng này không đồng nghĩa với việc an ninh mạng đang xấu đi. Ngược lại, nó phản ánh một thực tế tích cực hơn: cộng đồng đang ngày càng phát hiện, ghi nhận và công khai lỗ hổng hiệu quả hơn nhờ tự động hóa, trí tuệ nhân tạo và sự tham gia của nhiều tổ chức nghiên cứu trên toàn cầu.

Jerry Gamblin, nhà nghiên cứu bảo mật duy trì nền tảng phân tích CVE.icu, nhận định rằng số lượng lỗ hổng thực tế có thể còn cao hơn nhiều nếu mọi phát hiện đều được báo cáo. Theo ông, việc CVE tăng 21% so với năm trước không phải là tín hiệu đáng báo động, mà là dấu hiệu cho thấy hệ sinh thái báo cáo đang trưởng thành hơn.

Patchstack trở thành tổ chức phân tích lỗ hổng (CNA) năng suất nhất với hơn 7.000 CVE được công bố. Theo sau là VulDB, một nền tảng tình báo mối đe dọa do các nhà nghiên cứu điều hành, và nhóm phụ trách nhân Linux. Riêng Linux Kernel CNA đã báo cáo gần 5.700 lỗ hổng, phần lớn do cách tiếp cận thận trọng: bất kỳ lỗi nào trong nhân cũng được coi là rủi ro tiềm tàng.

Dù vậy, việc số lượng CVE tăng nhanh cũng bộc lộ những vấn đề trong hệ thống dữ liệu. Chỉ khoảng 90% CVE năm 2025 có điểm CVSS, và chưa đến 60% có thông tin CPE mức thấp nhất từ trước đến nay. Điều này một phần xuất phát từ tình trạng quá tải của NVD trong những năm gần đây, buộc NIST phải áp dụng các biện pháp tạm thời như đánh dấu các CVE cũ là “bị hoãn xử lý”.

Các chuyên gia cũng lưu ý rằng nhiều CVE thực chất mô tả cùng một vấn đề, đặc biệt khi phần mềm được sao chép và chỉnh sửa nhiều lần. Do đó, số lượng CVE cao không nhất thiết phản ánh mức độ nguy hiểm thực tế, mà phụ thuộc vào việc lỗ hổng đó có bị khai thác hay không, và doanh nghiệp có đang sử dụng phần mềm bị ảnh hưởng hay không.

Theo Alec Summers, kỹ sư an ninh tại MITRE, CVE chỉ là công cụ giúp cộng đồng nói cùng một “ngôn ngữ” khi trao đổi về lỗ hổng. Điều quan trọng nhất với doanh nghiệp vẫn là biết rõ mình đang dùng phần mềm gì, ưu tiên vá đúng lỗ hổng và giảm bề mặt tấn công thông qua các thực hành phát triển an toàn.

Tuy nhiên, các chuyên gia cho rằng sự gia tăng này không đồng nghĩa với việc an ninh mạng đang xấu đi. Ngược lại, nó phản ánh một thực tế tích cực hơn: cộng đồng đang ngày càng phát hiện, ghi nhận và công khai lỗ hổng hiệu quả hơn nhờ tự động hóa, trí tuệ nhân tạo và sự tham gia của nhiều tổ chức nghiên cứu trên toàn cầu.

Jerry Gamblin, nhà nghiên cứu bảo mật duy trì nền tảng phân tích CVE.icu, nhận định rằng số lượng lỗ hổng thực tế có thể còn cao hơn nhiều nếu mọi phát hiện đều được báo cáo. Theo ông, việc CVE tăng 21% so với năm trước không phải là tín hiệu đáng báo động, mà là dấu hiệu cho thấy hệ sinh thái báo cáo đang trưởng thành hơn.

WordPress, Linux và sự thay đổi vai trò của MITRE

Một điểm đáng chú ý trong năm 2025 là MITRE lần đầu tiên không còn dẫn đầu về số lượng CVE được phát hành, tụt xuống vị trí thứ tư. Thay vào đó, ba công ty bảo mật trong hệ sinh thái WordPress gồm Patchstack, Wordfence và WPScan đã chiếm tới 23% tổng số CVE, phản ánh mức độ phổ biến cũng như độ phức tạp ngày càng tăng của nền tảng này.Patchstack trở thành tổ chức phân tích lỗ hổng (CNA) năng suất nhất với hơn 7.000 CVE được công bố. Theo sau là VulDB, một nền tảng tình báo mối đe dọa do các nhà nghiên cứu điều hành, và nhóm phụ trách nhân Linux. Riêng Linux Kernel CNA đã báo cáo gần 5.700 lỗ hổng, phần lớn do cách tiếp cận thận trọng: bất kỳ lỗi nào trong nhân cũng được coi là rủi ro tiềm tàng.

Dù vậy, việc số lượng CVE tăng nhanh cũng bộc lộ những vấn đề trong hệ thống dữ liệu. Chỉ khoảng 90% CVE năm 2025 có điểm CVSS, và chưa đến 60% có thông tin CPE mức thấp nhất từ trước đến nay. Điều này một phần xuất phát từ tình trạng quá tải của NVD trong những năm gần đây, buộc NIST phải áp dụng các biện pháp tạm thời như đánh dấu các CVE cũ là “bị hoãn xử lý”.

Các chuyên gia cũng lưu ý rằng nhiều CVE thực chất mô tả cùng một vấn đề, đặc biệt khi phần mềm được sao chép và chỉnh sửa nhiều lần. Do đó, số lượng CVE cao không nhất thiết phản ánh mức độ nguy hiểm thực tế, mà phụ thuộc vào việc lỗ hổng đó có bị khai thác hay không, và doanh nghiệp có đang sử dụng phần mềm bị ảnh hưởng hay không.

Theo Alec Summers, kỹ sư an ninh tại MITRE, CVE chỉ là công cụ giúp cộng đồng nói cùng một “ngôn ngữ” khi trao đổi về lỗ hổng. Điều quan trọng nhất với doanh nghiệp vẫn là biết rõ mình đang dùng phần mềm gì, ưu tiên vá đúng lỗ hổng và giảm bề mặt tấn công thông qua các thực hành phát triển an toàn.

Nguồn: darkreading

Được phối hợp thực hiện bởi các chuyên gia của Bkav,

cộng đồng An ninh mạng Việt Nam WhiteHat

và cộng đồng Khoa học công nghệ VnReview